L’aggiornamento del Patch Tuesday di Microsoft Windows per il mese di ottobre ha risolto un totale di 85 vulnerabilità di sicurezza, comprese le correzioni per un difetto zero-day attivamente sfruttato in natura.

C’erano ben 85 bug, dei quali 15 sono classificati come critici, 69 sono classificati come importanti e uno è classificato con gravità moderata. L’aggiornamento, tuttavia, non include le attenuazioni per i difetti di ProxyNotShell attivamente sfruttati in Exchange Server (almeno per ora).

Del perché e del percome questi aggiornamenti siano estremamente importanti, ne abbiamo discusso in passato.

Cosa cambia con questa mole di correzioni al sistema operativo Microsoft Windows?

In cima all’elenco delle patch di questo mese c’è CVE-2022-41033 (punteggio CVSS: 7,8), una vulnerabilità legata all’escalation dei privilegi in Windows COM+ Event System Service. Un ricercatore anonimo è stato accreditato di aver segnalato il problema.

“Un utente malintenzionato che ha sfruttato con successo questa vulnerabilità potrebbe ottenere privilegi di SISTEMA“, ha affermato la società in un avviso, avvertendo che il difetto è attivamente utilizzato come arma negli attacchi in giro per il mondo.

La natura di questa tipologia di difetto significa anche che il problema è probabilmente concatenato con altri difetti per aumentare i privilegi ed eseguire azioni dannose sull’host infetto (tradotto: “bucare” il sistema).

Cosa ci sanno dire la stessa Microsoft e gli esperti su questa mole di bug di Microsoft Windows

“Questa vulnerabilità specifica è un’escalation di privilegi locali, il che significa che un utente malintenzionato dovrebbe già avere l’esecuzione di codice su un host per utilizzare questo exploit“, ha affermato Kev Breen, direttore della ricerca di sicurezza informatica presso Immersive Labs.

Altre tre vulnerabilità degne di nota relative all’acquisizione di privilegi più elevati riguardano Microsoft Windows Hyper-V (CVE-2022-37979, punteggio CVSS: 7,8), Servizi certificati Active Directory (CVE-2022-37976, punteggio CVSS: 8,8) e Kubernetes abilitato per Azure Arc cluster Connect (CVE-2022-37968, punteggio CVSS: 10,0).

Nonostante il tag “Exploitation Less Likely” per CVE-2022-37968, Microsoft ha reso noto che uno sfruttamento riuscito del difetto potrebbe consentire a “un utente non autenticato di elevare i propri privilegi come amministratori del cluster e potenzialmente ottenere il controllo sul cluster Kubernetes“.

Oltretutto , CVE-2022-41043 (punteggio CVSS: 3,3) – una vulnerabilità di divulgazione di informazioni in Microsoft Office, storico software per Microsoft Windows – è elencato come noto pubblicamente al momento del rilascio. Potrebbe essere usato per far trapelare token utente e altre informazioni potenzialmente sensibili, ha affermato Microsoft.

Inoltre, a Redmond sonbo stati risolti ben otto difetti di escalation dei privilegi nel kernel di Microsoft Windows, 11 bug di esecuzione di codice in modalità remota nel protocollo di tunneling point-to-point di Windows e SharePoint Server e un’altra vulnerabilità relativa all’elevazione dei privilegi nel modulo Spooler di stampa (CVE-2022-38028, Punteggio CVSS: 7,8).

Infine, l’aggiornamento Patch Tuesday risolve ulteriormente altri due difetti relativi a dei privilegi in Windows Workstation Service (CVE-2022-38034, punteggio CVSS: 4,3) e Server Service Remote Protocol (CVE-2022-38045, punteggio CVSS: 8,8).

La società di sicurezza Web Akamai, che ha scoperto le due carenze, ha affermato di “sfruttare un difetto di progettazione che consente di aggirare i callback di sicurezza [Microsoft Remote Procedure Call] attraverso la memorizzazione nella cache“.

Ma non solo Microsoft si è data una mossa

Oltre a Microsoft, diversi altri produttori (diverse altre aziende) hanno rilasciato aggiornamenti di sicurezza per correggere diverse vulnerabilità più o meno direttamente collegate a quelle già elencate di Microsoft Windows, dato che la maggioranza di programmi gira proprio su Windows; tra questi abbiamo:

- Adobe

- Android

- Apache Projects

- Apple

- Cisco

- Citrix

- CODESYS

- Dell

- F5

- Fortinet

- GitLab

- Google Chrome

- IBM

- Lenovo

- Varie distribuzioni Linux come Debian, Oracle Linux, Red Hat, SUSE, ed Ubuntu (nonché le derivate di quest’ultimo, di riflesso, come ZorinoS ad esempio)

- MediaTek

- NVIDIA

- Qualcomm

- Samba

- SAP

- Schneider

- Adobe

- Android

- Apache Projects

- Apple

- Cisco

- Citrix

- CODESYS

- Dell

- F5

- Fortinet

- GitLab

- Google Chrome

- IBM

- Lenovo

- Varie distribuzioni Linux come Debian, Oracle Linux, Red Hat, SUSE, ed Ubuntu

- MediaTek

- NVIDIA

- Qualcomm

- Samba

- SAP

- Schneider Electric

- Siemens

- Trend Micro

- VMware

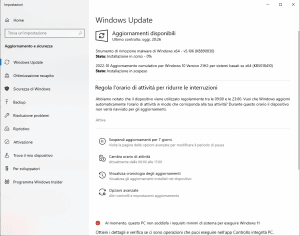

Quali versioni di Microsoft Windows sono state aggiornate con la correzione di tali difetti?

Tutte quelle ufficialmente supportate da Microsoft in questo momento:

- Windows 8.1

- Windows 10

- Windows 11

Windows 7 è ufficialmente “fuorigioco” da Gennaio 2020, tuttavia se hai il supporto esteso di questa versione, ciò vale anche per lui. Piccolo appunto: Windows 8.1 finirà il suo supporto il 10 Gennaio del 2023.

Dato che questo aggiornamento cumulativo risolve non poche problematiche “storiche” del sistema operativo Microsoft Windows, è consigliabile fare questo aggiornamento tramite Windows update quanto prima.