Windows non è “pieno di bug” come piace pensare agli estremisti per i quali “Linux è meglio” ad ogni costo, ma essendo il sistema operativo più diffuso i malintenzionati fanno letteralmente di tutto pur di trovare le vunlerabilità.

È il caso della correzione del mese scorso di questo problema, precedente alla “Patch Tuesday” di queste settimane, ma comunque degna di nota.

In cosa consisteva lo 0-day di Windows corretto il mese scorso?

Sono emersi dettagli su un difetto di sicurezza ora corretto nel sistema CLFS (Common Log File System, un file .sys abbastanza noto nel settore) di Windows che potrebbe essere sfruttato da un utente malintenzionato per ottenere autorizzazioni di alto livello (tipo amministratore) su computer compromessi.

Con questo 0-day avente il codice CVE-2022-37969 (punteggio CVSS: 7,8), il problema è stato affrontato da Microsoft con degli aggiornamenti del Patch Tuesday di settembre 2022, rilevando anche che una serie di problemi di svariate nature.

“Un utente malintenzionato deve già avere accesso e la possibilità di eseguire codice sul sistema di destinazione“, sostiene Microsoft in un suo avviso. “Questa tecnica non consente l’esecuzione di codice in remoto nei casi in cui l’attaccante non disponga già di tale accesso sul sistema di destinazione“.

La casa di Redmond ha anche accreditato i ricercatori di CrowdStrike, DBAPPSecurity, Mandiant e Zscaler per aver segnalato la vulnerabilità senza approfondire ulteriori dettagli sulla natura degli attacchi.

Ora, il team di ricercatori di Zscaler ThreatLabz ha reso noto di aver trovato un exploit in-the-wild (nota: un exploit in-the-wild, secondo Kaspersky, è software molto pericoloso attivo all’insaputa nei computer di ordinari utenti) per l’allora 0-day il 2 settembre 2022.

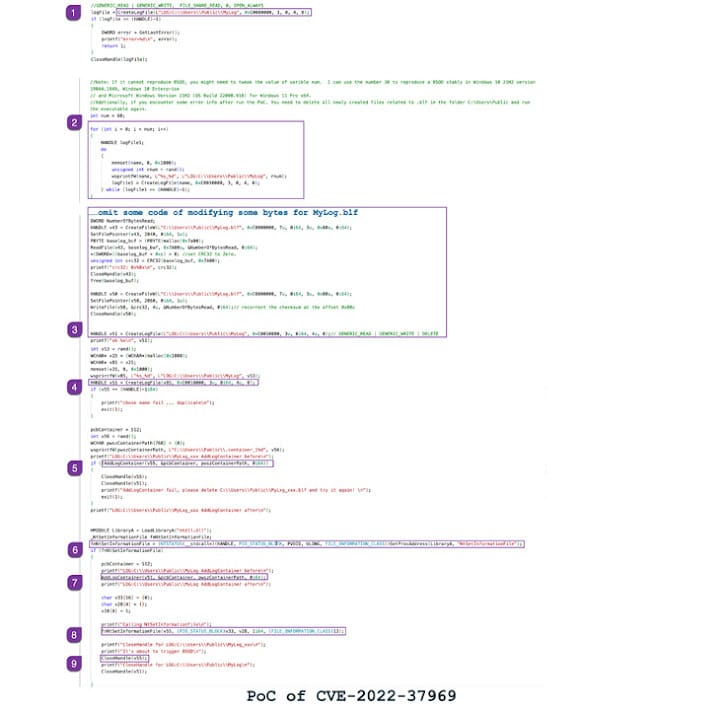

“La causa della vulnerabilità è dovuta alla mancanza di un rigoroso controllo dei limiti nel campo cbSymbolZone nell’intestazione del record di base per il file di registro di base (BLF) in CLFS.sys“, ha affermato la società di sicurezza informatica in un’analisi delle cause principali del problema.

“Se il campo cbSymbolZone è impostato su un offset non valido, si verificherà una scrittura fuori limite [un overflow, per gli addetti ai lavori] in corrispondenza dell’offset non valido.”

Il CLFS (rappresentato dall’omonimo file .sys su Windows) è un servizio di registrazione generico che può essere utilizzato da applicazioni software in esecuzione sia in modalità utente che in modalità kernel per registrare dati ed eventi e ottimizzare l’accesso ai registri.

Alcuni dei casi d’uso associati a CLFS includono l’elaborazione delle transazioni online (OLTP), la registrazione degli eventi di rete, i controlli di conformità e l’analisi delle minacce.

Secondo Zscaler, la vulnerabilità è radicata in un blocco di metadati chiamato “record di base” (base record) che è presente in un file di registro di base, che viene generato quando un file di registro viene creato utilizzando la funzione CreateLogFile().

“[il Record di base] contiene le tabelle dei simboli che memorizzano informazioni sui vari client, container e contesti di sicurezza associati al file di registro di base, nonché informazioni contabili su questi [file]“, secondo Alex Ionescu, ingegnere capo di Crowdstrike.

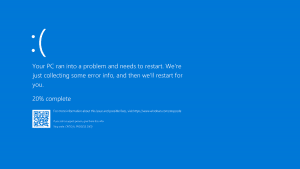

Di conseguenza, sfruttare con successo il bug CVE-2022-37969 tramite un file di registro di base appositamente predisposto potrebbe causare il danneggiamento della memoria e, per estensione, indurre un arresto anomalo del sistema (noto anche come schermata blu della morte o BSoD) in modo affidabile; insomma non tanto “0-day” questo problema delle schermate blu.

Detto questo, un arresto anomalo del sistema è solo uno dei risultati che deriva dallo sfruttare questa vulnerabilità, poiché potrebbe anche essere utilizzato come arma per ottenere privilegi di accesso di alto livello (amministratore).

Zscaler ha inoltre reso disponibili le istruzioni di proof-of-concept (PoC) per attivare la falla nella sicurezza, rendendo essenziale che gli utenti di Windows eseguano l’aggiornamento all’ultima versione per mitigare potenziali minacce informatiche.

Niente panico in ogni caso: il problema 0-day è stato risolto egregiamente.