I ricercatori di sicurezza informatica hanno messo in guardia contro una nuova campagna di truffa che sfrutta app di videoconferenza false per distribuire un malware chiamato Realst, un infostealer che prende di mira persone che lavorano nel Web3 sotto il pretesto di riunioni aziendali finte.

Come il malware Realst viene “propagato” nell’ambiente e il suo modus operandi

“I malintenzionati dietro questo malware hanno creato aziende fasulle utilizzando l’IA per aumentarne la legittimità“, ha dichiarato Tara Gould, ricercatrice di Cado Security. “L’azienda contatta le vittime per organizzare una videochiamata, spingendo l’utente a scaricare l’applicazione per la riunione dal sito web, che è l’infostealer Realst.”

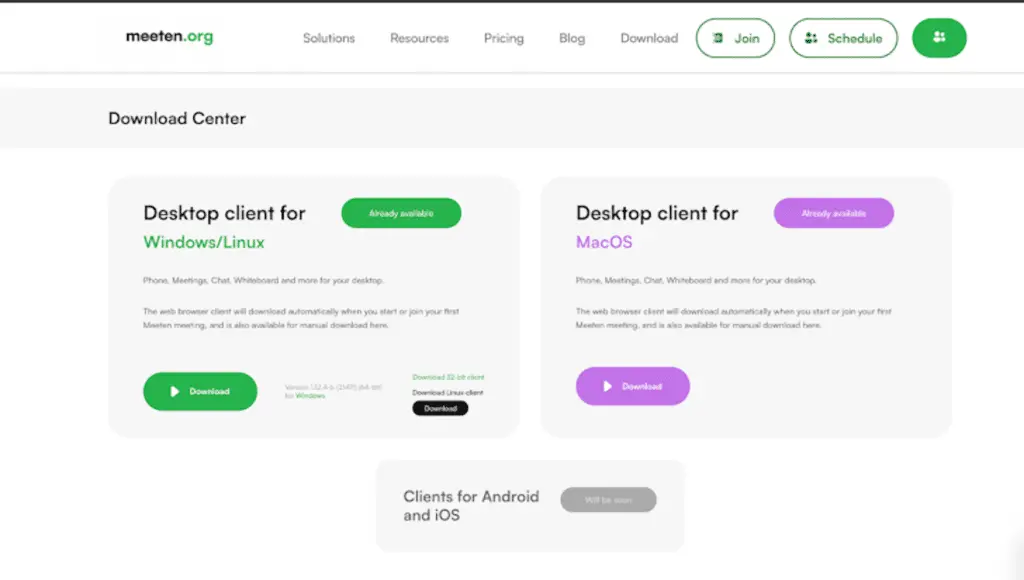

L’attività è stata denominata Meeten dalla società di sicurezza, a causa dell’uso di nomi come Clusee, Cuesee, Meeten, Meetone e Meetio per i siti fasulli.

Gli attacchi consistono nell’avvicinare le potenziali vittime su Telegram per discutere di un’opportunità di investimento, esortandole a partecipare a una videochiamata ospitata su una delle piattaforme sospette; pertanto gli utenti che finiscono sul sito vengono invitati a scaricare una versione per Windows o macOS, a seconda del sistema operativo utilizzato.

Una volta installato e avviato su macOS, gli utenti vengono accolti da un messaggio che afferma: “La versione attuale dell’app non è completamente compatibile con la tua versione di macOS” e che è necessario inserire la password di sistema affinché l’app funzioni come previsto.

Questo viene realizzato tramite una tecnica osascript adottata da diverse famiglie di infostealer (programmi per rubare informazioni) per macOS come Atomic macOS Stealer, Cuckoo, MacStealer, Banshee Stealer e Cthulhu Stealer. L’obiettivo finale dell’attacco è rubare vari tipi di dati sensibili, inclusi quelli dai portafogli di criptovalute, ed esportarli su un server remoto.

Cos’è in grado di fare Realst

Il malware è anche in grado di rubare credenziali di Telegram, informazioni bancarie, dati della chiave iCloud e cookie dei browser come Google Chrome, Microsoft Edge, Opera, Brave, Arc, Cốc Cốc e Vivaldi.

La versione di Realst per Windows dell’app è un file Nullsoft Scriptable Installer System (NSIS) firmato con una probabile firma rubata da Brys Software Ltd; all’interno dell’installer è presente un’applicazione Electron configurata per recuperare l’eseguibile dello stealer, un binario basato su Rust, da un dominio controllato dall’attaccante.

“I malintenzionati stanno sempre più utilizzando l’IA per generare contenuti per le loro campagne“, ha detto Gould. “L’uso dell’IA consente agli attaccanti di creare rapidamente contenuti realistici per i siti web che aggiungono legittimità alle loro truffe, rendendo più difficile rilevare siti sospetti.”

Questo modus operandi non è esclusivo di Realst

Non è la prima volta che software di riunioni false viene sfruttato per distribuire malware. Lo scorso marzo, Jamf Threat Labs ha rivelato di aver individuato un sito contraffatto chiamato meethub[.]gg per diffondere un malware infostealer che condivide somiglianze con Realst.

Poi, a giugno, Recorded Future ha dettagliato una campagna denominata markopolo che prendeva di mira gli utenti di criptovalute con software di riunioni virtuali falsi per svuotare i loro portafogli utilizzando stealer come Rhadamanthys, Stealc e Atomic.

Questo ulteriore sviluppo della vicenda arriva dopo che i malintenzionati dietro il malware Banshee Stealer per macOS hanno chiuso le loro operazioni dopo la fuga del loro codice sorgente, ma non è chiaro cosa abbia causato la fuga; il malware era pubblicizzato sui forum di criminali informatici per un abbonamento mensile di 3.000 dollari.

Arriva anche dopo l’emergere di nuove famiglie di malware ladri di informazioni (personali e non) come Fickle Stealer, Wish Stealer, Hexon Stealer e Celestial Stealer, mentre gli utenti e le aziende che cercano software pirata e strumenti di IA sono presi di mira rispettivamente da RedLine Stealer e Poseidon Stealer.

“Gli attaccanti dietro questa campagna sono chiaramente interessati ad accedere a organizzazioni di imprenditori di lingua russa che utilizzano software per automatizzare i processi aziendali“, ha dichiarato Kaspersky riguardo alla campagna di RedLine Stealer.