I ricercatori di sicurezza informatica hanno scoperto una vulnerabilità nel protocollo di autenticazione di rete denominato per l’appunto protocollo RADIUS chiamata BlastRADIUS, che potrebbe essere sfruttata da un attaccante per eseguire attacchi Mallory-in-the-middle (MitM) e bypassare i controlli di integrità in determinate circostanze.

Tutti i problemi relativi al protocollo RADIUS secondo i ricercatori di sicurezza informatica

“Il protocollo RADIUS permette a certi messaggi di Access-Request di non avere controlli di integrità o autenticazione“, ha dichiarato in un comunicato Alan DeKok, CEO di InkBridge Networks e creatore del progetto FreeRADIUS, che ha successivamente aggiunto: “Di conseguenza, un attaccante può modificare questi pacchetti senza essere rilevato. L’attaccante sarebbe in grado di forzare qualsiasi utente ad autenticarsi e di concedere qualsiasi autorizzazione (VLAN, ecc.) a tale utente.“

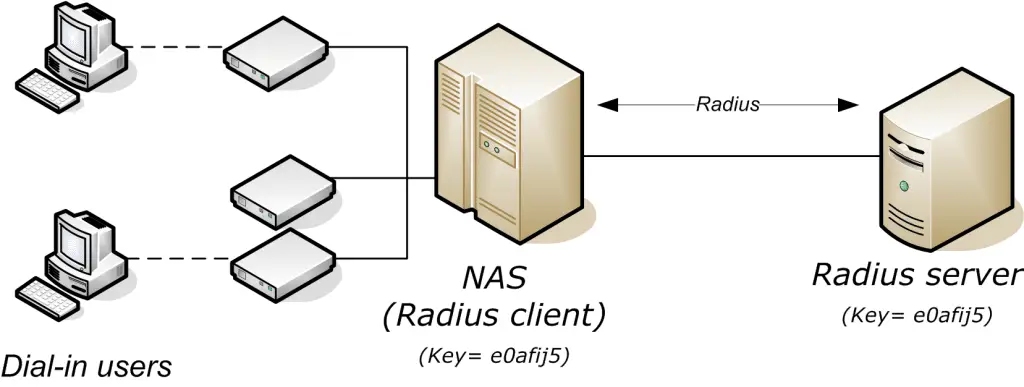

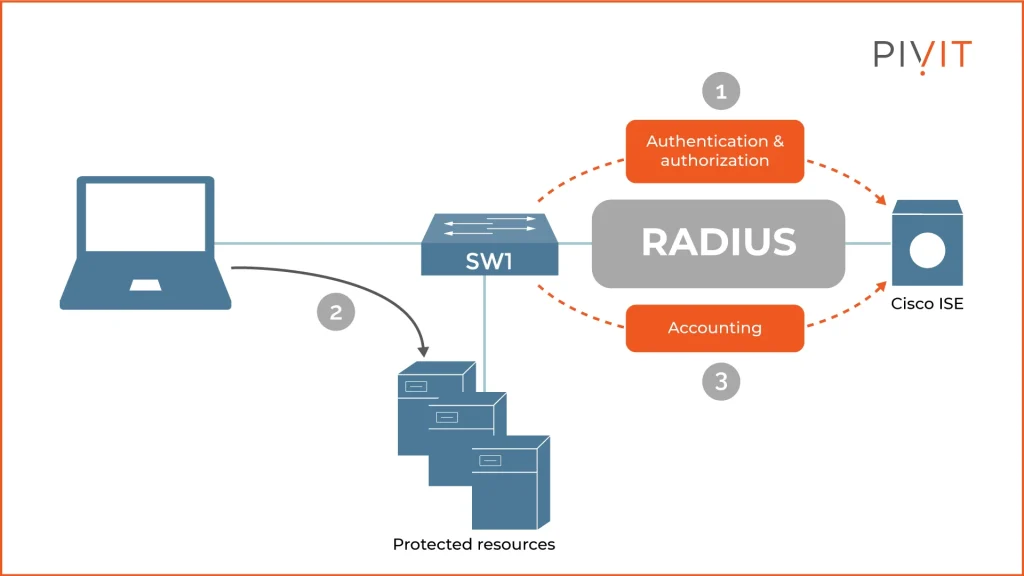

Il protocollo RADIUS, per farla molto brevemente, non è altro che l’acronimo di Remote Authentication Dial-In User Service, è un protocollo client/server che fornisce gestione centralizzata dell’autenticazione, autorizzazione e accounting (AAA) per gli utenti che si connettono e utilizzano un servizio di rete.

La sicurezza del protocollo RADIUS si basa su un hash derivato dall’algoritmo MD5, ritenuto crittograficamente vulnerabile a partire da dicembre 2008 a causa del rischio di attacchi di collisione.

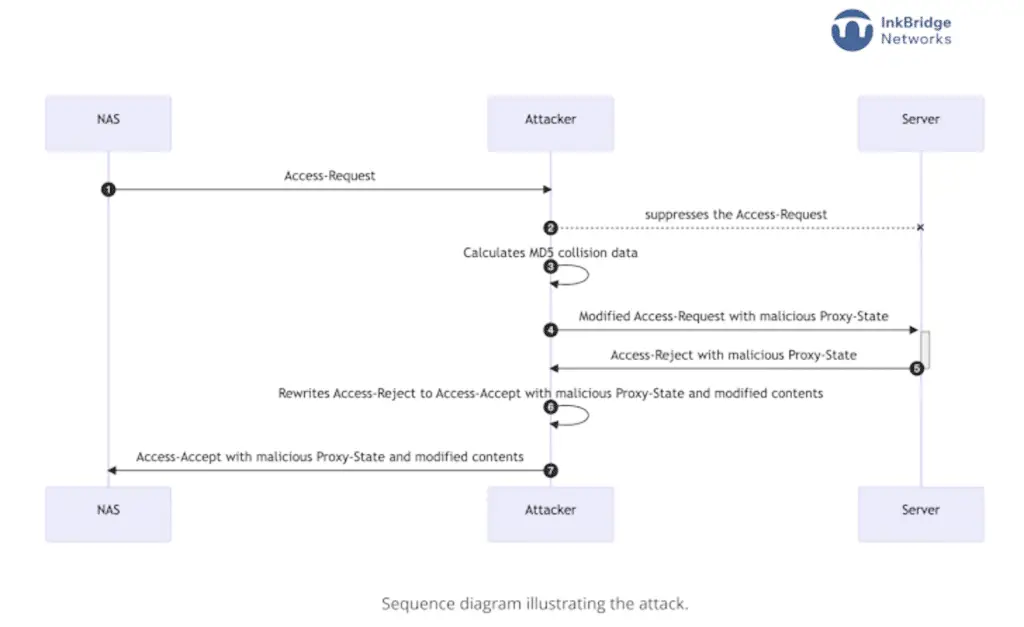

Ciò significa che i pacchetti di Access-Request possono essere soggetti a quello che viene chiamato attacco a prefisso scelto, che rende possibile modificare il pacchetto di risposta in modo che superi tutti i controlli di integrità della risposta originale.

Tuttavia, affinché l’attacco abbia successo, l’avversario deve essere in grado di modificare i pacchetti RADIUS in transito tra il client e il server con attivo il protocollo RADIUSM; pertanto questo significa anche che le organizzazioni che inviano pacchetti su Internet sono a rischio di vulnerabilità.

Altri fattori di mitigazione che prevengono la potenza dell’attacco derivano dall’uso di TLS per trasmettere il traffico RADIUS su Internet e dall’aumento della sicurezza dei pacchetti tramite l’attributo Message-Authenticator.

Anche gli ISP devono stare molto attenti alla vulnerabilità BlastRADIUS

BlastRADIUS è il risultato di un difetto di progettazione fondamentale e si dice che impatti tutti i client e i server RADIUS conformi agli standard, rendendo imperativo che i fornitori di servizi Internet (ISP) e le organizzazioni che utilizzano il protocollo aggiornino alla versione più recente.

“In particolare, i metodi di autenticazione PAP, CHAP e MS-CHAPv2 sono i più vulnerabili“, ha detto DeKok. “Gli ISP dovranno aggiornare i loro server RADIUS e le apparecchiature di rete.”

Dedok ha successivamente aggiunto che “Chiunque utilizzi l’autenticazione tramite indirizzo MAC o RADIUS per i login degli amministratori agli switch è vulnerabile. Utilizzare TLS o IPSec previene l’attacco, e 802.1X (EAP) non è vulnerabile.”

Per le imprese, l’attaccante dovrebbe già avere accesso alla VLAN (virtual local area network) di gestione; inoltre, gli ISP possono essere suscettibili se inviano traffico RADIUS su reti intermedie, come outsourcer terzi o Internet più ampia.

Vale la pena notare che la vulnerabilità, che ha un punteggio CVSS di 9.0, colpisce in particolare le reti che inviano traffico RADIUS/UDP su Internet, dato che “la maggior parte del traffico RADIUS è inviato ‘in chiaro’.“

Ci sono stati attacchi effettivi tramite BlastRADIUS? Sembrerebbe di no.

Nonostante la vulnerabilità sia un fatto verificato, fortunatamente non ci sono prove che venga sfruttata attivamente o che lo sia stata in tempi relativamente recenti.

“Questo attacco è il risultato della sicurezza del protocollo RADIUS trascurata per molto tempo“, ha affermato DeKok, che ha infine concluso dicendo: “Sebbene gli standard abbiano a lungo suggerito protezioni che avrebbero prevenuto l’attacco, tali protezioni non sono state rese obbligatorie. Inoltre, molti fornitori non hanno nemmeno implementato le protezioni suggerite.”