Alcuni criminali informatici non identificati stanno sfruttando annunci di lavoro fasulli su Facebook come esca per ingannare potenziali vittime nell’installazione di un nuovo malware stealer basato su Windows, denominato Ov3r_Stealer.

Come funziona il malware Ov3r_Stealer

“Questo malware è progettato per rubare credenziali e portafogli [Wallet] crittografici e inviarli a un canale Telegram che il criminale informatico monitora“, ha dichiarato Trustwave SpiderLabs in un rapporto scritto dall’azienda.

Ov3r_Stealer è in grado di sottrarre informazioni basate sull’indirizzo IP, informazioni hardware, password, cookie, informazioni sulla carta di credito, auto-compilazioni, estensioni del browser, portafogli crittografici, documenti di Microsoft Office e un elenco di prodotti antivirus installati sull’host compromesso.

Mentre l’obiettivo esatto della campagna è sconosciuto, è probabile che le informazioni rubate siano offerte in vendita ad altri criminali informatici; tuttavia un’altra ipotesi è che Ov3r_Stealer possa essere aggiornato nel tempo per agire come un caricatore simile a QakBot per carichi utili aggiuntivi, inclusi ransomware.

Il punto di partenza dell’attacco è un file PDF con armi che pretende di essere un file ospitato su OneDrive, incoraggiando gli utenti a fare clic su un pulsante “Accesso al documento” incorporato in esso.

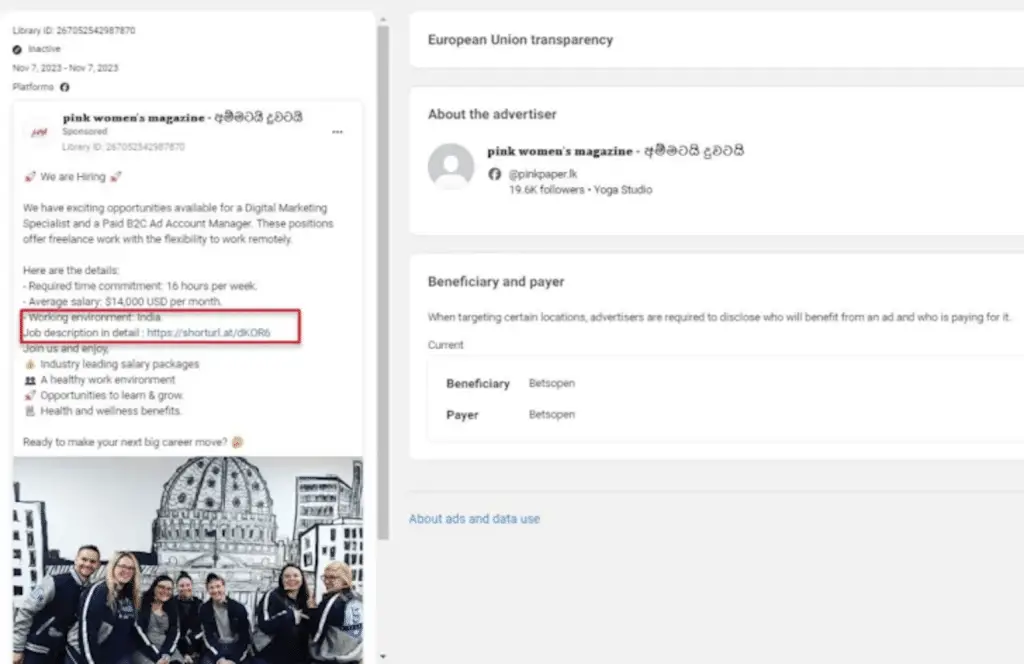

Trustwave ha dichiarato di aver identificato il file PDF condiviso su un falso account Facebook che impersonava il CEO di Amazon, Andy Jassy, nonché tramite annunci di lavoro per la pubblicità digitale su Facebook.

Gli utenti che cliccano sul pulsante vengono serviti con un file di collegamento internet (.URL) che si maschera come un documento DocuSign ospitato sulla rete di distribuzione dei contenuti di Discord (CDN). Il file di collegamento agisce quindi come un condotto per consegnare un file di elemento del pannello di controllo (.CPL), che viene poi eseguito utilizzando il processo binario del Pannello di controllo di Windows (“control.exe“).

L’esecuzione del file CPL porta al recupero di un caricatore PowerShell (“DATA1.txt”) da un repository GitHub per lanciare infine Ov3r_Stealer.

È opportuno far notare che in questa fase una catena di infezione quasi identica è stata recentemente divulgata da Trend Micro come utilizzata da vari criminali informatici per rilasciare un altro stealer chiamato Phemedrone Stealer sfruttando la vulnerabilità di bypass di Microsoft Windows Defender SmartScreen (CVE-2023-36025, punteggio CVSS: 8.8) e le somiglianze si estendono al repository GitHub utilizzato (nateeintanan2527) e al fatto che Ov3r_Stealer condivide sovrapposizioni a livello di codice con Phemedrone.

“Questo malware è stato segnalato di recente, e potrebbe essere che Phemedrone sia stato riadattato e rinominato Ov3r_Stealer“, ha dichiarato Trustwave. “La differenza principale tra i due è che Phemedrone è scritto in C#.”

Queste scoperte giungono mentre Hudson Rock rivela che i criminali informatici stanno pubblicizzando l’accesso ai portali di richieste delle forze dell’ordine di organizzazioni importanti come Binance, Google, Meta e TikTok sfruttando credenziali ottenute da infezioni da infostealer.

Seguono anche l’emergere di una categoria di infezioni chiamata CrackedCantil che sfrutta software craccato come vettore di accesso iniziale per rilasciare caricatori come PrivateLoader e SmokeLoader, che successivamente agiscono come una sorta di meccanismi di distribuzione per ladri di informazioni, crypto miner, botnet proxy e ransomware.

Conclusione

In conclusione, la diffusione del malware Ov3r_Stealer attraverso annunci di lavoro falsi su Facebook evidenzia la continua creatività e pericolosità dei criminali informatici nel mondo sempre più connesso e la sofisticata catena di infezione, che sfrutta file PDF e collegamenti internet, mette in risalto la necessità di una maggiore consapevolezza e attenzione da parte degli utenti nell’interagire con contenuti online.

La possibilità che le informazioni rubate siano offerte sul mercato o che il malware possa evolversi in futuro solleva ulteriori preoccupazioni sulla sicurezza digitale ed è pertanto fondamentale mantenere le difese informatiche aggiornate e adottare pratiche sicure per mitigare le minacce sempre più sofisticate che si manifestano nel panorama digitale odierno.