Venerdì Microsoft ha condiviso una guida per aiutare i clienti a scoprire gli indicatori di compromissione (IoC) associati a una vulnerabilità di Outlook recentemente corretta.

In cosa consiste questa vulnerabilità di Outlook?

Segnato col codice CVE-2023-23397 (punteggio CVSS: 9.8), il difetto critico si riferisce a un caso di “bypassaggio” dei privilegi che potrebbe essere sfruttato per rubare gli hash di NT Lan Manager (NTLM) e mettere in scena un attacco di inoltro senza richiedere alcuna interazione da parte dell’utente.

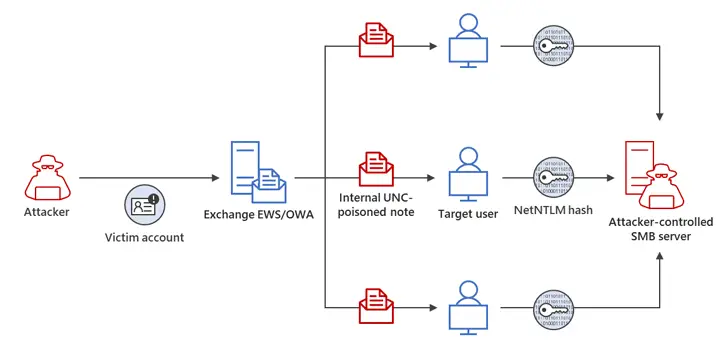

“Gli aggressori [hacker, dunque] esterni potrebbero inviare e-mail appositamente predisposte che causeranno una connessione dalla vittima a una posizione non attendibile del controllo degli aggressori“, ha affermato la società in un avviso rilasciato questo mese.

“Questo farà trapelare l’hash Net-NTLMv2 della vittima alla rete non attendibile che un utente malintenzionato può quindi inoltrare a un altro servizio e autenticarsi come vittima“.

La vulnerabilità è stata risolta da Microsoft come parte degli aggiornamenti del Patch Tuesday per marzo 2023, ma non prima che gli attori delle minacce con sede in Russia utilizzassero come arma il difetto negli attacchi contro i settori governativo, dei trasporti, dell’energia e militare in Europa.

Il team di risposta di Microsoft ha affermato di aver trovato prove del potenziale sfruttamento della vulnerabilità già nell’aprile 2022.

In una catena di attacco descritta dal colosso della tecnologia (Microsoft), un attacco di inoltro Net-NTLMv2 riuscito ha consentito all’autore della minaccia di ottenere l’accesso non autorizzato a un server Exchange e modificare le autorizzazioni della cartella della cassetta postale per l’accesso permanente.

L’account di posta elettronica usato tramite Outlook compromesso è stato quindi utilizzato per estendere l’accesso dell’avversario all’interno dell’ambiente compromesso inviando ulteriori messaggi dannosi per prendere di mira altri membri della stessa organizzazione.

“Mentre sfruttare gli hash NTLMv2 per ottenere l’accesso non autorizzato alle risorse non è una tecnica nuova, lo sfruttamento di CVE-2023-23397 è nuovo [nuovo come tecnica di hacking] e furtivo“, ha affermato Microsoft.

“Le organizzazioni dovrebbero esaminare la registrazione degli eventi SMBClient, gli eventi di creazione dei processi e altri dati di telemetria di rete disponibili per identificare il potenziale sfruttamento tramite CVE-2023-23397“.

La divulgazione arriva quando la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti ha rilasciato un nuovo strumento di risposta agli incidenti open source che aiuta a rilevare i segni di attività dannose negli ambienti cloud Microsoft (tra i quali, giustamente, anche Outlook).

Soprannominata Untitled Goose Tool, l’utility basata su Python offre “nuovi metodi di autenticazione e raccolta dati” per analizzare gli ambienti Microsoft Azure, Azure Active Directory e Microsoft 365, ha affermato l’agenzia.

All’inizio di quest’anno, Microsoft ha anche invitato i clienti a mantenere aggiornati i propri server Exchange locali e ad adottare misure per rafforzare le proprie reti per mitigare potenziali minacce informatiche.

Tra l’altro, ricordarsi che molto spesso l’utente medio di Windows non è propriamente una cima, di conseguenza per quanti attacchi ci siano (o presunti tali, spesso sono disattenzioni), il buon senso è l’antivirus più potente a nostra disposizione.

Detto questo, qualora non ti fidi di Outlook esistono varie alternative in commercio, tra il classico Thunderbird di Mozilla, il servizio Posta di Windows installato da Windows 8.1 in poi (molto pratico), o semplicemente accedere alla posta elettronica tramite browser.

In ogni caso questo problema è stato recentemente corretto (basta aggiornare, molti ancora non hanno capito l’importanza degli aggiornamenti…).

Detto questo: buona navigazione!