Alcuni malware studiati per il furto di informazioni stanno sfruttando attivamente un endpoint Google OAuth non documentato chiamato MultiLogin per dirottare le sessioni degli utenti e consentire un accesso continuo ai servizi Google anche dopo un reset della password, problema che riguarda Google Chromealfabetizzazione informaticasebbene non sia passato molto tempo dall’ultimo (o per meglio dire l’ riguardo a questo problema), Google deve affrontare un’altra sfida, per l’appunto l’endopint MultiLogin.

Qual è il problema del multilogin di Google OAuth

Secondo CloudSEK, l’exploit critico facilita la persistenza della sessione e la generazione di cookie, consentendo agli attori minacciosi di mantenere l’accesso a una sessione valida in modo non autorizzato.

La tecnica è stata prima rivelata da un attore minaccioso chiamato PRISMA il 20 ottobre 2023, sul loro canale Telegram: da allora è stata incorporata in varie famiglie di malware-as-a-service (MaaS) per il furto di informazioni, come Lumma, Rhadamanthys, Stealc, Meduza, RisePro e WhiteSnake.

L’endpoint di autenticazione MultiLogin è principalmente progettato per sincronizzare gli account Google su diversi servizi quando gli utenti accedono ai loro account nel browser Chrome (ad esempio, i profili).

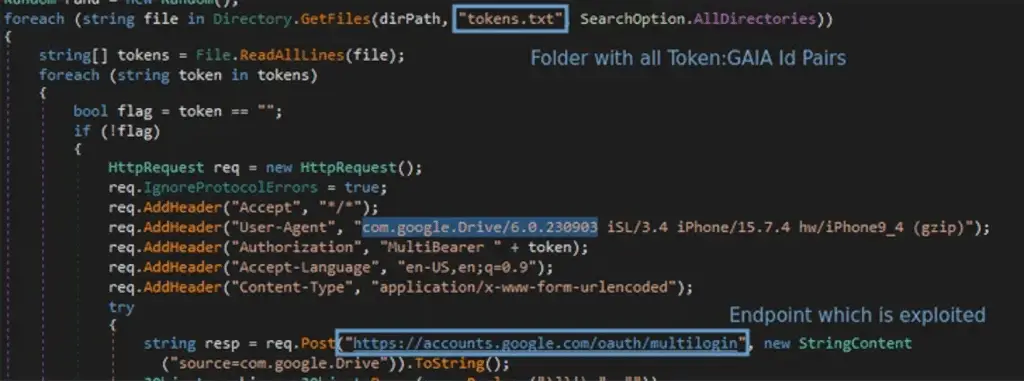

Un’ingegnerizzazione inversa del codice di Lumma Stealer ha rivelato che la tecnica mira alla “tabella token_service di WebData di Chrome per estrarre token e ID account dei profili Chrome connessi“, ha detto il ricercatore di sicurezza Pavan Karthick M. “Questa tabella contiene due colonne cruciali: service (GAIA ID) e encrypted_token.”

Questa coppia token:GAIA ID viene quindi combinata con l’endpoint MultiLogin per rigenerare i cookie di autenticazione Google.

Karthick ha dichiarato a che sono stati testati tre diversi scenari di generazione di token-cookie:

- Quando l’utente è connesso al browser, in questo caso il token può essere utilizzato un numero illimitato di volte.

- Quando l’utente cambia la password ma lascia Google connesso, in questo caso il token può essere utilizzato solo una volta poiché il token è già stato utilizzato per mantenere l’utente connesso.

- Se l’utente effettua il logout dal browser, il token sarà revocato e cancellato dalla memoria locale del browser, e sarà rigenerato al momento del successivo accesso.

Alla richiesta di commento, Google ha riconosciuto l’esistenza del metodo di attacco ma ha sottolineato che gli utenti possono revocare le sessioni rubate effettuando il logout dal browser interessato.

“Google è a conoscenza dei recenti rapporti su una famiglia di malware che ruba i token di sessione“, ha dichiarato l’azienda. “Gli attacchi che coinvolgono malware che rubano cookie e token non sono nuovi; aggiorniamo regolarmente le nostre difese contro tali tecniche e per proteggere gli utenti che cadono vittima di malware. In questo caso, Google ha preso misure per proteggere gli account compromessi rilevati.”

“Tuttavia, è importante notare una falsa interpretazione nei rapporti che suggerisce che i token e i cookie rubati non possono essere revocati dall’utente“, ha aggiunto. “Questo è sbagliato, poiché le sessioni rubate possono essere invalidate semplicemente effettuando il logout dal browser interessato, o revocate remotamente tramite la pagina dei dispositivi dell’utente. Continueremo a monitorare la situazione e fornire aggiornamenti se necessario.”

L’azienda ha inoltre consigliato agli utenti di attivare la navigazione sicura avanzata in Chrome per proteggersi da phishing e download di malware.

“Si consiglia di cambiare le password in modo che i criminali informatici non possano utilizzare i flussi di autenticazione per il ripristino delle password“, ha detto Karthick. “Inoltre, gli utenti dovrebbero essere consigliati a monitorare l’attività del proprio account per sessioni sospette provenienti da indirizzi IP e posizioni che non riconoscono.”

“La chiarificazione di Google è un aspetto importante della sicurezza dell’utente“, ha detto Alon Gal, co-fondatore e direttore tecnologico di Hudson Rock, che ha precedentemente divulgato dettagli sull’exploit alla fine dell’anno scorso. “Tuttavia, l’incidente mette in luce un exploit sofisticato che potrebbe sfidare i metodi tradizionali di sicurezza degli account. Mentre le misure di Google sono preziose, questa situazione sottolinea la necessità di soluzioni di sicurezza più avanzate per contrastare le minacce informatiche in evoluzione, come nel caso degli infostealer che sono estremamente popolari tra i criminali informatici in questi giorni.”