Una nuova tecnica di iniezione di processo chiamata Mockingjay potrebbe essere sfruttata dai malintenzionati (cybercriminali) per eludere le soluzioni di sicurezza e eseguire codice maligno su sistemi operativi compromessi.

Mockingjay, cosa sappiamo

“L’injection viene eseguita senza l’allocazione di spazio, senza impostare le autorizzazioni o addirittura avviare un thread“, hanno dichiarato i ricercatori di Security Joes Thiago Peixoto, Felipe Duarte e Ido Naor in un rapporto condiviso. “L’unicità di questa tecnica è che richiede una DLL vulnerabile e la copia del codice nella sezione corretta“.

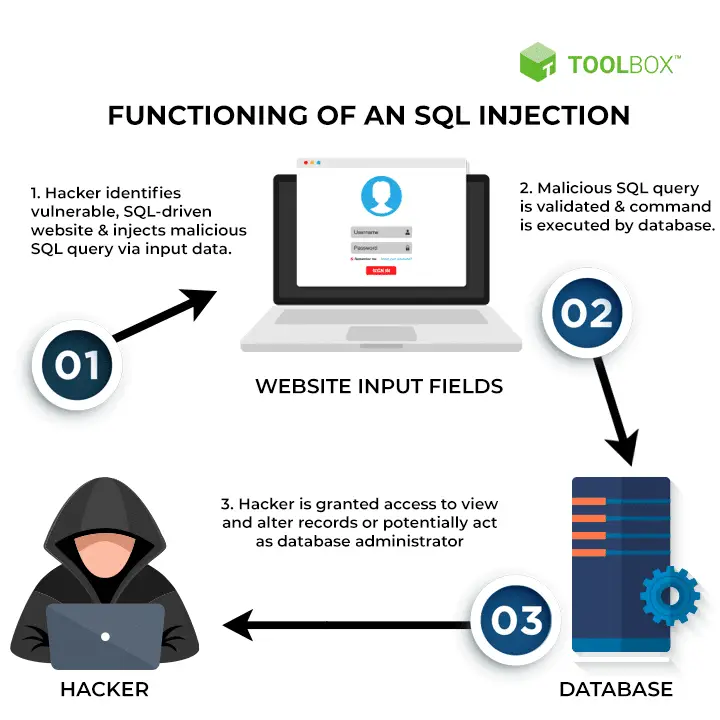

L’injection di processo è un metodo di attacco che consente agli avversari di iniettare codice nei processi al fine di eludere le difese basate sui processi e ottenere privilegi elevati. In tal modo, potrebbe consentire l’esecuzione di codice malevolo nello spazio di memoria di un processo separato in esecuzione.

Alcune delle ben note tecniche di iniezione di processo includono l’iniezione di dynamic link library (DLL), l’iniezione di file eseguibile portatile, l’hijacking dell’esecuzione del thread, il process hollowing e il process doppelgänging, tra gli altri.

È importante mettere in evidenza che ciascuno di questi metodi richiede una combinazione di specifiche chiamate di sistema e API di Windows per eseguire l’iniezione, consentendo così agli operatori di sicurezza di elaborare procedure di rilevamento e mitigazione adeguate.

Ciò che distingue Mockingjay è che sovverte questi livelli di sicurezza eliminando la necessità di eseguire le API di Windows di solito monitorate dalle soluzioni di sicurezza, sfruttando i file eseguibili portatili di Windows preesistenti che già dispongono di un blocco di memoria protetto con autorizzazioni di lettura-scrittura-esecuzione (RWX).

Questo mockingjay viene fatto tramite l’utilizzo del file msys-2.0.dll, che dispone di uno “spazio generoso di 16 KB RWX disponibile”, rendendolo un candidato ideale per caricare codice maligno e sfuggire alla rilevazione. Tuttavia, vale la pena notare che potrebbero esistere altre DLL vulnerabili con caratteristiche simili.

La società israeliana ha dichiarato di aver esplorato due diversi metodi, l’iniezione di se stessa e l’iniezione di processo remoto, per ottenere l’iniezione di codice in modo da migliorare non solo l’efficienza dell’attacco, ma anche eludere la rilevazione.

Nel primo approccio, viene utilizzata un’applicazione personalizzata per caricare direttamente la DLL vulnerabile nel suo spazio di indirizzamento ed eseguire infine il codice desiderato utilizzando la sezione RWX. L’iniezione di processo remoto, invece, comporta l’utilizzo della sezione RWX nella DLL vulnerabile per eseguire l’iniezione di processo in un processo remoto come ssh.exe.

“La peculiarità di questa tecnica [cioè Mockingjay] risiede nel fatto che non c’è bisogno di allocare memoria, impostare autorizzazioni o creare un nuovo thread all’interno del processo di destinazione per avviare l’esecuzione del nostro codice iniettato“, hanno dichiarato i ricercatori.

“Questa differenziazione distingue questa strategia da altre tecniche esistenti e la rende difficile da rilevare per i sistemi di Endpoint Detection and Response (EDR)“.

Queste scoperte arrivano settimane dopo che la società di sicurezza informatica SpecterOps ha descritto un nuovo metodo che sfrutta una legittima tecnologia di distribuzione di Visual Studio chiamata ClickOnce per ottenere l’esecuzione di codice malevolo e ottenere un accesso iniziale.

Conclusione

Come sempre, è bene stare attenti a quando si naviga e alla proprie abitudini online, in questo caso, è implicito che la tecnica Mockingjay vada ad attaccare l’utente medio Windows, che di norma non è molto esperto in questione di sicurezza informatica.

Solito discorso: scarichi roba strana in ogni dove? Più probabilità avrai di incorrere in simili problemi e va regolarmente aggiornato il sistema operativo, salvo diversa segnalazione da parte della casa produttrice.

Tutto qui.