I cacciatori di minacce informatiche hanno scritto un rapporto dettagliato su una campagna in corso che sfrutta un loader di malware chiamato MintsLoader per distribuire payload secondari come StealC, un ladro di informazioni, e una piattaforma di calcolo di rete open-source legittima chiamata BOINC.

Cos’è e come funziona MintsLoader

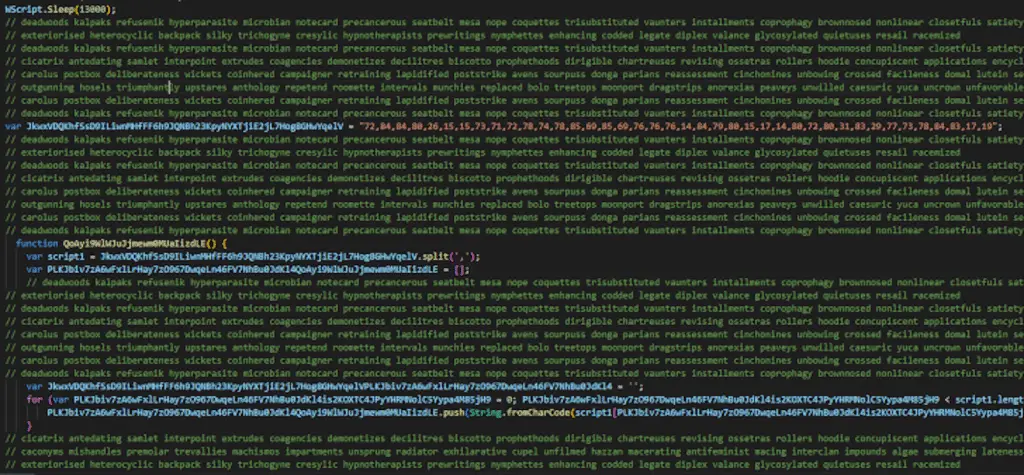

“MintsLoader è un malware loader basato su PowerShell che è stato visto distribuito tramite email di spam con un link a pagine Kongtuke/ClickFix o un file JScript“, ha detto la società di sicurezza informatica eSentire in un’analisi.

La campagna ha preso di mira i settori dell’elettricità, del petrolio e del gas, e dei servizi legali negli Stati Uniti e in Europa, secondo la società, che ha rilevato l’attività all’inizio di gennaio 2025.

Lo sviluppo arriva in un momento di picco nelle campagne dannose che abusano di prompt di verifica CAPTCHA falsi per ingannare gli utenti a copiare ed eseguire script PowerShell per aggirare i controlli, una tecnica che è diventata nota come ClickFix e KongTuke.

“KongTuke implica uno script iniettato che attualmente fa sì che i siti web associati mostrino pagine falsificate ‘verifica che sei umano’,” ha detto Palo Alto Networks Unit 42 in un rapporto che dettaglia una campagna simile che distribuisce BOINC, il quale ha poi aggiunto: “Queste pagine di verifica falsificate caricano il buffer di copia/incolla di Windows della potenziale vittima con uno script PowerShell dannoso. La pagina fornisce anche istruzioni dettagliate chiedendo alle potenziali vittime di incollare ed eseguire lo script in una finestra di esecuzione.“

La catena di attacco documentata da eSentire inizia quando gli utenti cliccano su un link in una email di spam, che porta al download di un file JavaScript offuscato; lo script è responsabile di eseguire un comando PowerShell per scaricare MintsLoader tramite curl ed eseguirlo, dopo di che si elimina dal host per evitare di lasciare tracce.

L’attivazione silenziosa di MintsLoader

Sequenze alternative reindirizzano i destinatari del messaggio a pagine in stile ClickFix che portano alla consegna di MintsLoader tramite il prompt di esecuzione di Windows.

Il malware loader (MintsLoader), a sua volta, contatta un server di comando e controllo (C2) per recuperare i payload PowerShell provvisori che eseguono vari controlli per eludere le sandbox e resistere agli sforzi di analisi. Presenta anche un Algoritmo di Generazione di Dominio (DGA) con un valore di seme basato sull’aggiunta del giorno corrente del mese per creare il nome del dominio C2.

L’attacco culmina con il dispiegamento di StealC, un ladro di informazioni venduto con il modello malware-as-a-service (MaaS) sin dall’inizio del 2023. Si ritiene che sia stato rielaborato da un altro malware stealer noto come Arkei. Una delle caratteristiche distintive del malware è la sua capacità di evitare di infettare macchine situate in Russia, Ucraina, Bielorussia, Kazakistan o Uzbekistan.

La notizia della campagna MintsLoader arriva anche dopo l’emergere di una versione aggiornata di JinxLoader, chiamata Astolfo Loader (alias Jinx V3), che è stata riscritta in C++ probabilmente per motivi di prestazioni dopo che il codice sorgente è stato venduto dall’autore del malware Rendnza a due acquirenti separati, Delfin e AstolfoLoader.

“Mentres @Delfin afferma di vendere JinxLoaderV2 invariato, @AstolfoLoader ha scelto di ribrandizzare il malware e modificare il modulo in C++ (Jinx V3), invece di usare il binario originale compilato in Go,” ha notato BlackBerry alla fine dell’anno scorso, che ha poi detto: “I servizi come JinxLoader e il suo successore, Astolfo Loader (Jinx V3), esemplificano come tali strumenti possano proliferare rapidamente e a basso costo, e come possano essere acquistati tramite i popolari forum di hacking pubblici accessibili praticamente a chiunque abbia una connessione Internet.”

I ricercatori di sicurezza informatica hanno anche fatto luce sui meccanismi interni delle campagne di malware GootLoader, note per sfruttare il SEO poisoning (ottimizzazione per i motori di ricerca) per reindirizzare le vittime che cercano accordi e contratti a siti WordPress compromessi che ospitano un forum dall’aspetto credibile per scaricare un file che contiene ciò che presumibilmente stanno cercando.

Gli operatori del malware sono stati trovati a fare modifiche ai siti WordPress che causano il caricamento dinamico del contenuto della pagina del forum falso da un altro server, chiamato “mothership” da Sophos.

Conclusione

Le campagne GootLoader, oltre a geofencing delle gamme di indirizzi IP e consentire le richieste provenienti da specifici paesi di interesse, vanno oltre permettendo alla potenziale vittima di visitare il sito infetto solo una volta in 24 ore, aggiungendo l’IP a una lista nera.

“Ogni aspetto di questo processo è offuscato a tal punto che anche i proprietari delle pagine WordPress compromesse spesso non riescono a identificare le modifiche nel loro sito o a far eseguire il codice GootLoader quando visitano le loro stesse pagine,” ha dichiarato il ricercatore di sicurezza informatica Gabor Szappanos.