Una campagna di malware Android mirata alle banche iraniane ha ampliato le sue capacità e incorporato ulteriori tattiche di elusione per passare sotto il radar.

Cosa si sa di questa sequela di app con malware Android

Questo è quanto emerge da un nuovo rapporto di Zimperium, che ha scoperto oltre 200 app dannose associate a questa operazione malevola, con chi sta dietro l’attacco che ha anche effettuato attacchi di phishing contro le istituzioni finanziarie che fungono da bersagli tramite queste app con malware Android.

La campagna di Malware Android è emersa per la prima volta alla fine di luglio 2023, quando Sophos ha fatto un rapporto dettagliato di un cluster di 40 app di raccolta di credenziali mirate ai clienti di Bank Mellat, Bank Saderat, Resalat Bank e la Banca Centrale dell’Iran.

L’obiettivo principale di queste app fasulle (malware Android mascherti da app) è ingannare le vittime affinché concedano loro ampie autorizzazioni e rubare credenziali di accesso bancario e dettagli delle carte di credito sfruttando i servizi di accessibilità di Android.

“Le versioni legittime corrispondenti delle app dannose sono disponibili su Cafe Bazaar, un marketplace Android iraniano, e hanno milioni di download“, ha dichiarato il ricercatore di Sophos Pankaj Kohli all’epoca, aggiungendo “Le imitazioni dannose, d’altra parte, erano disponibili per il download da un gran numero di domini relativamente nuovi, alcuni dei quali gli attori minacciosi utilizzavano anche come server C2.”

Curiosamente, alcuni di questi domini sono stati osservati anche nel servire pagine HTML di phishing progettate per rubare credenziali da utenti mobili.

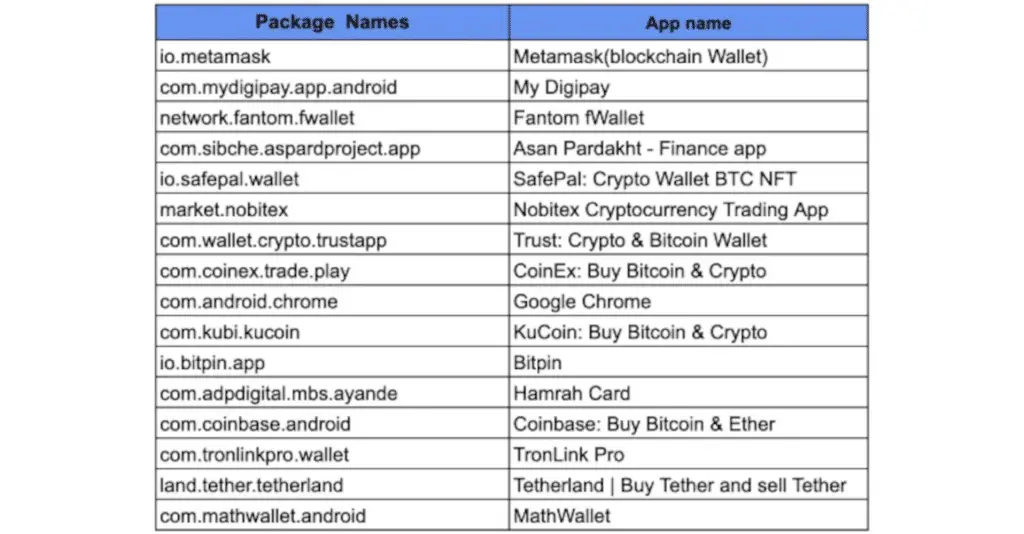

Le ultime scoperte di Zimperium illustrano l’evoluzione continua della minaccia, non solo in termini di un insieme più ampio di banche scelte come bersaglio e app per portafogli di criptovalute, ma anche nell’incorporare funzionalità precedentemente non documentate che la rendono più potente.

Ciò include l’uso del servizio di accessibilità per concedere autorizzazioni aggiuntive per intercettare messaggi SMS, impedire la disinstallazione e fare clic su elementi dell’interfaccia utente.

Alcune varianti del malware sono state trovate anche nell’accesso a un file README all’interno dei repository di GitHub per estrarre una versione codificata in Base64 del server di comando e controllo (C2) e degli URL di phishing.

“Questo consente agli attaccanti di rispondere rapidamente alla rimozione di siti di phishing aggiornando il repository GitHub, garantendo che le app dannose ottengano sempre l’ultimo sito di phishing attivo“, hanno detto i ricercatori di Zimperium Aazim Yaswant e Vishnu Pratapagiri.

Un’altra tattica degna di nota è l’uso di server C2 intermedi per ospitare file di testo che contengono le stringhe codificate che puntano ai siti di phishing.

Sebbene la campagna finora abbia rivolto la sua attenzione su Android, ci sono prove che il sistema operativo iOS di Apple sia anch’esso un potenziale bersaglio, dato che i siti di phishing verificano se la pagina è aperta da un dispositivo iOS e, in caso affermativo, indirizzano la vittima a un sito web che imita la versione iOS dell’app Bank Saderat Iran.

Attualmente non è chiaro se la campagna iOS sia nelle fasi di sviluppo o se le app vengano distribuite attraverso una fonte ancora non identificata.

Le campagne di phishing non sono meno sofisticate, impersonando i siti web reali per esfiltrare credenziali, numeri di conto, modelli di dispositivo e indirizzi IP a due canali Telegram controllati dagli autori dell’attacco.

“Evidentemente il malware moderno sta diventando più sofisticato e gli obiettivi si stanno ampliando, quindi la visibilità e la protezione in tempo di esecuzione sono cruciali per le applicazioni mobili“, hanno affermato i ricercatori.

Questa scoperta arriva poco più di un mese dopo che Fingerprint ha dimostrato un metodo mediante il quale le app Android dannose possono accedere furtivamente e copiare i dati degli appunti sfruttando l’autorizzazione SYSTEM_ALERT_WINDOW per oscurare la notifica che viene visualizzata quando un’applicazione specifica sta leggendo i dati degli appunti.

“È possibile sovraimprimere un toast con un toast diverso o con qualsiasi altra vista, nascondendo completamente il toast originale e impedendo all’utente di essere informato delle azioni degli appunti“, ha detto Fingerprint. “Qualsiasi applicazione con l’autorizzazione SYSTEM_ALERT_WINDOW può leggere i dati degli appunti senza notificare l’utente.”