Internet Explorer è stato messo fuori supporto da parte di Microsoft il 15 Giugno 2022, purtroppo continuare ad usarlo (molte aziende lo fanno, si ostinano a tenere software obsoleto insieme a Windows 7 e nel peggiore dei casi XP) vuol dire sottoporsi a rischi non indifferenti per la sicurezza.

Una vulnerabilità zero-day di Internet Explorer è stata attivamente sfruttata da un ignoto autore nordcoreano per prendere di mira gli utenti sudcoreani sfruttando la recente folla di Itaewon Halloween per indurre gli utenti a scaricare dei malware.

La scoperta, segnalata dai ricercatori del Google Threat Analysis Group Benoît Sevens e Clément Lecigne, è l’ultima serie di attacchi perpetrati dal gruppo ScarCruft, noti anche come APT37, InkySquid, Reaper e Ricochet Chollima.

“Il gruppo nel corso del tempo ha concentrato i propri sforzi su utenti sudcoreani, disertori nordcoreani, responsabili politici, giornalisti e attivisti per i diritti umani“, ha affermato TAG in un’analisi di giovedì.

Come funziona questa vulnerabilità dell’ormai dismesso Internet Explorer?

Le nuove scoperte mostrano il continuo abuso da parte degli autori, sfruttando difetti di Internet Explorer come CVE-2020-1380 e CVE-2021-26411 per utilizzare backdoor note come BLUELIGHT e Dolphin; quest’ultima è stata scoperta dalla società di sicurezza informatica slovacca ESET alla fine del mese scorso.

Un altro strumento chiave nel suo arsenale è RokRat, un trojan di accesso remoto basato su Windows dotato di un’ampia gamma di funzioni che gli consentono di acquisire schermate, registrare sequenze di battitura dei tasti e persino raccogliere informazioni su dispositivi Bluetooth.

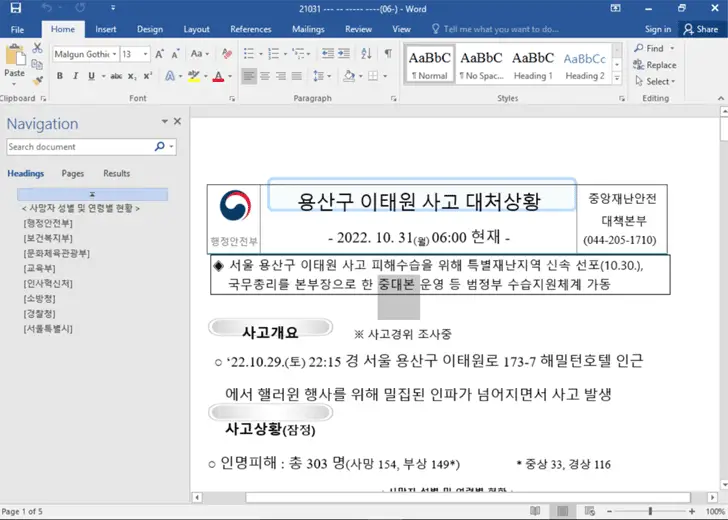

Gli attacchi osservati da Google TAG mostrano l’uso di un documento Microsoft Word dannoso che è stato caricato su VirusTotal il 31 ottobre 2022; l’abuso di un altro difetto zero-day di Internet Explorer nel motore JavaScript JScript9, CVE-2022-41128, che è stato sistemato da Microsoft il mese scorso.

Il file fa riferimento all’incidente del 29 ottobre avvenuto nel quartiere Itaewon di Seoul e sfrutta l’interesse pubblico per la tragedia per far aprire inconsapevolmente agli utenti un exploit per la vulnerabilità al momento dell’apertura; di fatti l”attacco è reso possibile dal fatto che Office esegue il rendering del contenuto HTML utilizzando Internet Explorer.

Come mostra il MalwareHunterTeam, lo stesso file Word era stato precedentemente condiviso dallo Shadow Chaser Group il 31 ottobre 2022, descrivendolo come un “interessante campione di modello di injection DOCX” originario della Corea.

Lo sfruttamento di questa vulnerabilità è seguito dalla consegna di uno shellcode che cancella tutte le tracce cancellando la cache e la cronologia di Internet Explorer e scaricando il payload della fase successiva.

Google TAG ha affermato di non essere in grado di recuperare il malware successivo utilizzato nella campagna, sebbene si sospetti che abbia coinvolto l’implementazione di RokRat, BLUELIGHT o Dolphin.

Perché molte persone non aggiornano?

Purtroppo nel mondo (non solo in Italia, purtroppo), c’è la “mania”, il vizio di non leggere i comunicati della casa madre (Microsoft nel caso di Windows 7, Internet Explorer, etc), perché si dà per scontato, ignorantemente, che “una volta imparate le cose, siamo apposto“.

Sappi che gli aggiornamenti di Windows non sono stati fatti perché gli sviluppatori un giorno si sogno svegliati e hanno detto “inventiamo gli aggiornamenti di Windows“, ci sono motivi di sicurezza informatica dietro.

Certo, se non abiti in Corea del Sud e se non hai rapporti con questo stato via Internet perché magari conosci il coreano, di certo non hai nulla da temere.

Fatto sta che la dismissione di software (come Internet Explorer) o di sistemi operativi (Windows 7, XP, etc.) non è una cosa da prendere alla leggera e dire “ma sì, io continuo che vuoi che sia?”, ci sono delle falle che col tempo si faranno sempre più grandi come una nave che sta imbarcando acqua senza che il capitano se n’accorga.