Alcuni criminali informatici stanno prendendo di mira server malconfigurati e vulnerabili che eseguono servizi Apache Hadoop YARN, Docker, Atlassian Confluence e Redis come parte di una campagna malware emergente progettata per distribuire un miner di criptovalute e generare una reverse shell per un accesso remoto persistente.

Cosa sappiamo di questa campagna di malware che viene eseguita su Apache Hadoop YARN

“Il gruppo di attaccanti [che ha attaccato servizi Apache Hadoop YARN] sfrutta questi strumenti per emettere codice di exploit, approfittando di configurazioni errate comuni e sfruttando una vulnerabilità di tipo N-day, per condurre attacchi di Esecuzione Remota del Codice (RCE) e infettare nuovi host“, ha dichiarato il ricercatore di sicurezza di Cado, Matt Muir, in un loro rapporto.

L’attività è stata denominata Spinning YARN dalla società di sicurezza cloud, con sovrapposizioni agli attacchi cloud attribuiti a TeamTNT, WatchDog e a un cluster denominato Kiss-a-dog.

Tutto inizia con il rilascio di quattro nuovi payload Golang in grado di automatizzare l’identificazione e lo sfruttamento di host vulnerabili Confluence, Docker, Hadoop YARN e Redis; gli utilizzatori di diffusione sfruttano masscan o pnscan per cercare questi servizi.

“Per compromettere Docker, gli attaccanti generano un contenitore e ne sfuggono per raggiungere l’host sottostante“, ha spiegato Muir.

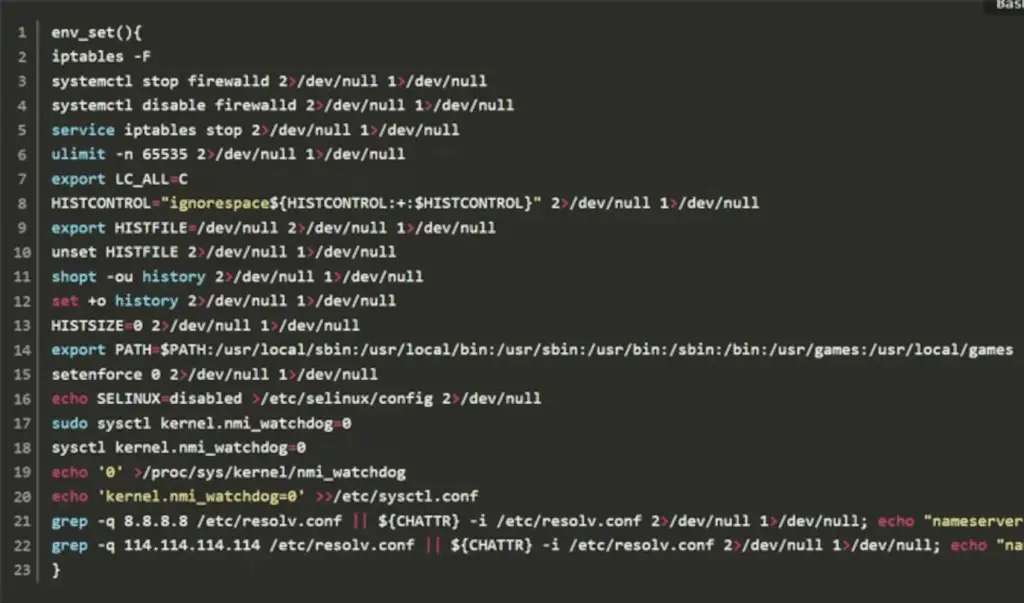

L’accesso iniziale apre la strada al rilascio di strumenti aggiuntivi per installare rootkit come libprocesshider e diamorphine per nascondere processi maligni, rilasciare l’utilità di shell inversa open-source Platypus e, infine, avviare il miner XMRig.

“È evidente che gli attaccanti stanno investendo un tempo significativo per comprendere i tipi di servizi web esposti nelle ambienti cloud, tenendosi aggiornati sulle vulnerabilità segnalate in quei servizi e utilizzando questa conoscenza per ottenere una presa salda negli ambienti bersagliati“, ha dichiarato l’azienda.

Lo sviluppo arriva quando Uptycs ha rivelato lo sfruttamento di falle di sicurezza note in Apache Log4j (CVE-2021-44228) e Atlassian Confluence Server e Data Center (CVE-2022-26134) da parte del gruppo 8220 Gang, come parte di un’ondata di attacchi mirati all’infrastruttura dei vari cloud da maggio 2023 a febbraio 2024.

“Sfruttando scansioni Internet per applicazioni vulnerabili, il gruppo identifica potenziali punti di ingresso nei sistemi cloud, sfruttando vulnerabilità non corrette per ottenere accesso non autorizzato“, hanno dichiarato i ricercatori di sicurezza Tejaswini Sandapolla e Shilpesh Trivedi.

“Una volta dentro, utilizzano una serie di tecniche avanzate di evasione, dimostrando una profonda comprensione di come navigare e manipolare gli ambienti cloud a loro vantaggio. Questo include la disattivazione delle procedure di sicurezza, la modifica delle regole del firewall e la rimozione dei servizi di sicurezza cloud, garantendo così che le loro attività maligne rimangano indette.”

Gli attacchi, che prendono di mira sia gli host Windows che Linux, mirano a distribuire un miner di criptovalute, ma solo dopo aver preso una serie di misure che privilegiano la furtività e l’evasione.

Seguono anche gli abusi dei servizi cloud principalmente destinati alle soluzioni di intelligenza artificiale (AI) per rilasciare miner di criptovalute e ospitare malware.

“Con entrambi i processi di mining e AI che richiedono accesso a grandi quantità di potenza di elaborazione GPU, c’è un certo grado di trasferibilità ai loro ambienti hardware di base“, ha notato HiddenLayer lo scorso anno.

Cado, nel suo rapporto H2 2023 Cloud Threat Findings, ha notato che i criminali informatici stanno sempre più puntando ai servizi cloud che richiedono una conoscenza tecnica specialistica per essere sfruttati e che il cryptojacking non è più l’unico motivo.

“Con la scoperta di nuove varianti di ransomware per sistemi Linux, come Abyss Locker, c’è una preoccupante tendenza al ransomware su sistemi Linux e ESXi“, ha detto Cado. “L’infrastruttura cloud e Linux è ora soggetta a una più ampia varietà di attacchi.”