Alcuni ricercatori di sicurezza informatica hanno scoperto una campagna di phishing in corso che utilizza una serie di attacchi per diffondere il malware XWorm in alcuni sistemi informatici.

Xworm, un malware molto curioso

Securonix, che sta monitorando il cluster di attività con il nome MEME#4CHAN, ha affermato che alcuni degli attacchi hanno preso di mira principalmente le aziende manifatturiere e le cliniche sanitarie situate in Germania.

“Nella campagna di attacco è stato utilizzato del codice PowerShell riempito di meme piuttosto insoliti, seguito da un payload fortemente offuscato di XWorm per infettare le sue vittime“, hanno detto i ricercatori di sicurezza Den Iuzvyk, Tim Peck e Oleg Kolesnikov in una loro analisi.

Il rapporto si basa sulle recenti scoperte di Elastic Security Labs, che hanno rivelato le esche a tema di prenotazione utilizzate dagli attaccanti per ingannare le vittime a cliccare su documenti maligni in grado di trasmettere XWorm e Agent Tesla.

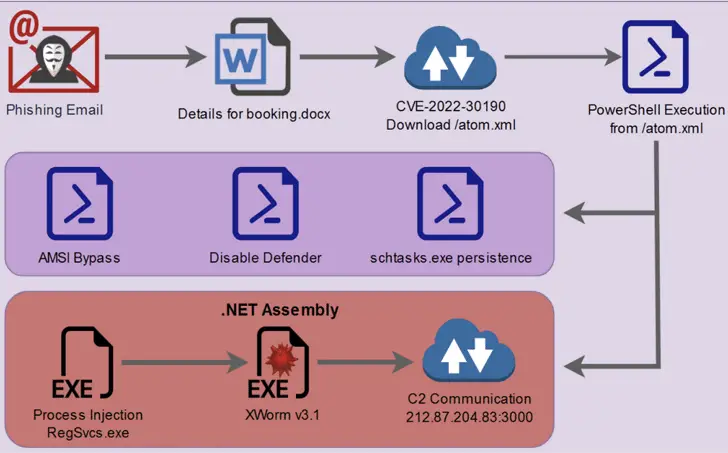

Gli attacchi iniziano con attacchi di phishing per distribuire documenti decoy di Microsoft Word che, invece di utilizzare macro, sfruttano la vulnerabilità Follina (CVE-2022-30190, punteggio CVSS: 7,8) per far cadere uno script PowerShell ben camuffato.

Da lì, gli attori minacciosi abusano dello script PowerShell per eludere l’interfaccia di scansione antimalware (AMSI), disabilitare Microsoft Defender, stabilire la persistenza e infine lanciare il binario .NET contenente XWorm.

È interessante notare che una delle variabili nello script PowerShell si chiama “$CHOTAbheem”, probabilmente un riferimento a Chhota Bheem, una serie televisiva di animazione indiana di avventura e commedia.

“Sulla base di una rapida verifica, sembra che l’individuo o il gruppo responsabile dell’attacco possa avere un’origine mediorientale/indiana, anche se l’attribuzione finale non è ancora stata confermata“, hanno detto i ricercatori a, mettendo in evidenza che tali parole chiave potrebbero anche essere utilizzate come copertura.

XWorm è un malware di tipo commodity che viene pubblicizzato in vendita sui forum di nicchia e ha una vasta gamma di funzionalità che gli permettono di sottrarre informazioni sensibili dagli host infetti.

Il malware è anche un coltellino svizzero in quanto può eseguire operazioni di clipper, DDoS e ransomware, diffondersi tramite USB e far cadere malware aggiuntivi.

Le esatte origini degli autori del malware non sono attualmente chiare, anche se Securonix ha affermato che la metodologia di attacco condivide artefatti simili a quelli di TA558, che è stato osservato colpire l’industria dell’ospitalità in passato.

“Anche se le email di phishing raramente utilizzano documenti di Microsoft Office dal momento in cui Microsoft ha deciso di disabilitare le macro per impostazione predefinita, oggi vediamo la prova che è ancora importante essere vigili sui file di documenti maligni, specialmente in questo caso in cui non c’è stata esecuzione di VBscript dalle macro“, hanno detto i ricercatori.

Attenti a cosa si scarica e a cosa si compra su internet

Questr fatto evidenzia l’importanza di essere consapevoli dei rischi informatici e di rimanere vigili quando si ricevono email sospette o documenti allegati da fonti non affidabili. Inoltre, dimostra come gli attacchi informatici stiano diventando sempre più sofisticati e mirati, con l’uso di tecniche di ingegneria sociale e malware avanzati.

È importante che le aziende adottino una strategia di sicurezza informatica adeguata per proteggere i propri dati e sistemi da tali minacce.

Tra l’altro, bisogna anche stare attenti sul cosa si compra “in nero” tramite internet, magari ti aspetti un account fatto e finito di GTA V, ma ti ritrovi Xworm, per capirci.