I ricercatori di sicurezza informatica hanno rivelato un nuovo kit di phishing utilizzato in campagne mirate in Australia, Giappone, Spagna, Regno Unito e Stati Uniti almeno dal settembre 2024; Netcraft ha dichiarato che sono stati identificati oltre 2000 siti web di phishing con l’uso del kit, noto come Xiū gǒu, impiegato in attacchi rivolti a vari settori, tra cui il settore pubblico, i servizi postali, i servizi digitali e bancari.

Xiū gǒu: tutto ciò che è noto di questo kit di phishing

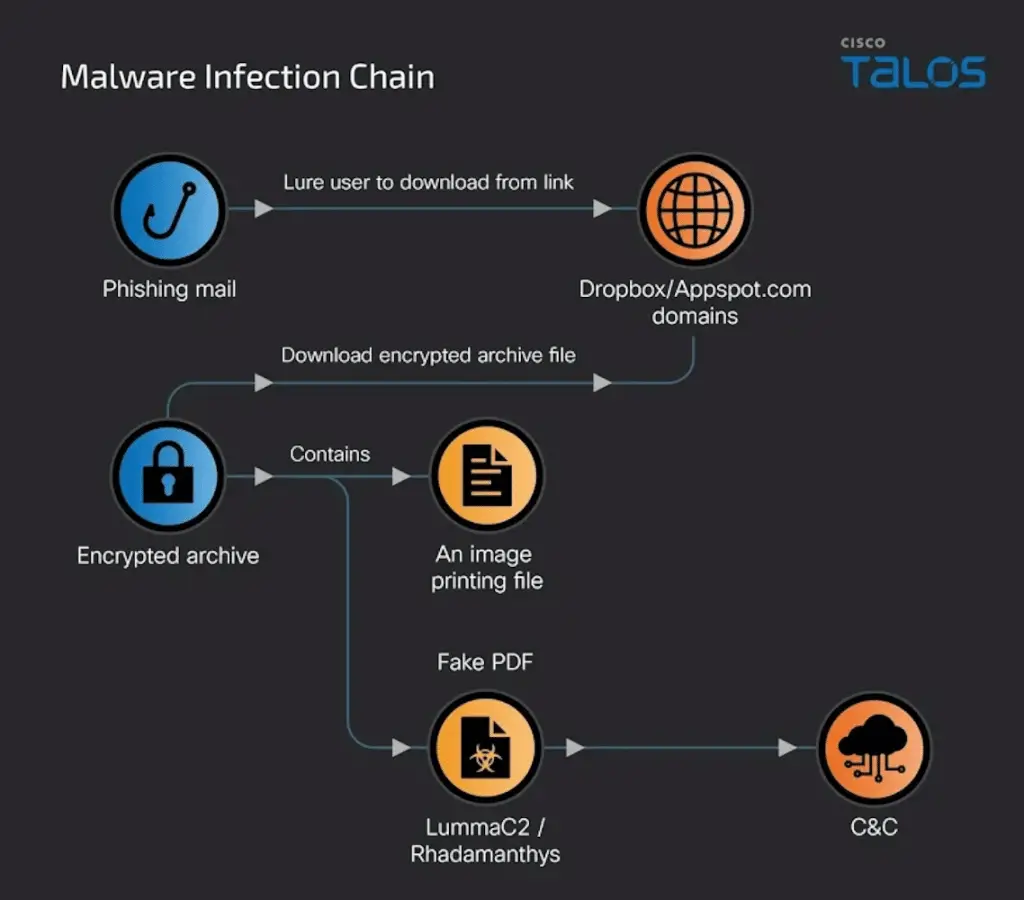

La divulgazione del kit Xiū gǒu arriva mentre Cisco Talos ha riferito che gli utenti di account aziendali e pubblicitari di Facebook a Taiwan sono presi di mira da un criminale informatico del tutto sconosciuto nell’ambito di una campagna di phishing progettata per distribuire malware di tipo stealer, come Lumma o Rhadamanthys.

I messaggi ingannevoli contengono un link che, se cliccato, porta la vittima a un dominio Dropbox o Google Appspot, attivando il download di un archivio RAR contenente un falso file eseguibile PDF, utilizzato per distribuire il malware stealer.

“L’email ingannevole e i nomi dei file PDF falsi sono progettati per impersonare il dipartimento legale di un’azienda, tentando di convincere la vittima a scaricare ed eseguire il malware“, ha dichiarato Joey Chen, ricercatore di Talos, aggiungendo che l’attività è in corso da luglio 2024, aggiungendo: “Le email richiedono la rimozione del contenuto in violazione entro 24 ore, la cessazione di ulteriori utilizzi senza permesso scritto e avvertono di potenziali azioni legali e richieste di risarcimento per la mancata conformità.”

Sono state osservate anche campagne di phishing che imitano OpenAI e prendono di mira aziende in tutto il mondo, invitandole ad aggiornare immediatamente le informazioni di pagamento cliccando su un link offuscato.

“Questo attacco è stato inviato da un singolo dominio a oltre 1.000 destinatari“, ha riportato Barracuda in un documento. “L’email, tuttavia, utilizzava diversi hyperlink nel corpo del messaggio, probabilmente per evitare il rilevamento. L’email ha superato i controlli DKIM e SPF, il che significa che è stata inviata da un server autorizzato a inviare email per conto del dominio. Tuttavia, il dominio stesso è sospetto.”

“I criminali informatici che utilizzano il kit [Xiū gǒu] per distribuire siti web di phishing spesso si affidano alle capacità anti-bot e di offuscamento di hosting di Cloudflare per evitare il rilevamento,” ha dichiarato Netcraft in un rapporto pubblicato giovedì.

Alcuni aspetti del kit di phishing sono stati documentati il mese scorso dai ricercatori di sicurezza Will Thomas (@BushidoToken) e Fox_threatintel (@banthisguy9349).

Le parole di Microsoft su Xiū gǒu

Kit di phishing come Xiū gǒu rappresentano un rischio perché potrebbero abbassare la barriera d’accesso per hacker meno esperti, potenzialmente portando a un aumento delle campagne dannose che potrebbero portare al furto di informazioni sensibili.

Xiū gǒu, sviluppato da un criminale informatico di lingua cinese, fornisce agli utenti un pannello di amministrazione ed è sviluppato utilizzando tecnologie come Golang e Vue.js. Il kit è inoltre progettato per esfiltrare credenziali e altre informazioni dalle pagine di phishing ospitate sul dominio di primo livello “.top” tramite Telegram.

Gli attacchi di phishing sono diffusi tramite messaggi Rich Communications Services (RCS) anziché SMS, avvisando i destinatari di presunte multe per parcheggio e consegne di pacchi fallite. I messaggi istruiscono anche a cliccare su un link accorciato con un servizio di abbreviazione URL per pagare la multa o aggiornare l’indirizzo di consegna.

Chi e cosa prende di mira Xiū gǒu

“Le truffe tipicamente manipolano le vittime affinché forniscano i propri dettagli personali e effettuino pagamenti, ad esempio per sbloccare un pacco o pagare una multa,” ha affermato Netcraft.

RCS, disponibile principalmente tramite Apple Messages (a partire da iOS 18) e Google Messages per Android, offre agli utenti un’esperienza di messaggistica migliorata con supporto per la condivisione di file, indicatori di digitazione e supporto opzionale per la crittografia end-to-end (E2EE).

In un post sul blog alla fine del mese scorso, il colosso tecnologico ha illustrato le nuove protezioni adottate per combattere le truffe di phishing, tra cui il lancio di una rilevazione avanzata delle truffe basata su modelli di machine learning on-device per filtrare specificamente i messaggi fraudolenti legati alla consegna dei pacchi e alle offerte di lavoro.

Google ha anche annunciato di essere in fase pilota con avvisi di sicurezza per gli utenti in India, Thailandia, Malesia e Singapore quando ricevono messaggi di testo da mittenti sconosciuti con potenziali link pericolosi. Le nuove protezioni, che dovrebbero essere estese a livello globale entro la fine dell’anno, bloccano anche i messaggi con link provenienti da mittenti sospetti.

Infine, il motore di ricerca sta aggiungendo l’opzione di “nascondere automaticamente i messaggi da mittenti internazionali che non sono contatti esistenti” spostandoli nella cartella “Spam e bloccati”; la funzione è stata inizialmente abilitata come progetto pilota a Singapore.