Un nuovo backdoor Android (malware), chiamata Xamalicious è stata scoperta con enormi capacità di eseguire una serie di azioni dannose su dispositivi infetti.

Cosa dicono gli esperti del malware Xamalicious

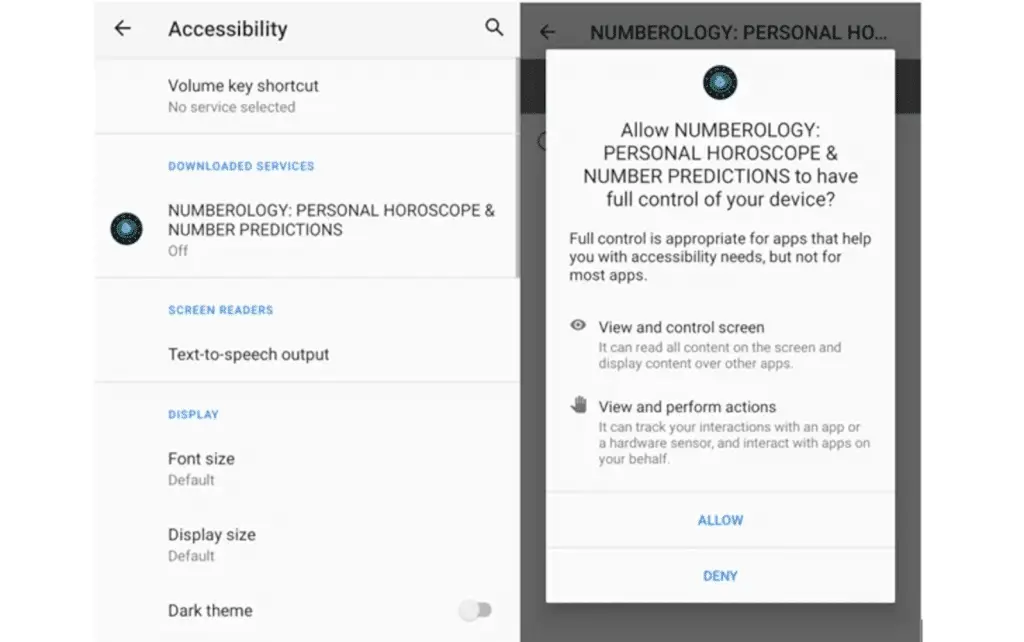

Chiamato Xamalicious dal McAfee Mobile Research Team, il malware è così chiamato perché è sviluppato utilizzando un framework di app mobili open source chiamato Xamarin e abusa dei permessi di accessibilità del sistema operativo per raggiungere i suoi obiettivi.

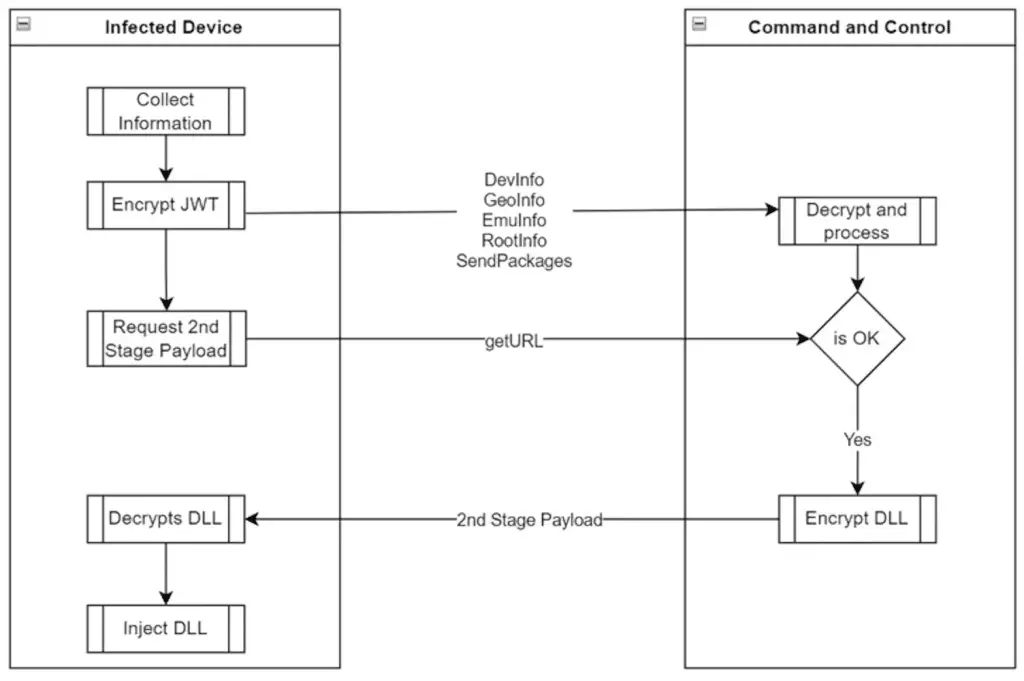

È in grado anche di raccogliere metadati sul dispositivo compromesso e contattare un server di comando e controllo (C2) per recuperare un payload di secondo livello, ma solo dopo aver verificato se è adatto.

Il secondo stadio di Xamalicious viene “iniettato dinamicamente come un assembly DLL a livello di runtime per prendere il pieno controllo del dispositivo e potenzialmente eseguire azioni fraudolente come cliccare su annunci, installare app, tra le altre azioni a scopo finanziario senza il consenso dell’utente“, ha detto il ricercatore di sicurezza Fernando Ruiz.

La società di sicurezza informatica ha dichiarato di aver identificato 25 app che presentano questa minaccia attiva, alcune delle quali sono state distribuite sul Google Play Store ufficiale dal 2020 e si stima che le app siano state installate almeno 327.000 volte.

La maggior parte delle infezioni è stata segnalata in Brasile, Argentina, Regno Unito, Australia, Stati Uniti, Messico e altre parti d’Europa e delle Americhe, pertanto ecco alcune delle app sono elencate di seguito:

- Essential Horoscope for Android (com.anomenforyou.essentialhoroscope)

- 3D Skin Editor for PE Minecraft (com.littleray.skineditorforpeminecraft)

- Logo Maker Pro (com.vyblystudio.dotslinkpuzzles)

- Auto Click Repeater (com.autoclickrepeater.free)

- Count Easy Calorie Calculator (com.lakhinstudio.counteasycaloriecalculator)

- Sound Volume Extender (com.muranogames.easyworkoutsathome)

- LetterLink (com.regaliusgames.llinkgame)

- NUMEROLOGY: PERSONAL HOROSCOPE & NUMBER PREDICTIONS (com.Ushak.NPHOROSCOPENUMBER)

- Step Keeper: Easy Pedometer (com.browgames.stepkeepereasymeter)

- Track Your Sleep (com.shvetsStudio.trackYourSleep)

- Sound Volume Booster (com.devapps.soundvolumebooster)

- Astrological Navigator: Daily Horoscope & Tarot (com.Osinko.HoroscopeTaro)

- Universal Calculator (com.Potap64.universalcalculator)

Xamalicious, che di solito si maschera da app per la salute, giochi, oroscopi e produttività, è l’ultimo di una lunga lista di famiglie di malware che abusano dei servizi di accessibilità di Android, richiedendo l’accesso agli utenti al momento dell’installazione per svolgere le sue attività.

“Per eludere l’analisi e la rilevazione, gli autori del malware hanno crittografato tutte le comunicazioni e i dati trasmessi tra il C2 e il dispositivo infetto, non solo protetti da HTTPS, ma cifrati come un token di crittografia JSON Web Encryption (JWE) utilizzando RSA-OAEP con un algoritmo 128CBC-HS256“, ha poi sostenuto Ruiz.

Ancora più preoccupante, il dropper di primo stadio contiene funzioni per l’autoaggiornamento del file del pacchetto Android principale (APK), il che significa che può essere utilizzato come spyware o trojan bancario senza alcuna interazione dell’utente.

McAfee ha dichiarato di aver identificato un collegamento tra Xamalicious e un’app di frode pubblicitaria chiamata Cash Magnet, che facilita il download di app e attività di clic automatico per guadagnare illecitamente cliccando su annunci.

“Le applicazioni Android scritte in codice non-java con framework come Flutter, react native e Xamarin possono fornire uno strato ag

giuntivo di offuscamento agli autori del malware che scelgono intenzionalmente questi strumenti per evitare la rilevazione e cercare di restare sotto il radar dei fornitori di sicurezza e mantenere la loro presenza sui mercati delle app“, ha detto Ruiz.

Campagna di phishing Android mira all’India con malware bancario

Legato a questo malware c’è una divulgazione che avviene mentre l’azienda di sicurezza informatica dettaglia una campagna di phishing che utilizza app di messaggistica sociale come WhatsApp per distribuire file APK falsi che impersonano banche legittime come la State Bank of India (SBI) e inducono l’utente a installarli per completare una procedura obbligatoria di Conosci il tuo cliente (KYC).

Una volta installata, l’app chiede all’utente di concedere permessi relativi agli SMS e reindirizza a una pagina falsa che non solo cattura le credenziali della vittima, ma anche le informazioni sul conto, sulla carta di credito/debito e sull’identità nazionale.

I dati raccolti, insieme ai messaggi SMS intercettati, vengono inoltrati a un server controllato dall’attore, consentendo all’avversario di completare transazioni non autorizzate.

È importante notare che Microsoft ha avvertito il mese scorso di una campagna simile che utilizza WhatsApp e Telegram come vettori di distribuzione per mirare agli utenti bancari online indiani.

“L’India sottolinea la minaccia acuta posta da questo malware bancario nel panorama digitale del paese, con pochi colpi trovati altrove nel mondo, probabilmente da utenti di Indian SBI [banca nazionale dell’India] che vivono in altri paesi“, hanno detto i ricercatori Neil Tyagi e Ruiz.