I ricercatori in sicurezza informatica stanno avvertendo di una nuova campagna stealth di skimmer di carte di credito che prende di mira le pagine di checkout e-commerce di WordPress inserendo un codice JavaScript maligno in una tabella del database associata al sistema di gestione dei contenuti (CMS).

Un curioso malware su WordPress che si espande con gli skimmer

“Questo malware per lo skimming delle carte di credito che prende di mira i siti WordPress inietta silenziosamente codice JavaScript malevolo nelle voci del database per rubare dettagli sensibili dei pagamenti,” ha dichiarato la ricercatrice di Sucuri, Puja Srivastava, in una nuova analisi, aggiungendo: “Il malware si attiva specificamente sulle pagine di checkout, sia dirottando i campi di pagamento esistenti sia iniettando un modulo di carta di credito falso.“

La società di sicurezza web di proprietà di GoDaddy ha dichiarato di aver scoperto il malware incorporato nella tabella wp_options di WordPress con l’opzione “widget_block”, permettendo così di evitare la rilevazione da parte degli strumenti di scansione e di persistere sui siti compromessi senza attirare l’attenzione.

In questo modo, l’idea è quella di inserire il codice JavaScript maligno in un widget di blocco HTML attraverso il pannello di amministrazione di WordPress (wp-admin > widgets).

Come funziona questo script in JavaScript sulla piattaforma WordPress

Il codice JavaScript caricato tramite WordPress funziona verificando se la pagina corrente è una pagina di checkout e si assicura che entri in azione solo dopo che il visitatore del sito stia per inserire i propri dettagli di pagamento, momento in cui crea dinamicamente una schermata di pagamento falsa che imita i legittimi processori di pagamento come Stripe.

Il modulo è progettato per catturare i numeri delle carte di credito degli utenti, le date di scadenza, i numeri CVV e le informazioni di fatturazione: alternativamente, lo script malevolo è anche in grado di catturare i dati inseriti su schermate di pagamento legittime in tempo reale per massimizzare la compatibilità.

I dati rubati vengono successivamente codificati in Base64 e combinati con la crittografia AES-CBC per apparire innocui e resistere ai tentativi di analisi e nella fase finale, vengono trasmessi a un server controllato dall’attaccante (“valhafather[.]xyz” o “fqbe23[.]xyz”).

Questo sviluppo arriva più di un mese dopo che Sucuri ha evidenziato una campagna simile che sfruttava malware JavaScript per creare dinamicamente moduli di carta di credito falsi o estrarre dati inseriti nei campi di pagamento delle pagine di checkout.

Le informazioni raccolte vengono poi sottoposte a tre livelli di offuscamento, prima codificandole come JSON, successivamente cifrandole con la chiave XOR “script” e infine usando la codifica Base64, prima dell’esfiltrazione verso un server remoto (“staticfonts[.]com“).

“Lo script è progettato per estrarre informazioni sensibili delle carte di credito da campi specifici sulla pagina di checkout,” ha osservato Srivastava. “Successivamente, il malware raccoglie ulteriori dati sugli utenti attraverso le API di Magento, inclusi nome, indirizzo, email, numero di telefono e altre informazioni di fatturazione. Questi dati vengono recuperati tramite i modelli di dati cliente e di preventivo di Magento.”

La divulgazione segue anche la scoperta di una campagna di phishing motivata finanziariamente che inganna i destinatari facendogli cliccare su pagine di login di PayPal sotto le spoglie di una richiesta di pagamento in sospeso per un importo di quasi $2.200.

“Il truffatore sembra aver semplicemente registrato un dominio di test di Microsoft 365, che è gratuito per tre mesi, e poi ha creato una lista di distribuzione (Billingdepartments1[@]gkjyryfjy876.onmicrosoft.com) contenente le email delle vittime,” ha dichiarato Carl Windsor di Fortinet FortiGuard Labs. “Nel portale web di PayPal, chiedono semplicemente il denaro e aggiungono la lista di distribuzione come indirizzo.”

Non solo WordPress, coinvolgimento di piattaforme terze

Ciò che rende la campagna subdola è il fatto che i messaggi provengono da un indirizzo legittimo di PayPal (service@paypal.com) e contengono un URL di accesso autentico, permettendo alle email di sfuggire agli strumenti di sicurezza.

Per peggiorare le cose, non appena la vittima tenta di accedere al proprio account PayPal riguardo alla richiesta di pagamento, il suo account viene automaticamente collegato all’indirizzo email della lista di distribuzione, consentendo all’attaccante di prendere il controllo dell’account.

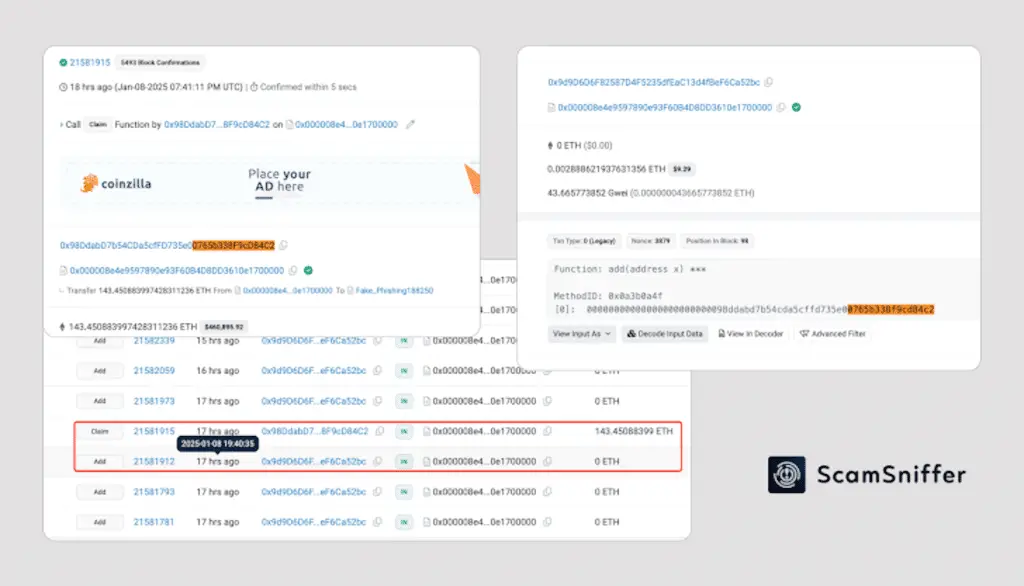

Negli ultimi tempi, i malintenzionati sono stati osservati mentre sfruttavano una tecnica innovativa chiamata “transaction simulation spoofing” per rubare criptovalute dai portafogli delle vittime.

“I moderni portafogli Web3 incorporano la simulazione delle transazioni come una funzionalità user-friendly,” ha dichiarato Scam Sniffer. “Questa capacità permette agli utenti di visualizzare l’esito previsto delle loro transazioni prima di firmarle. Sebbene progettata per migliorare la trasparenza e l’esperienza dell’utente, gli attaccanti hanno trovato modi per sfruttare questo meccanismo.”

Le catene di infezione implicano approfittare del gap temporale tra la simulazione della transazione e la sua esecuzione, permettendo agli attaccanti di creare siti falsi che imitano le app decentralizzate (DApp) per portare a termine attacchi fraudolenti di svuotamento dei portafogli.

“Questo nuovo vettore di attacco rappresenta una significativa evoluzione nelle tecniche di phishing,” ha dichiarato il fornitore di soluzioni anti-truffa Web3. “Piuttosto che affidarsi alla semplice inganno, gli attaccanti ora stanno sfruttando funzionalità di portafogli fidati su cui gli utenti fanno affidamento per la sicurezza. Questo approccio sofisticato rende la rilevazione particolarmente difficile.”