Alcuni siti WordPress sono stati presi di mira da un ceppo sconosciuto di malware che gira su sistemi operativi Linux e che sfrutta i difetti di ben oltre 24 tra plugin e temi per compromettere i sistemi vulnerabili, è il caso di un curioso malware.

Come si comporta questo curioso malware Linux che prende di mira WordPress e quali problemi sulla sicurezza può dare?

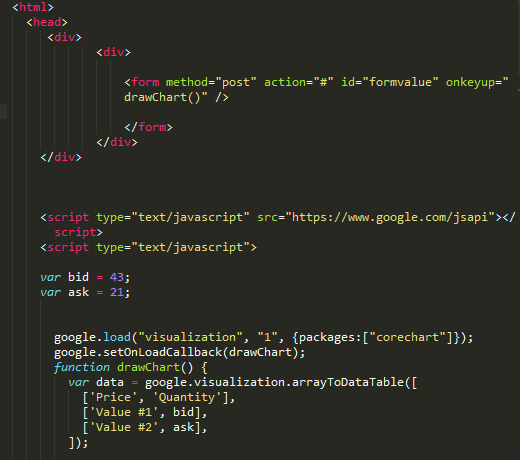

“Se i siti utilizzano versioni obsolete di tali componenti aggiuntivi, prive di correzioni cruciali, sulle pagine Web in questione vengono [successivamente] iniettate con [codice] JavaScript dannoso“, ha affermato il noto sito di sicurezza informatica russo Doctor Web in un rapporto pubblicato la scorsa settimana. “Di conseguenza, quando gli utenti fanno clic su qualsiasi area di una pagina attaccata, vengono reindirizzati ad altri siti“.

Gli attacchi comportano l’utilizzo di una serie di vulnerabilità di sicurezza note in 19 diversi plug-in e temi che sono abbastanza comuni su siti WordPress, e sono successivamente utilizzati per distribuire un impianto che può prendere di mira un sito Web specifico per espandersi a macchia d’olio anche su altri siti (non necessariamente della piattaforma blog ben nota).

Questo meccanismo è anche in grado di iniettare codice JavaScript recuperato da un server remoto per reindirizzare i visitatori del sito a un sito Web malevolo scelto da potenziali malintenzionati informatici.

Il sito Doctor Web ha dichiarato di aver identificato una seconda versione della backdoor, che utilizza un nuovo dominio di comando e controllo (C2) e un elenco aggiornato di difetti che coinvolgono ben 11 plug-in WordPress aggiuntivi, portando il totale a 30.

La lista dei plugin WordPress presi di mira da questo bug (con i relativi nomi in lingua inglese) è la seguente:

- WP Live Chat Support

- Yuzo Related Posts

- Yellow Pencil Visual CSS Style Editor

- Easy WP SMTP

- WP GDPR Compliance

- Newspaper (CVE-2016-10972)

- Thim Core

- Smart Google Code Inserter (sebbene questo sia stato dismesso il 22 Gennaio 2022)

- Total Donations

- Post Custom Templates Lite

- WP Quick Booking Manager

- Live Chat with Messenger Customer Chat by Zotabox

- Blog Designer

- WordPress Ultimate FAQ (CVE-2019-17232 e CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- ND Shortcodes

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

- Brizy

- FV Flowplayer Video Player

- WooCommerce

- Onetone

- Simple Fields

- Delucks SEO

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher, and

- Rich Reviews

Pare che entrambe le varianti rilevate di suddetto malware includano un metodo non implementato per forzare brutalmente (attacco brute force) gli account amministratore di WordPress, anche se non è ben chiaro se si tratti di un residuo di una versione precedente o di una funzionalità che deve ancora essere trovata nel codice sorgente.

Il consiglio che si può dare agli utenti di WordPress è quello di mantenere aggiornati tutti i componenti della piattaforma, inclusi componenti aggiuntivi e temi di terze parti e si consiglia inoltre di utilizzare accessi e password sicuri e univoci per proteggere i propri account.

La divulgazione di questo danno arriva settimane dopo che Fortinet FortiGuard Labs ha dettagliato un’altra botnet chiamata GoTrim, che è stata progettata per forzare i siti web auto hostati utilizzando il sistema di gestione dei contenuti (CMS) di WordPress per prendere il controllo dei sistemi presi di mira.

Il mese scorso, Sucuri ha reso noto che più di 15.000 siti WordPress sono stati violati come parte di una serie di attacchi, atti a reindirizzare i visitatori su portali fasulli di domande e risposte; il numero di infezioni attive è attualmente di 9.314 (i siti sono visibili su questa lista).

La società di sicurezza GoDaddy, nel giugno 2022, ha anche condiviso informazioni su un sistema di direzione del traffico (TDS) noto come Parrot, il quale si è visto prendere di mira i siti WordPress con codice JavaScript non autorizzato che rilascia malware aggiuntivo sui sistemi compromessi.

Tranquillo, niente allarmismo

Se sei un utente passato a qualche distribuzione di Linux (Linux Lite, ZorinOS, etc.) per “non avere i problemi che ci sono su Windows”, niente panico, è comunque difficile che questa cosa arrivi a te.

Ricordati che, se temi ripercussioni, sui browser più comuni è comunque possibile disattivare gli script in JavaScript; certo basterà farlo solo se accedi a WordPress (o su relativi siti) e alcuni contenuti non andranno perfettamente, ma è una cosa temporanea che si sistemerà in fretta.