È stata rivelata una grave falla di sicurezza in un popolare plugin WordPress chiamato Ultimate Member, che conta più di 200.000 installazioni attive.

In cosa consiste questa vulnerabilità nel plugin di WordPress Ultimate Member

La vulnerabilità, identificata come CVE-2024-1071, ha un punteggio CVSS di 9.8 su un massimo di 10; il ricercatore di sicurezza Christiaan Swiers è stato accreditato per la scoperta e la segnalazione del difetto.

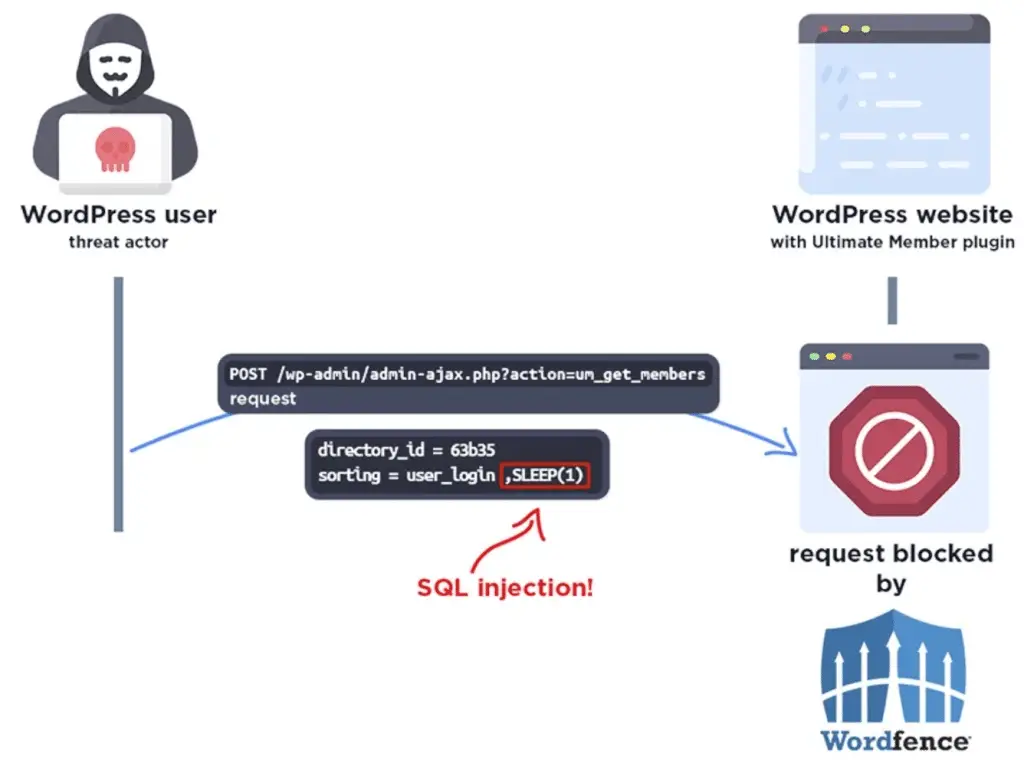

In un avviso pubblicato la scorsa settimana, la società di sicurezza informatica WordPress Wordfence ha dichiarato che il plugin è “vulnerabile a un’iniezione SQL tramite il parametro ‘sorting’ nelle versioni da 2.1.3 a 2.8.2 a causa di un’insufficiente fuga di dati sul parametro fornito dall’utente e della mancanza di una preparazione sufficiente sulla query SQL esistente.”

Di conseguenza, gli attaccanti non autenticati potrebbero sfruttare la falla per aggiungere query SQL aggiuntive alle query esistenti ed estrarre dati sensibili dal database; sostanzialmente si tratta di un attacco SQL Injection.

Va comunque detto che il problema interessa solo gli utenti che hanno selezionato l’opzione “Abilita tabella personalizzata per usermeta” nelle impostazioni del plugin.

Tuttavia, niente panico, in seguito alla divulgazione responsabile il 30 gennaio 2024, è stata resa disponibile una correzione per la falla da parte degli sviluppatori del plugin con il rilascio della versione 2.8.3 il 19 febbraio.

Si consiglia agli utenti di aggiornare il plugin alla versione più recente il prima possibile per mitigare potenziali minacce, specialmente alla luce del fatto che Wordfence ha già bloccato un attacco che cercava di sfruttare la falla nelle ultime 24 ore.

Nel luglio 2023, un’altra vulnerabilità nello stesso plugin (CVE-2023-3460, punteggio CVSS: 9.8) è stata attivamente sfruttata da criminali informatici per creare utenti admin fraudolenti e prendere il controllo di siti vulnerabili.

Questa scoperta avviene in un periodo di aumento di una nuova campagna che sfrutta siti WordPress compromessi per iniettare crypto-drainers (come suggerisce il nome, risucchia criptovalute) come Angel Drainer direttamente o reindirizzare i visitatori del sito a siti di phishing Web3 che contengono drainers.

“Questi attacchi sfruttano tattiche di phishing e iniezioni maligne per sfruttare la dipendenza dell’ecosistema Web3 dalle interazioni dirette con i portafogli [ovverosia Wallet di Criptovalute], rappresentando un rischio significativo sia per i proprietari dei siti web che per la sicurezza degli asset degli utenti,” ha detto il ricercatore di Sucuri Denis Sinegubko.

Ciò segue anche la scoperta di uno schema di drainer come servizio (drain-as-a-service, abbreviato DaaS) chiamato CG (abbreviazione di CryptoGrab) che gestisce un programma di affiliazione con 10.000 membri composto da persone che parlano russo, inglese e cinese.

Uno dei canali Telegram controllati dai criminali informatici “indirizza gli attaccanti a un bot di Telegram che consente loro di gestire le loro operazioni fraudolente senza dipendenze da terze parti” ha affermato Cyfirma in un rapporto stilato il mese scorso, aggiungendo “Il bot consente a un utente di ottenere un dominio gratuitamente, clonare un modello esistente per il nuovo dominio, impostare l’indirizzo del portafoglio dove dovrebbero essere inviati i fondi truffati e fornisce anche protezione Cloudflare per quel nuovo dominio.”

Il gruppo di crimini informatici è stato osservato utilizzare anche due bot Telegram personalizzati chiamati SiteCloner e CloudflarePage per clonare un sito web esistente e aggiungere la protezione Cloudflare ad esso, rispettivamente; queste pagine vengono poi distribuite principalmente utilizzando account X (precedentemente noto come Twitter) compromessi.