Una nuova campagna malware altamente sofisticata è stata scoperta dai ricercatori di sicurezza informatica di Rapid7, che hanno segnalato la diffusione del framework malevolo Winos 4.0 attraverso falsi installatori software camuffati da applicazioni legittime come LetsVPN e QQ Browser.

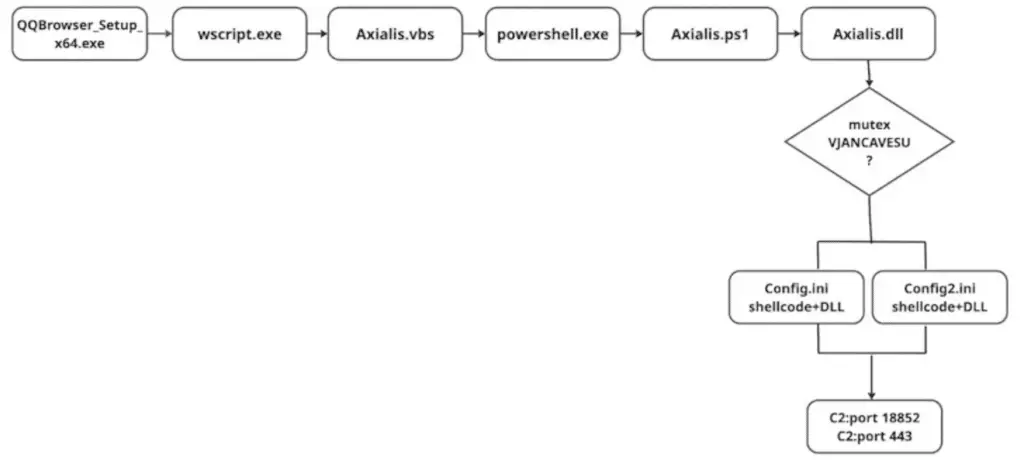

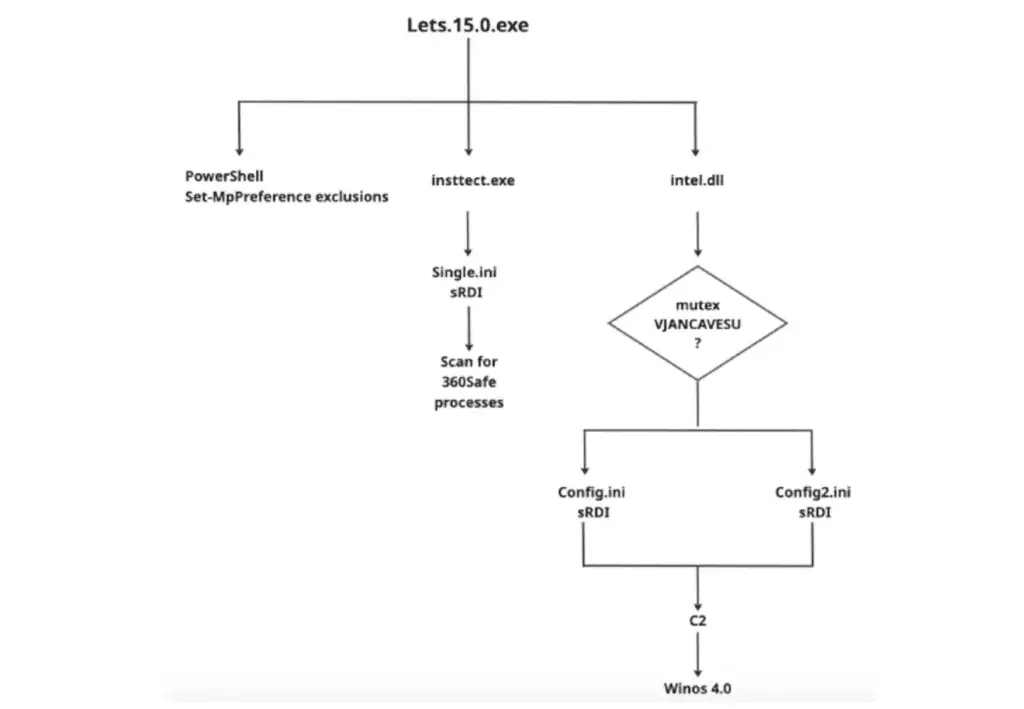

La minaccia, rilevata per la prima volta nel febbraio 2025, sfrutta un loader multistadio residente in memoria chiamato Catena, in grado di eludere gli antivirus tradizionali caricando l’intero payload direttamente nella RAM.

Come funziona Catena e cosa fa Winos 4.0

Catena è un sistema d’infezione avanzato che utilizza shellcode incorporato, file .ini malevoli e iniezione riflessiva di DLL, tecniche pensate per mantenere la persistenza e aggirare i sistemi di rilevamento.

Una volta compromesso il sistema, il malware si connette in modo silenzioso a server di command-and-control (C2) controllati dagli attaccanti, prevalentemente ospitati a Hong Kong, per ricevere istruzioni o scaricare componenti aggiuntivi.

Il vero cuore dell’operazione è Winos 4.0, noto anche come ValleyRAT: un potente trojan di accesso remoto scritto in C++, basato su Gh0st RAT, che consente agli attaccanti di:

- accedere alla shell remota del sistema;

- esfiltrare dati sensibili;

- avviare attacchi DDoS;

- caricare plugin modulabili per ulteriori funzionalità.

Target: utenti di lingua cinese

Sebbene il malware includa un controllo per verificare se il sistema utilizza la lingua cinese, esso procede comunque all’esecuzione anche in ambienti non cinesi, suggerendo che questa funzionalità sia in fase di sviluppo, ma i ricercatori sottolineano come la maggior parte delle infezioni si concentri su utenti cinesi o in aree geografiche a essi collegate, come Taiwan.

Una delle campagne più recenti, infatti, ha simulato una comunicazione ufficiale dell’Ufficio delle Tasse taiwanese, utilizzando email di phishing per veicolare il malware.

Una minaccia in evoluzione

Nel corso del 2025, gli autori della campagna hanno apportato modifiche alla catena d’infezione, rendendola ancora più difficile da rilevare. Tra le novità:

- Falsi installatori NSIS camuffati da LetsVPN;

- Comandi PowerShell che disattivano Microsoft Defender su tutte le unità (da C:\ a Z:);

- Utilizzo di certificati digitali scaduti ma apparentemente legittimi, intestati a Tencent Technology (Shenzhen);

- Un eseguibile che esegue un check per la presenza dell’antivirus 360 Total Security;

- Comunicazione con server C2 tramite porte non standard come TCP 18856.

L’intera infrastruttura, unita alla presenza di software esca firmati, ha spinto gli esperti a collegare questa campagna al gruppo APT noto come Silver Fox (anche chiamato Void Arachne), già noto per operazioni mirate in ambienti sinofoni.

Considerazioni finali

La campagna malware analizzata mostra un livello di organizzazione, pianificazione e capacità tecnica che indica un attore ben finanziato e altamente specializzato.

L’utilizzo di falsi installatori (come Winos 4.0), esecuzione solo in memoria e tecniche di evasione avanzate rappresentano una seria minaccia per la sicurezza degli utenti, soprattutto in ambito business.

Per ridurre i rischi di infezione, è fondamentale:

- Scaricare software solo da fonti ufficiali;

- Evitare di aprire allegati da mittenti sconosciuti;

- Mantenere aggiornati i sistemi di sicurezza;

- Monitorare con attenzione ogni comportamento anomalo del sistema.

Nel contesto attuale, dove attacchi mirati sono sempre più diffusi, la prevenzione e la formazione dell’utente finale restano armi fondamentali nella lotta contro il malware, e magari una passata di un buon antimalware male non fa…