Driver di Windows, pare che almeno 34 driver unici vulnerabili dei protocolli Windows Driver Model (WDM) e Windows Driver Frameworks (WDF) potrebbero essere (stati) sfruttati da malintenzionati, senza accesso privilegiato, per ottenere il pieno controllo dei dispositivi ed eseguire codice malevolo sui sistemi sottostanti.

Windows Driver Model e Frameworks, quali sono i problemi

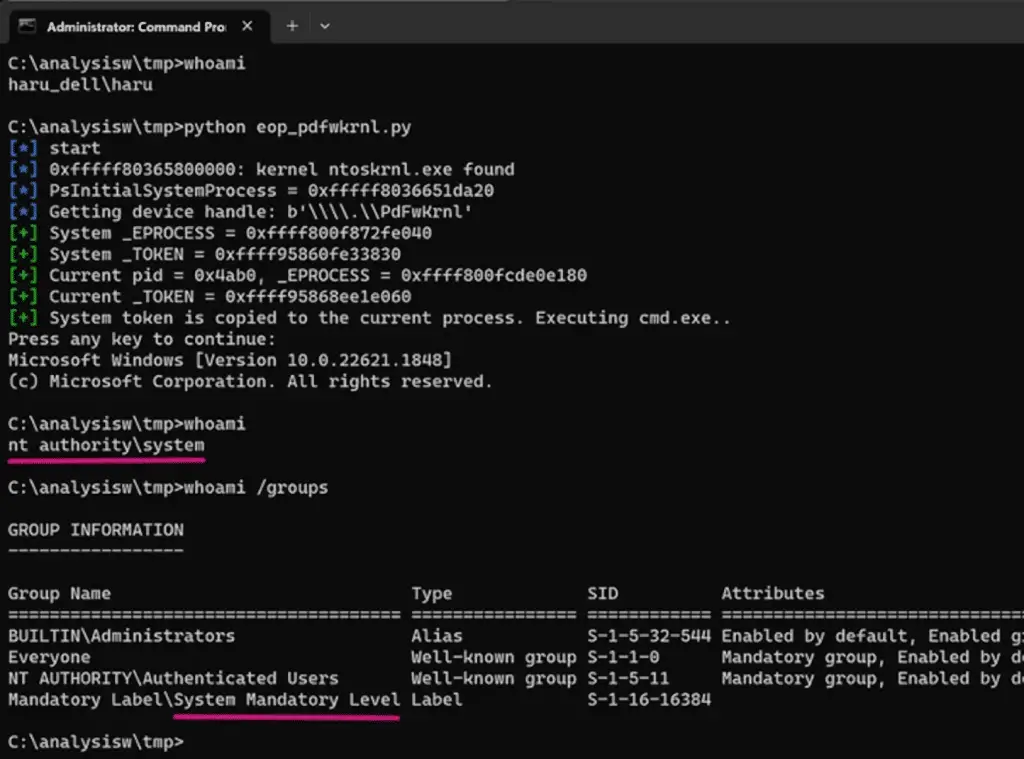

“Sfruttando i driver, un attaccante privo di privilegi potrebbe cancellare/alterare il firmware e/o elevare i privilegi del sistema operativo“, ha detto Takahiro Haruyama, un ricercatore senior di minacce informatiche che lavora presso VMware Carbon Black.

La ricerca espande alcuni degli studi precedenti su varie minacce informatiche, come ScrewedDrivers e POPKORN, che hanno utilizzato l’esecuzione simbolica per automatizzare la scoperta di driver vulnerabili; si concentra in particolare sui driver che consentono l’accesso al firmware tramite I/O di porta e I/O mappato in memoria.

Tra i nomi di alcuni driver vulnerabili ci sono AODDriver.sys, ComputerZ.sys, dellbios.sys, GEDevDrv.sys, GtcKmdfBs.sys, IoAccess.sys, kerneld.amd64, ngiodriver.sys, nvoclock.sys, PDFWKRNL.sys (CVE-2023-20598), RadHwMgr.sys, rtif.sys, rtport.sys, stdcdrv64.sys e TdkLib64.sys (CVE-2023-35841), ovvero file di sistema abbastanza noti nell’ambiente Driver Windows

Dei 34 driver, sei di essi consentono l’accesso alla memoria del kernel che può essere abusato per elevare i privilegi e sconfiggere le soluzioni di sicurezza; altri dodici dei driver, invece, potrebbero essere sfruttati per sovvertire meccanismi di sicurezza come la casualizzazione dello spazio degli indirizzi del kernel (detto anche ASLR in italiano, Address Space Layout Randomization, in lingua inglese).

Sette dei driver, tra cui stdcdrv64.sys di Intel, possono essere utilizzati per cancellare il firmware nella memoria flash SPI, rendendo il sistema non avviabile; fortunatamente Intel ha successivamente rilasciato una correzione per il problema.

VMware ha dichiarato di aver identificato anche driver WDF come WDTKernel.sys e H2OFFT64.sys che non sono vulnerabili in termini di controllo degli accessi, ma possono essere facilmente sfruttati da hacker con accessi privilegiati (amministratore, ad esempio) per eseguire quello che viene chiamato un attacco Bring Your Own Vulnerable Driver (BYOVD).

Questa tecnica è stata impiegata da vari malintenzionati un po’ in tutto il mondo, tra questi, manco a dirlo, spunta il gruppo Lazarus legato alla Corea del Nord, come modo per ottenere privilegi elevati e disabilitare il software di sicurezza in esecuzione su endpoint compromessi al fine di eludere la rilevazione.

“Attualmente, il campo delle API/istruzioni mirate dallo script [IDAPython per l’analisi statica automatizzata dei driver vulnerabili x64] è limitato e si limita solo all’accesso al firmware“, ha detto Haruyama. “Tuttavia, è facile estendere il codice per coprire altri vettori d’attacco (ad esempio, terminare processi malevoli)”.

Ennesima prova dell’importanza degli aggiornamenti di sistema

Questa scoperta mette in evidenza ulteriormente quanto sia cruciale mantenere aggiornati i sistemi operativi e i driver del dispositivo (Windows Driver in questo caso).

Gli aggiornamenti rilasciati dai fornitori spesso includono correzioni per le vulnerabilità note e rappresentano un mezzo fondamentale per migliorare la sicurezza dei dispositivi; ignorare gli aggiornamenti (cosa che purtroppo molti fanno quando non dovrebbero) può lasciare i sistemi esposti a rischi noti (e anche non noti, in alcuni casi), consentendo agli attaccanti di sfruttare vulnerabilità già corrette.

Da segnalare che molti di questi aggiornamenti (Windows Driver e non solo) vengono fatti in automatico dalle ultime versioni di Windows (Windows 10 e Windows 11 al momento della stesura dell’articolo), e molti di questi vengono intallati tramite gli aggiornamenti facoltativi di Windows (funzione che ha semplificato non pocola vita negli ultimi anni, perlomeno se si parla di driver).

Pertanto, è essenziale che gli utenti e le organizzazioni adottino una politica rigorosa di aggiornamento e manutenzione per proteggere i propri dispositivi da minacce potenzialmente dannose.