I ricercatori di sicurezza informatica hanno identificato due falle di bypass dell’autenticazione nel software Wi-Fi open source presente nei dispositivi Android, Linux e ChromeOS (o anche il fork, ChromeOS Flex), che potrebbero ingannare gli utenti inducendoli a unirsi a un clone malintenzionato di una rete legittima o consentire a un attaccante di unirsi a una rete di fiducia senza password.

In cosa consistono queste vulnerabilità relative al Wi-Fi su sistemi operativi Android, Linux e ChromeOS

Le vulnerabilità, identificate come CVE-2023-52160 e CVE-2023-52161, sono state scoperte durante una valutazione della sicurezza di wpa_supplicant e dell’iNet Wireless Daemon (IWD) di Intel, rispettivamente.

Le falle, secondo gli addetti ai lavori “permettono agli attaccanti di ingannare le vittime facendole connettere a cloni [creati da] malintenzionati di reti fidate e intercettare il loro traffico, e unirsi a reti altrimenti sicure senza bisogno della password“, ha dichiarato Top10VPN in una nuova ricerca condotta in collaborazione con Mathy Vanhoef, che in passato ha scoperto attacchi Wi-Fi come KRACK, DragonBlood e TunnelCrack.

CVE-2023-52161, in particolare, consente a un avversario di ottenere l’accesso non autorizzato a una rete Wi-Fi protetta, esponendo utenti e dispositivi esistenti a potenziali attacchi come infezioni da malware, furto di dati e compromissione delle email aziendali (BEC); da segnalare che questa vulnerabilità colpisce le versioni di IWD 2.12 e precedenti, pertanto tenere i sistemi operativi aggiornati sempre.

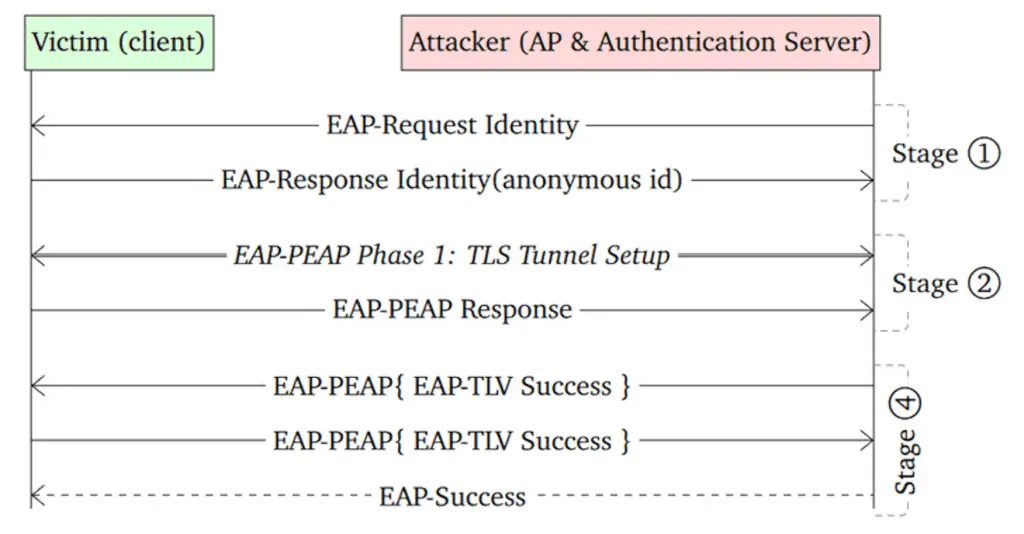

D’altra parte, CVE-2023-52160 riguarda le versioni di wpa_supplicant 2.10 e precedenti; tra le altre cose questa è anche la falla più critica delle due, poiché è il software predefinito utilizzato nei dispositivi Android per gestire le richieste di accesso alle reti wireless.

Detto questo, colpisce solo i client Wi-Fi non correttamente configurati per verificare il certificato del server di autenticazione; CVE-2023-52161, invece, riguarda qualsiasi rete che utilizza un dispositivo Linux come punto di accesso wireless (WAP); questo lo mostra Top10VPN in un suo video caricato su YouTube.

Lo sfruttamento con successo di CVE-2023-52160 si basa sul presupposto che l’attaccante abbia l’SSID di una rete Wi-Fi a cui la vittima si è precedentemente connessa; richiede anche che il criminale informatico sia in prossimità fisica della vittima.

“Uno scenario possibile potrebbe essere che un attaccante giri attorno all’edificio di un’azienda cercando reti prima di mirare a un dipendente che lascia l’ufficio”, hanno dichiarato i ricercatori.

Le più importanti distribuzioni di Linux come Debian (e derivate come MX Linux, o Kali ad esempio), Red Hat (e relative derivate), SUSE (con relative derivate) e Ubuntu (aggiungendo relative derivate come ZorinOS, ad esempio) hanno rilasciato avvisi per le due falle; il problema di wpa_supplicant è stato anche risolto in ChromeOS dalle versioni 118 in poi, ma le correzioni per Android devono ancora essere rese disponibili.

“Nel frattempo, è fondamentale che gli utenti Android configurino manualmente il certificato CA di qualsiasi rete aziendale salvata per prevenire l’attacco“, ha dichiarato Top10VPN.

In conclusione

Le recenti vulnerabilità nei software Wi-Fi open-source evidenziano l’importanza della sicurezza digitale in un mondo sempre più connesso; pertanto gli utenti e i fornitori di servizi devono essere proattivi nel mitigare tali rischi, implementando tempestivamente patch e aggiornamenti di sicurezza. La collaborazione tra ricercatori e sviluppatori è essenziale per identificare e risolvere queste minacce informatiche.

Nel frattempo, gli utenti Android dovrebbero prendere misure manuali per proteggersi, dimostrando quanto sia cruciale una consapevolezza della sicurezza informatica nell’utilizzo quotidiano dei dispositivi.

Da aggiungere il consiglio di non connettersi a reti Wi-Fi vicine libere se ritieni che queste possano essere sospette.