Sono emersi dettagli su una vulnerabilità di sicurezza ad alta gravità che colpisce il Service Location Protocol (SLP) e che potrebbe essere utilizzata per lanciare attacchi volumetrici di denial-of-service contro obiettivi.

Nuova vulnerabilità SLP, in cosa consiste

“Gli attaccanti [hacker] che sfruttano questa vulnerabilità potrebbero sfruttare istanze vulnerabili per lanciare massicci attacchi di amplificazione di Denial-of-Service (DoS) con un fattore fino a 2200 volte, rendendolo potenzialmente uno degli attacchi di amplificazione più grandi mai segnalati“, hanno dichiarato i ricercatori di Bitsight e Curesec, Pedro Umbelino e Marco Lux, in un rapporto.

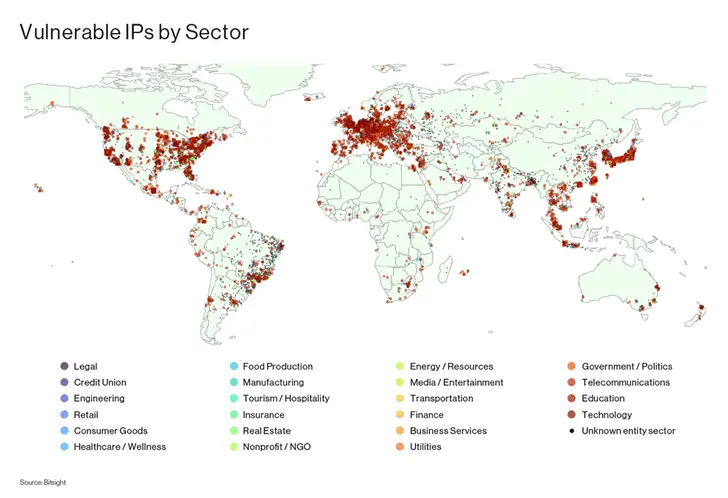

La vulnerabilità SLP, che è stata assegnata l’identificatore CVE-2023-29552 (punteggio CVSS: 8.6), colpisce oltre 2000 organizzazioni globali e oltre 54.000 istanze SLP accessibili su internet.

Ciò include VMWare ESXi Hypervisor, stampanti Konica Minolta, router Planex, IBM Integrated Management Module (IMM), SMC IPMI e altri 665 tipi di prodotto.

I primi 10 paesi con il maggior numero di organizzazioni che hanno istanze SLP vulnerabili sono gli Stati Uniti, il Regno Unito, il Giappone, la Germania, il Canada, la Francia, l’Italia, il Brasile, i Paesi Bassi e la Spagna.

SLP è un protocollo di scoperta dei servizi che consente a computer e altri dispositivi di trovare servizi in una rete locale, come stampanti, server di file e altre risorse di rete, la vulnerabilità SLP sostanzialmente prende di mira questi servizi per farla facile.

Un’exploit riuscita della CVE-2023-29552 potrebbe permettere a un attaccante di sfruttare istanze SLP suscettibili per lanciare un attacco di amplificazione di riflessione e sopraffare un server di destinazione con traffico falso.

Per farlo, tutto ciò che l’attaccante deve fare è trovare un server SLP sulla porta UDP 427 e registrare “servizi fino a quando SLP nega ulteriori voci”, seguito da richieste di spoofing ripetute a quel servizio con l’IP della vittima come indirizzo di origine.

Un attacco di questo tipo può produrre un fattore di amplificazione fino a 2.200, provocando attacchi DoS su larga scala; per evitare questa tipologia di minacce, gli utenti sono invitati a disabilitare SLP sui sistemi direttamente collegati a internet o, in alternativa, a filtrare il traffico sulla porta UDP e TCP 427.

“È altrettanto importante applicare forti controlli di autenticazione e accesso, consentendo solo agli utenti autorizzati di accedere alle risorse di rete corrette, con l’accesso che viene attentamente monitorato e auditato“, hanno dichiarato i ricercatori.

L’azienda di sicurezza web Cloudflare, in una nota, ha dichiarato di “aspettarsi un aumento significativo della diffusione degli attacchi DDoS basati su SLP nelle prossime settimane” mentre gli attori delle minacce sperimentano il nuovo vettore di amplificazione DDoS.

Questi risultati emergono dopo che, all’inizio di quest’anno, è stata sfruttata una vulnerabilità di due anni fa nell’implementazione SLP di VMware da parte di attori associati al ransomware ESXiArgs in attacchi diffusi.

Concludendo

In conclusione, la scoperta di questa vulnerabilità di alto livello nel protocollo SLP evidenzia ancora una volta la necessità di rafforzare le misure di sicurezza informatica e proteggere le reti aziendali da possibili attacchi informatici, come in questo caso derivanti da vulnerabilità (in questo caso vulnerabilità SLP).

La raccomandazione principale degli esperti è quella di disabilitare SLP sui sistemi direttamente connessi a internet e di applicare rigorosi controlli di autenticazione e accesso per prevenire eventuali violazioni di sicurezza.

L’aumento previsto degli attacchi DDoS basati su SLP rende ancora più urgente la necessità di adottare queste misure di sicurezza per proteggere le reti aziendali e garantire la continuità delle operazioni.