Il noto gruppo di hacker noto come Cloud Atlas è stato osservato utilizzare un malware precedentemente non documentato chiamato VBCloud come parte delle sue campagne di attacchi informatici, che nel 2024 hanno preso di mira “diverse decine di utenti“.

VBCloud: cos’è e come funziona

“Le vittime vengono infettate tramite email di phishing contenenti un documento dannoso che sfrutta una vulnerabilità nell’editor di formule (CVE-2018-0802) per scaricare ed eseguire codice malware“, ha affermato il ricercatore di Kaspersky, Oleg Kupreev, in un’analisi pubblicata questa settimana.

Oltre l’80% degli obiettivi si trovava in Russia. Un numero inferiore di vittime è stato segnalato in Bielorussia, Canada, Moldavia, Israele, Kirghizistan, Turchia e Vietnam.

Conosciuto anche come Clean Ursa, Inception, Oxygen e Red October, Cloud Atlas è un gruppo di attività malevole non attribuito attivo dal 2014; nel dicembre 2022, il gruppo è stato collegato ad attacchi informatici diretti contro Russia, Bielorussia e Transnistria che utilizzavano una backdoor basata su PowerShell chiamata PowerShower.

Esattamente un anno dopo, la società di cybersicurezza russa F.A.C.C.T. ha rivelato che varie entità nel Paese erano state colpite da attacchi di spear-phishing che sfruttavano una vecchia vulnerabilità dell’editor di equazioni di Microsoft Office (CVE-2017-11882) per distribuire un payload in Visual Basic Script (VBS) responsabile del download di un malware di prossima fase non identificato.

Come si infiltra VBCloud

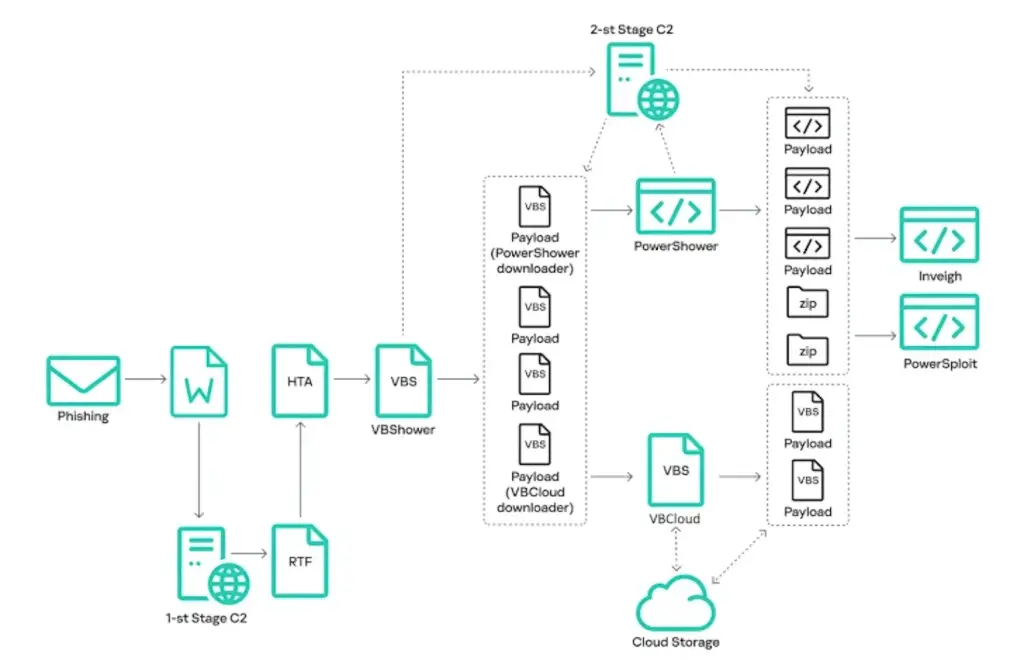

L’ultimo rapporto di Kaspersky rivela che questi componenti fanno parte di ciò che viene chiamato VBShower, utilizzato per scaricare e installare PowerShower e VBCloud.

Il punto di partenza della catena d’attacco è un’email di phishing contenente un documento Microsoft Office trappola che, una volta aperto, scarica un modello dannoso formattato come file RTF da un server remoto e successivamente, sfrutta la vulnerabilità CVE-2018-0802, un’altra falla nell’editor di equazioni, per recuperare ed eseguire un file HTML Application (HTA) ospitato sullo stesso server.

“L’exploit scarica il file HTA tramite il modello RTF e lo esegue“, ha spiegato Kupreev. “Utilizza la funzionalità degli alternate data streams (NTFS ADS) per estrarre e creare diversi file nella directory %APPDATA%\Roaming\Microsoft\Windows. Questi file costituiscono la backdoor VBShower.”

Ciò include un launcher, che funge da caricatore estraendo ed eseguendo il modulo della backdoor in memoria; un altro script VBS è un pulitore che si occupa di cancellare i contenuti di tutti i file nella cartella “\Local\Microsoft\Windows\Temporary Internet Files\Content.Word”, oltre a eliminare se stesso e il launcher, coprendo così le tracce dell’attività malevola.

La backdoor VBShower è progettata per recuperare ulteriori payload VBS dal server di comando e controllo (C2), con funzionalità che includono il riavvio del sistema; la raccolta di informazioni su file in varie cartelle, nomi di processi in esecuzione e attività pianificate; e l’installazione di PowerShower e VBCloud.

VBCloud e PowerShell

PowerShower è simile a VBShower per funzionalità, con la differenza principale che scarica ed esegue script PowerShell di prossima fase dal server C2. È anche in grado di fungere da downloader per file ZIP.

Kaspersky ha osservato fino a sette payload PowerShell, ciascuno con compiti distinti, tra cui:

- Ottenere un elenco di gruppi locali e dei loro membri tramite Active Directory Service Interfaces (ADSI).

- Condurre attacchi a dizionario sugli account utente.

- Estrarre file ZIP scaricati da PowerShower ed eseguire script PowerShell per effettuare attacchi Kerberoasting, una tecnica post-sfruttamento per ottenere credenziali di account Active Directory.

- Ottenere un elenco di gruppi di amministratori.

- Ottenere un elenco di controller di dominio.

- Recuperare informazioni sui file nella cartella ProgramData.

- Ottenere impostazioni della politica dell’account e della politica delle password sul computer locale.

VBCloud funziona in modo simile a VBShower, ma utilizza servizi di archiviazione cloud pubblici per le comunicazioni C2; viene attivato da un’attività pianificata ogni volta che un utente vittima accede al sistema.

Il malware è in grado di raccogliere informazioni su dischi (lettera, tipo, tipo di supporto, dimensioni e spazio libero), metadati di sistema, file e documenti con estensioni DOC, DOCX, XLS, XLSX, PDF, TXT, RTF e RAR, oltre a file relativi all’app di messaggistica Telegram.

“PowerShower esplora la rete locale e facilita ulteriori infiltrazioni, mentre VBCloud raccoglie informazioni sul sistema e ruba file“, ha detto Kupreev. “La catena di infezione consiste in diverse fasi e mira, in ultima analisi, a sottrarre dati dai dispositivi delle vittime.”