Il Domain Name System (DNS) è il servizio invisibile che traduce i nomi leggibili dall’uomo —come www.example.com— in indirizzi IP che le macchine capiscono. Pensalo come una gigantesca rubrica telefonica distribuita, senza di essa, il browser non saprebbe dove bussare per scaricare una pagina.

Per questo motivo la latenza, l’affidabilità e le funzionalità del resolver DNS che usiamo hanno un impatto diretto sulla percezione di «velocità» della nostra navigazione, dove tempi di risoluzione più rapidi riducono il ritardo iniziale nel caricamento di una pagina, mentre un resolver inefficiente o soggetto a blocchi e manipolazioni può introdurre rallentamenti o problemi di raggiungibilità.

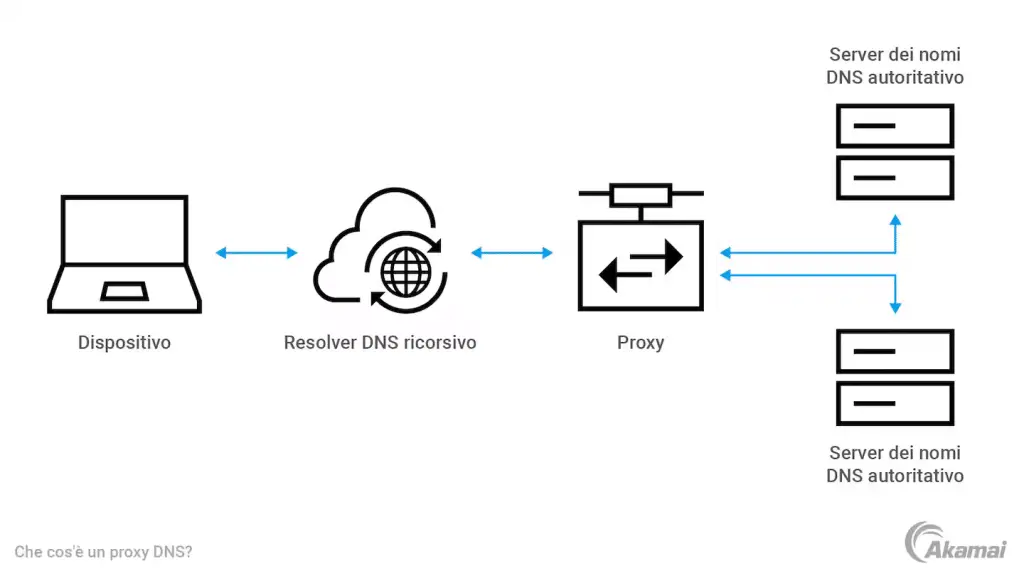

Negli ultimi anni si è manifestata una crescente attenzione verso i resolver pubblici alternativi —servizi gestiti da enti diversi dall’ISP locale, come Cloudflare, Google, Quad9, NextDNS e altri— sia per motivi di performance sia per ragioni di sicurezza e privacy. Questi resolver offrono spesso infrastrutture geograficamente distribuite, supporto per protocolli cifrati (DNS-over-HTTPS, DNS-over-TLS), politiche di logging più trasparenti e funzioni aggiuntive come il blocco di domini malevoli o filtri per contenuti.

Affidarsi a un DNS alternativo può dunque ridurre la latenza nelle risoluzioni, aumentare la resilienza contro manipolazioni (man-in-the-middle, DNS hijacking) e offrire controllo aggiuntivo sulla sicurezza del traffico. Per un uso pratico: cambiare il resolver può significare che il primo byte di una pagina web arrivi qualche decina di millisecondi prima rispetto all’uso del resolver del proprio ISP — un guadagno piccolo ma spesso percettibile, soprattutto per siti che fanno molte richieste DNS primarie.

Ciononostante, la scelta del resolver non è neutra, ed oltre al puro dato di latenza bisogna valutare il trattamento dei dati, il paese di giurisdizione, il dettaglio delle funzionalità offerte (es. blocco malware, DNSSEC, supporto IPv6, capacità di gestire EDNS Client Subnet) e la modalità di cifratura (DoH, DoT, Oblivious DNS).

Cosa offrono i vari provider di DNS

Alcuni provider sono ottimizzati per la velocità e la privacy, altri per la sicurezza proattiva tramite threat intelligence, è pertanto utile capire i trade-off tecnici prima di cambiare impostazioni: prestazioni massime in termini di RTT (round-trip time) non implicano automaticamente la migliore privacy o la copertura più ampia contro minacce.

Di recente, per esempio, Cloudflare ha promosso fortemente il suo resolver 1.1.1.1 per la bassa latenza e il rispetto della privacy, mentre Quad9 si è distinto per l’attenzione al blocco di domini pericolosi e per l’uso di feed di threat intelligence; NextDNS ha invece adottato un modello più «firewall-as-a-service» con elevata configurabilità per utente. Questi orientamenti sono documentati e aggiornati dai rispettivi provider.

Un altro elemento cruciale è la progressiva adozione di Domain Name System cifrato, tradizionalmente le query DNS viaggiavano in chiaro su UDP (porta 53), esponendo la lista dei siti visitati all’ISP o a osservatori sulla rete. Oggi i principali resolver pubblici supportano DNS-over-HTTPS (DoH) e DNS-over-TLS (DoT), protocolli che cifrano le query e le mascherano come normale traffico HTTPS o le incapsulano in una sessione TLS, rendendo più difficile la sorveglianza passiva e la manipolazione.

Il vantaggio pratico è duplice: migliora la privacy dell’utente e, in molti contesti, aumenta l’affidabilità (port 443 è raramente bloccata), è però importante notare che la cifratura non risolve tutte le problematiche di privacy, infatti il resolver può comunque registrare metadati e IP sorgente, a meno che non offra meccanismi aggiuntivi, del resto le specifiche tecniche e la disponibilità di DoH/DoT variano tra provider ed è buona prassi verificarle prima di adottarne uno.

Dal punto di vista delle prestazioni, la latenza dipende da più fattori concatenati, come la distanza di rete verso il resolver (più server edge = minore latenza), efficienza della cache del resolver (hit rate), capacità di gestione del carico, stato dei record autoritativi per i domini richiesti e politiche come l’EDNS Client Subnet che possono influenzare quale istanza di un CDN venga scelta.

Un resolver che risponde più rapidamente in un benchmark sintetico potrebbe non essere sempre il migliore nella pratica per un dato utente, perché la topologia di rete e i pattern di navigazione personali influiscono molto. Per questo motivo molte analisi raccomandano di eseguire test di latenza propri e osservare il comportamento reale prima di adottare un resolver come predefinito.

Diversi report di confronto continuano a mostrare Cloudflare tra i più rapidi in molte condizioni, mentre altri resolver eccellono su aspetti di sicurezza o personalizzazione.

Per concludere, non si può ignorare il fattore resilienza operativa, anche i grandi provider possono subire interruzioni localizzate o globali (Cloudflare, per esempio, ha documentato incidenti negli ultimi anni che hanno influenzato le risoluzioni pubbliche), e l’adozione di resolver alternativi non elimina la necessità di avere strategie di fallback, soprattutto in ambienti aziendali o in dispositivi critici.

Avere due resolver configurati (primario/secondario), preferire resolver con presenza globale e controllare lo stato di servizio sono buone pratiche che riducono il rischio di interruzioni causate da incidenti del provider.

Se sei attratto dalla scienza o dalla tecnologia, continua a seguirci, così da non perderti le ultime novità e news da tutto il mondo!