Un gruppo di criminali informatiche, di attacchi avanzati persistente (APT) iraniano, probabilmente affiliato con il Ministero dell’Intelligence e della Sicurezza (MOIS), ora agisce come facilitatore di accesso iniziale, fornendo accesso remoto alle reti prese di mira; Mandiant, una società di proprietà di Google, sta monitorando questo gruppo di attività con il nome di UNC1860, che condivide somiglianze con i set di intrusioni tracciati da Microsoft, Cisco Talos e Check Point, noti rispettivamente come Storm-0861 (precedentemente DEV-0861), ShroudedSnooper e Scarred Manticore.

UNC1860: quali sono i suoi obbiettivi

“Una caratteristica chiave di UNC1860 è la sua collezione di strumenti specializzati e backdoor passive che […] supportano diversi obiettivi, inclusi il ruolo di probabile fornitore di accesso iniziale e la capacità di ottenere accesso persistente a reti di alta priorità, come quelle nel settore governativo e delle telecomunicazioni in tutto il Medio Oriente“, ha dichiarato l’azienda.

Il gruppo è emerso per la prima volta nel luglio 2022 in relazione ad attacchi informatici distruttivi contro l’Albania, che utilizzavano un ransomware chiamato ROADSWEEP, il backdoor CHIMNEYSWEEP e una variante di wiper chiamata ZEROCLEAR (noto anche come Cl Wiper); successive intrusioni in Albania e Israele hanno impiegato nuovi wiper chiamati No-Justice e BiBi (noto anche come BABYWIPER).

Mandiant ha descritto UNC1860 come un “gruppo formidabile di criminali informatici” che mantiene un arsenale di backdoor passive progettate per ottenere punti di accesso nelle reti delle vittime e stabilire un accesso a lungo termine senza attirare l’attenzione.

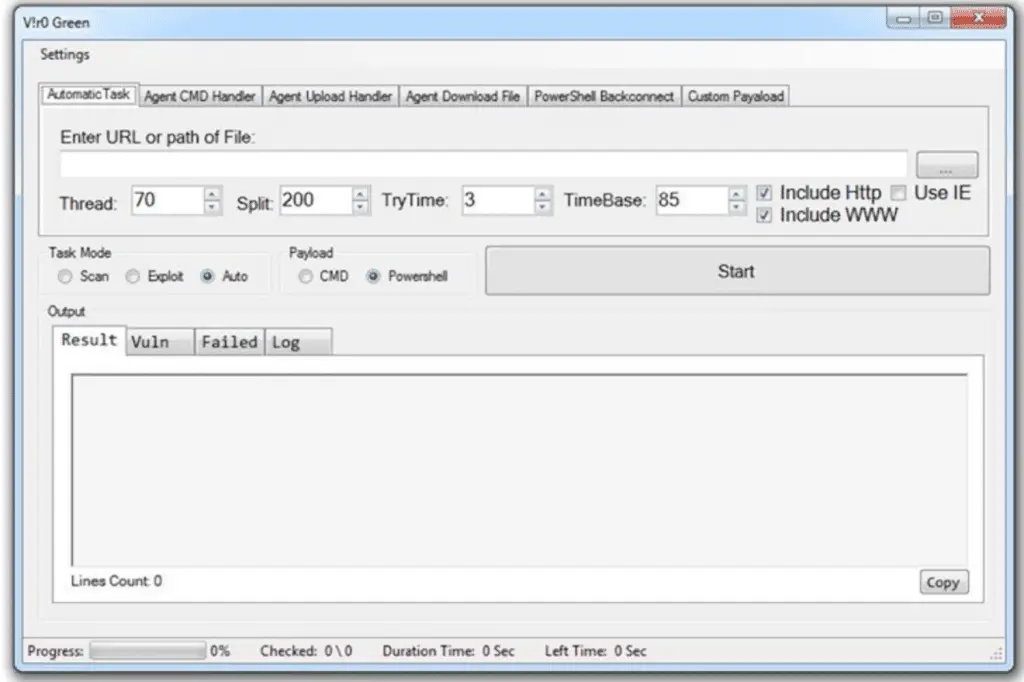

Tra questi strumenti ci sono due controller malware operati tramite interfaccia grafica, noti come TEMPLEPLAY e VIROGREEN, che si dice forniscano ad altri criminali informatici affiliati al MOIS accesso remoto agli ambienti delle vittime utilizzando il protocollo desktop remoto (RDP).

In particolare, questi controller sono progettati per fornire agli operatori di terze parti un’interfaccia che offre istruzioni su come distribuire payload personalizzati e condurre attività di post-sfruttamento, come la scansione interna, all’interno della rete bersaglio.

UNC1860 e il collegamento con altri gruppi

Mandiant ha affermato di aver identificato sovrapposizioni tra UNC1860 e APT34 (noto anche come Hazel Sandstorm, Helix Kitten e OilRig), poiché le organizzazioni compromesse da quest’ultimo nel 2019 e nel 2020 erano state precedentemente infiltrate da UNC1860, e viceversa. Inoltre, è stato osservato che entrambi i gruppi hanno preso di mira obiettivi in Iraq, come evidenziato recentemente da Check Point.

Le catene di attacco coinvolgono lo sfruttamento opportunistico di server vulnerabili esposti a Internet per ottenere accesso iniziale, utilizzando web shell e dropper come STAYSHANTE e SASHEYAWAY e quest’ultimo porta all’esecuzione di impianti come TEMPLEDOOR, FACEFACE e SPARKLOAD, che sono incorporati al suo interno.

“VIROGREEN è un framework personalizzato utilizzato per sfruttare server SharePoint vulnerabili con la vulnerabilità CVE-2019-0604“. hanno detto i ricercatori, aggiungendo che controlla STAYSHANTE, insieme a un backdoor noto come BASEWALK, che hanno poi aggiunto: “Il framework offre capacità di post-sfruttamento, tra cui […] il controllo dei payload di post-sfruttamento, backdoor (inclusi la web shell STAYSHANTE e il backdoor BASEWALK) e il tasking; il controllo di un agente compatibile, indipendentemente da come l’agente è stato impiantato; e l’esecuzione di comandi, il caricamento/scaricamento di file.“

TEMPLEPLAY (internamente chiamato Client Http), da parte sua, funge da controller basato su .NET per TEMPLEDOOR. Supporta istruzioni per eseguire comandi tramite cmd.exe, caricare/scaricare file dall’host infetto e stabilire una connessione proxy con un server bersaglio.

Si ritiene che l’avversario possieda una collezione diversificata di strumenti passivi e backdoor di primo piano che sono allineati ai suoi obiettivi di accesso iniziale, movimento laterale e raccolta di informazioni.

Gli aultri strumenti usati da UNC1860

Alcuni degli altri strumenti documentati da Mandiant sono elencati di seguito:

- OATBOAT, un loader che carica ed esegue payload in shellcode

- TOFUDRV, un driver Windows dannoso che si sovrappone a WINTAPIX

- TOFULOAD, un impianto passivo che utilizza comandi Input/Output Control (IOCTL) non documentati per la comunicazione

- TEMPLEDROP, una versione riproposta di un driver del filtro del file system di un antivirus iraniano chiamato Sheed AV, utilizzato per proteggere i file che distribuisce da modifiche

- TEMPLELOCK, un’utilità di evasione difensiva basata su .NET, capace di interrompere il servizio di registro eventi di Windows

- TUNNELBOI, un controller di rete capace di stabilire una connessione con un host remoto e gestire connessioni RDP.

“Man mano che le tensioni continuano a fluttuare in Medio Oriente, crediamo che l’abilità di questo gruppo di hacker nel guadagnare l’accesso iniziale agli ambienti bersaglio rappresenti una risorsa preziosa per l’ecosistema cyber iraniano, sfruttabile per rispondere a obiettivi in evoluzione man mano che le esigenze cambiano“, hanno dichiarato i ricercatori Stav Shulman, Matan Mimran, Sarah Bock e Mark Lechtik.

Gli ulteriori sviluppi sulla faccenda UNC1860

Lo sviluppo arriva mentre il governo degli Stati Uniti ha rivelato i tentativi in corso da parte di gruppi iraniani di influenzare e minare le prossime elezioni statunitensi rubando materiale non pubblico dalla campagna dell’ex presidente Donald Trump.

“I criminali informatici iraniani, a fine giugno e inizio luglio, hanno inviato email non richieste a individui allora associati alla campagna del presidente Biden, contenenti un estratto preso da materiale rubato, non pubblico, della campagna dell’ex presidente Trump come testo nelle email“, ha detto il governo, aggiungendo: “Attualmente non ci sono informazioni che indichino che quei destinatari abbiano risposto. Inoltre, i criminali informatici iraniani hanno continuato i loro sforzi da giugno per inviare materiale rubato, non pubblico, associato alla campagna dell’ex presidente Trump ai media statunitensi.”

L’intensificazione delle operazioni di attacchi informatici dell’Iran contro i suoi rivali percepiti arriva anche in un momento in cui il paese è diventato sempre più attivo nella regione del Medio Oriente.

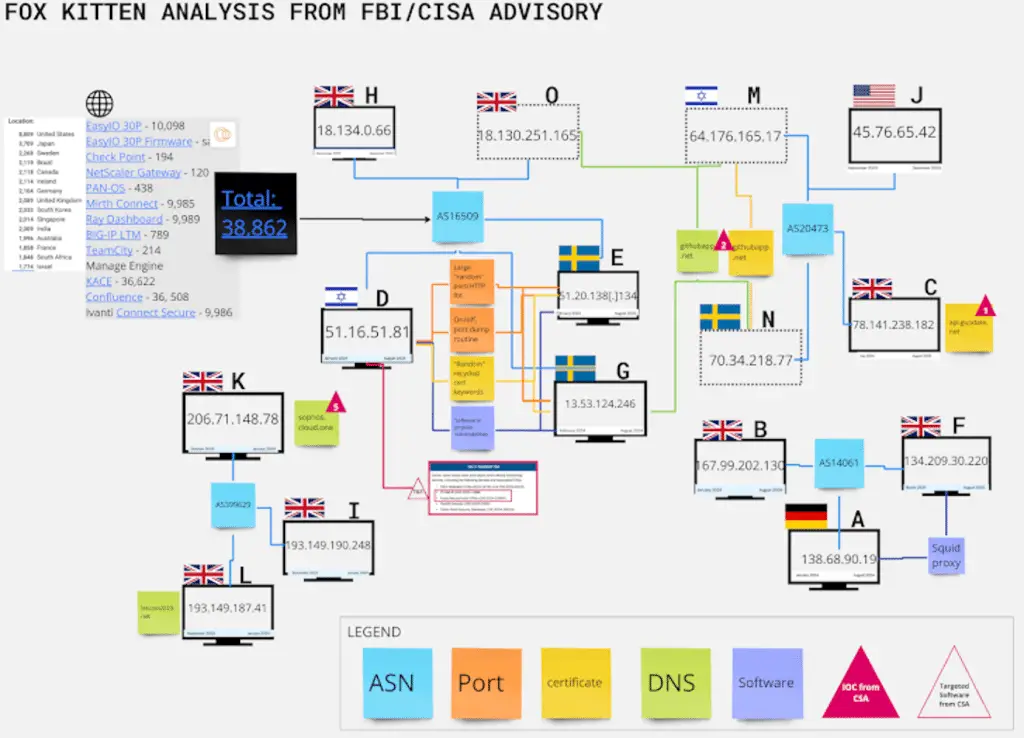

Alla fine del mese scorso, l’Agenzia per la Sicurezza Informatica e delle Infrastrutture (CISA) degli Stati Uniti ha avvertito che l’APT iraniano Lemon Sandstorm (noto anche come Fox Kitten) ha condotto attacchi ransomware collaborando clandestinamente con i gruppi NoEscape, RansomHouse e BlackCat (noto anche come ALPHV).

L’analisi di Censys sull’infrastruttura di attacco di questo gruppo di hacker ha successivamente rivelato altri host attivi, probabilmente parte di esso, basati su comunanze di geolocalizzazione, numeri di sistema autonomo (ASN) e schemi identici di porte e certificati digitali.

“Nonostante i tentativi di offuscamento, diversione e casualità, gli esseri umani devono comunque creare, gestire e dismettere l’infrastruttura digitale“, ha detto Matt Lembright di Censys, concludendo: “Quegli esseri umani, anche se si affidano alla tecnologia per creare casualità, seguiranno quasi sempre un qualche tipo di schema, che sia simile nei sistemi autonomi, geolocalizzazioni, fornitori di hosting, software, distribuzioni di porte o caratteristiche dei certificati.“