Dei ricercatori di sicurezza informatica hanno scoperto un’operazione mirata contro l’Ucraina che si avvale di una falla in Microsoft Office risalente a quasi sette anni per consegnare Cobalt Strike su sistemi compromessi.

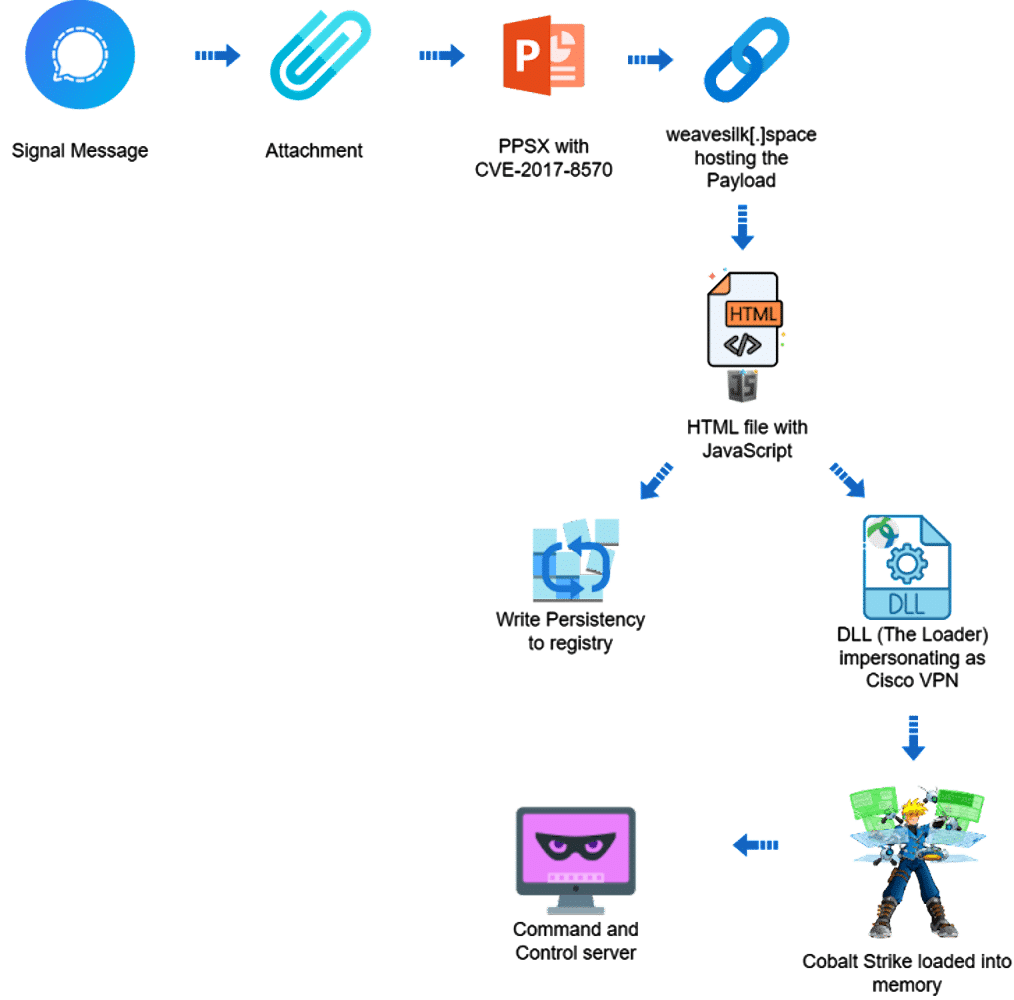

La serie di attacchi, avvenuta alla fine del 2023 secondo Deep Instinct, impiega un file di presentazione PowerPoint (“signal-2023-12-20-160512.ppsx”) come punto di partenza, con il nome del file che suggerisce che potrebbe essere stato condiviso tramite l’applicazione di messaggistica istantanea Signal.

Come sono state colpite le infrastrutture telematiche in Ucraina

Detto ciò, non vi sono prove effettive che il file PPSX sia stato distribuito in questo modo, anche se il Computer Emergency Response Team dell’Ucraina (CERT-UA) ha scoperto due diverse campagne che hanno utilizzato l‘app di messaggistica come vettore di distribuzione di malware in passato.

Proprio la scorsa settimana, l’agenzia ha rivelato che le forze armate ucraine sono sempre più bersagliate dal gruppo UAC-0184 tramite piattaforme di messaggistica e incontri per servire malware come HijackLoader (noto anche come GHOSTPULSE e SHADOWLADDER), XWorm e Remcos RAT, oltre a programmi open source come sigtop e tusc per esfiltrare dati dai computer.

“Il file PPSX (presentazione PowerPoint) sembra essere un vecchio manuale di istruzioni dell’esercito degli Stati Uniti per le lame di bonifica mine (MCB) per i carri armati” ha detto il ricercatore di sicurezza Ivan Kosarev. “Il file PPSX include un collegamento remoto a un oggetto OLE esterno.”

Questo comporta lo sfruttamento di CVE-2017-8570 (punteggio CVSS: 7,8), una vulnerabilità di esecuzione di codice remoto già risolta in Microsoft Office che potrebbe consentire a un attaccante di eseguire azioni arbitrarie convincendo una vittima ad aprire un file appositamente creato, per caricare uno script remoto ospitato su weavesilk[.]space.

Lo script fortemente offuscato avvia successivamente un file HTML contenente codice JavaScript, che a sua volta stabilisce la persistenza sull’host tramite il Registro di sistema di Windows e rilascia un payload di prossima fase che finge di essere il client VPN Cisco AnyConnect.

Il payload include una libreria a collegamento dinamico (DLL) che inietta in definitiva un Cobalt Strike Beacon craccato, uno strumento legittimo di test di penetrazione nei sistemi informatici, direttamente nella memoria del sistema e attende ulteriori istruzioni da un server di comando e controllo (C2) (“petapixel[.]fun”).

il DLL include anche funzionalità per verificare se viene eseguita in una macchina virtuale e per evitare la rilevazione da parte del software di sicurezza.

Deep Instinct ha dichiarato di non poter collegare gli attacchi a un singolo o gruppo minaccioso specifico né escludere la possibilità di un esercizio di “red teaming”; tra le altre cose è anche poco chiaro l’obiettivo finale esatto dell’intrusione nei sistemi informatici dell’Ucraina.

“La trappola conteneva contenuti correlati alla sfera militare, suggerendo che stesse mirando al personale militare,” ha detto Kosarev.

“Ma i nomi di dominio weavesilk[.]space e petapixel[.]fun sono mascherati come un oscuro sito di arte generativa (weavesilk[.]com) e un popolare sito di fotografia (petapixel[.]com). Questi sono non correlati, ed è un po’ sorprendente perché un attaccante dovrebbe usarli specificamente per ingannare il personale militare.”

Sandworm prende di mira le Infrastrutture critiche in Ucraina

La divulgazione giunge mentre il CERT-UA ha rivelato che circa 20 fornitori di energia, acqua e riscaldamento in Ucraina sono stati presi di mira da un gruppo mandato dalla Russia chiamato UAC-0133, un sottogruppo all’interno di Sandworm (alias APT44, FROZENBARENTS, Seashell Blizzard, UAC-0002 e Voodoo Bear), responsabile della maggior parte di tutte le operazioni distruttive contro il paese.

Gli attacchi, mirati a sabotare operazioni critiche in Ucraina, coinvolgono l’uso di malware come Kapeka (noto anche come ICYWELL, KnuckleTouch, QUEUESEED e wrongsens) e la sua variante Linux BIASBOAT, oltre a GOSSIPFLOW e LOADGRIP.

Mentre GOSSIPFLOW è un proxy SOCKS5 basato su Golang, LOADGRIP è un binario ELF scritto in C utilizzato per caricare BIASBOAT su host Linux compromessi.

Sandworm è un gruppo hacker prolifico e altamente adattabile legato all’Unità 74455 all’interno del Direttorato Principale dello Stato Maggiore delle Forze Armate della Federazione Russa (GRU); è noto per essere attivo almeno dal 2009, con l’avversario anche legato a tre personalità di hacktivisti hack-and-leak come XakNet Team, CyberArmyofRussia_Reborn e Solntsepek.

“Mandato dal servizio di intelligence militare russo [contro l’Ucraina], APT44 è un gruppo hacker dinamico e operativamente maturo che è attivamente impegnato nell’intero spettro di spionaggio, attacco e operazioni di influenza” ha detto Mandiant, descrivendo la minaccia persistente avanzata (APT) come impegnata in uno sforzo multi-pronged per aiutare la Russia a ottenere un vantaggio bellico dal gennaio 2022.

“Le operazioni di APT44 hanno una portata globale e riflettono gli interessi e le ambizioni nazionali della Russia. I modelli di attività nel tempo indicano che APT44 è incaricato di una serie di diverse priorità strategiche ed è molto probabilmente visto dal Cremlino come uno strumento flessibile di potere in grado di servire sia requisiti di intelligence duraturi che emergenti.”