Di Emotet si è già parlato in passato, tuttavia per 6 mesi, la famigerata botnet Emotet non ha mostrato (o quasi) nessuna attività, ma è tornata più cattiva che maied ora sta distribuendo spam dannoso; entriamo, quindi, nei dettagli e discutiamo di tutto ciò che devi sapere sul famigerato malware per combatterlo.

Perché tutti hanno paura di Emotet?

Emotet è uno dei trojan più pericolosi mai creati; il malware è diventato un programma molto distruttivo man mano che “cresceva” in scala di pericolosità e complessità di codice: la vittima potrebbe essere chiunque, letteralmente, dagli utenti aziendali a quelli privati, esposti a campagne e-mail di spam.

Nemmeno gli utenti più esperti ne sono immuni.

La botnet agisce in questo modo: distribuisce tramite phishing contenenti documenti Excel o Word dannosi; quando gli utenti aprono questi documenti e abilitano le macro, la DLL di Emotet viene scaricata e quindi caricata in sul computer.

Il codice che viene fatto partire cerca indirizzi e-mail e li ruba per campagne di spam; inoltre, la botnet rilascia payload aggiuntivi, come Cobalt Strike o altri attacchi che portano al ransomware.

La natura polimorfica di Emotet, insieme ai numerosi moduli che include, rende il malware difficile da identificare.

Di fatto, gli sviluppatori di questo malware modificano costantemente tattiche, tecniche e procedure per garantire che le tecniche di rilevamento esistenti oggi non possano essere applicate; come parte della sua strategia per rimanere invisibile nel sistema infetto, il software dannoso scarica payload extra utilizzando più passaggi.

I risultati del comportamento di Emotet sono devastanti per gli specialisti della sicurezza informatica: il malware è quasi impossibile da rimuovere; si diffonde rapidamente, genera indicatori errati e si adatta alle esigenze dei malintenzionati.

Come è stato aggiornato Emotet nel corso degli anni?

Questa è una botnet modulare avanzata e in continua evoluzione, il malware ha iniziato il suo “viaggio” come un semplice trojan bancario nel 2014 e da allora ha acquisito una serie di funzionalità, moduli e campagne diversi:

- 2014. Moduli per trasferimento di denaro, posta indesiderata, attacchi DDoS e furto della rubrica;

- 2015. Funzionalità di evasione, anche Malwarebytes potrebbe fare fatica ad individuarlo;

- 2016. Posta indesiderata, kit di exploit RIG 4.0, consegna di altri trojan;

- 2017. Un modulo di diffusione e furto di rubrica;

- 2021. Modelli dannosi XLS, utilizza MSHTA, abbandonato da Cobalt Strike;

- 2022. Alcune funzionalità sono rimaste le stesse, ma quest’anno ha portato anche diversi aggiornamenti.

Ciò dimostra che Emotet non se n’è mai andato nonostante la chiusura presumibilmente ufficiale: il malware si evolve velocemente e si adatta a tutto.

Quali funzionalità sono stage aggiunte alla nuova versione di Emotet quest’anno?

Dopo quasi sei mesi di pausa, la botnet ha aggiunto le seguenti funzioni:

- rilascia IcedID, un trojan bancario modulare;

- Il malware carica XMRig, un “ladro” che ruba i dati dagli wallet (in criptovalute);

- Il trojan ha subito modifiche binarie;

- Emotet riesce a non essere rilevato grazie all’utilizzo di una base di codice a 64 bit (prima era a 32-bit, e molti sistemi stanno lentamente abbandonando il 32-bit);

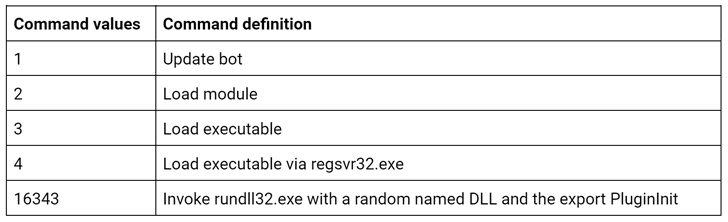

- l’ultima versione usa comandi nuovi.

La botnet richiama rundll32.exe con una DLL denominata casualmente e l’esportazione di PluginInit

L’obiettivo di Emotet è ottenere le credenziali da Google Chrome e altri browser (presumibilmente basati su Chromium), esso utilizza il protocollo SMB per raccogliere dati aziendali e, come sei mesi fa, la botnet utilizza esche dannose tramite file di estensione .XLS, ma questa volta ne ha adottato una nuova di tecnica.

Come riuscire a scovarlo?

La sfida principale di Emotet è riuscire a rilevarlo nel sistema in modo rapido e preciso; oltre a questo, un analista di malware dovrebbe comprendere il comportamento della botnet per prevenire attacchi futuri ed evitare possibili perdite e furti di dati.

Con la sua lunga storia di sviluppo, Emotet ha intensificato la strategia anti-evasione; Attraverso l’evoluzione della sua esecuzione e dello processo del programma, più le modifiche all’attività del malware all’interno del sistema infetto, il malware ha modificato drasticamente le tecniche di elusione del proprio rilevamento.

Ad esempio, nel 2018, è stato possibile rilevare questa botnet guardando il nome del processo, i nomi dei processi solitamente erano questi: eventswrap, implrandom, turnedavatar, soundser, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, narrowpurchase, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware e sansidaho.

Successivamente, nel primo trimestre del 2020, Emotet ha iniziato a creare una chiave specifica nel registro Windows: metteva nel valore della chiave HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER con la lunghezza di 8 simboli (lettere e caratteri).

Naturalmente, le “regole Suricata” identificano quasi sempre questo malware, ma i sistemi di rilevamento spesso continuano oltre la prima ondata perché le regole devono essere aggiornate costantemente.

Un altro modo per rilevare questo malware erano i suoi documenti dannosi: i truffatori usano modelli e esche specifici, anche con errori grammaticali; uno dei modi più affidabili per rilevare Emotet è tramite le regole YARA.

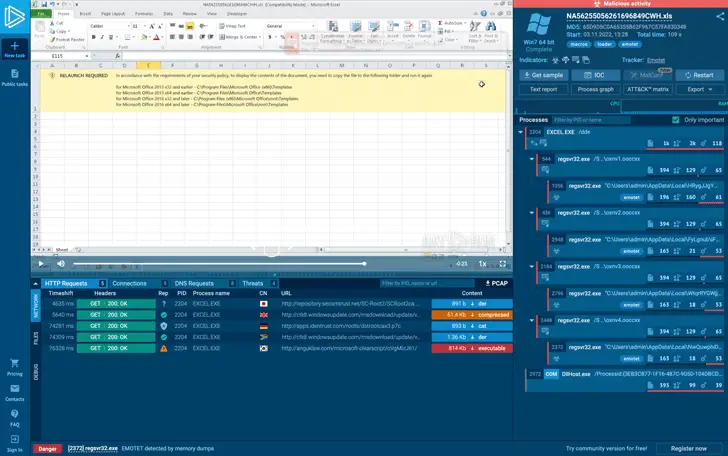

Per superare le tecniche anti-evasione del malware e catturare la botnet, utilizza una sandbox del malware come strumento più conveniente per questo obiettivo; con ANY.RUN, non solo puoi rilevare, monitorare e analizzare oggetti dannosi, ma anche ottenere configurazioni già estratte dal campione.

Ci sono alcune funzionalità che usi solo per l’analisi Emotet:

- rivelare collegamenti C2 di un campione dannoso con FakeNet;

- utilizzare le regole Suricata e le YARA per identificare correttamente la botnet;

- Ottieni dati su server, chiavi e stringhe C2 estratti dal dump della memoria del campione;

- raccogliere nuovi IOC del malware.

Queste regole e strumenti aiutano ad eseguire indagini di successo in modo rapido e preciso, in modo che gli analisti di malware possano risparmiare tempo prezioso.

Emotet non ha dimostrato la piena funzionalità e la consegna coerente del payload successivo. Utilizza strumenti moderni come la sandbox del malware online ANY.RUN per migliorare la tua sicurezza informatica e rilevare efficacemente questa botnet, e armarsi di qualche buon antimalware non ti farà male.