Il gruppo di criminali informatici legato alla Corea del Nord, noto come Kimsuky, è stato collegato all’uso di una nuova estensione malevola di Google Chrome nota come TRANSLATEXTprogettata per rubare informazioni sensibili nell’ambito di un’operazione continua di raccolta di intelligence.

TRANSLATEXT: cosa si sa a riguardo di questa estensione malevola di Google Chrome

Il gruppo di hacker Kimsuky si è già fatto sentire a marzo 2024 con il malware TODDLESHARK.

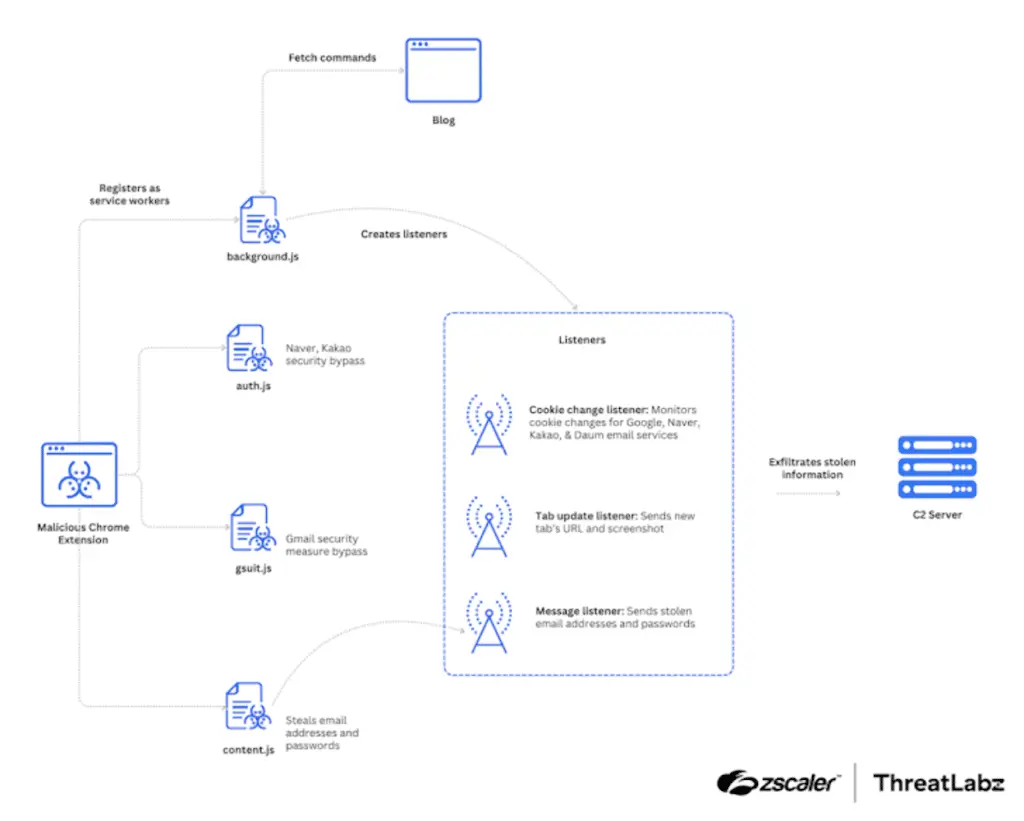

Zscaler ThreatLabz, non a caso, ha osservato l’attività all’inizio di marzo 2024, ha chiamato l’estensione TRANSLATEXT, evidenziando la sua capacità di raccogliere indirizzi email, nomi utente, password, cookie e screenshot del browser.

Gli esperti di sicurezza informatica ritengono che la campagna sia stata diretta contro il mondo accademico sudcoreano, in particolare contro coloro che si occupano di affari politici nordcoreani.

Kimsuky è una nota squadra di hacker della Corea del Nord, nonché responsabile di TRANSLATEXT, attiva almeno dal 2012, è responsabile tra le altre cose di spionaggio informatico e soprattutto attacchi a scopo finanziario mirati a enti sudcoreani.

Kimsuky potrebbe essere collegato ad altri gruppi di hacker nordcoreani: come ad esempio il gruppo Lazarus

Un gruppo collegato del cluster Lazarus e parte del Reconnaissance General Bureau (RGB), è anche tracciato con i nomi APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail e Velvet Chollima.

Nelle ultime settimane, il gruppo ha sfruttato una nota vulnerabilità di sicurezza in Microsoft Office (CVE-2017-11882) per distribuire un keylogger e ha utilizzato esche a tema lavoro in attacchi mirati ai settori aerospaziale e della difesa con l’obiettivo di rilasciare uno strumento di spionaggio con funzionalità di raccolta dati ed esecuzione di payload secondari.

“La backdoor, che non sembra essere stato documentato pubblicamente prima, permette all’attaccante di eseguire ricognizioni di base e rilasciare payload aggiuntivi per prendere il controllo o controllare a distanza la macchina“, ha detto l’azienda di sicurezza informatica nota come CyberArmor; l’azienda ha affibiato a questa campagnadi hacking il nome in codice di “Niki”.

TRANSLATEXT: come agisce tale estensione malevola non è del tutto noto

Il modo esatto di accesso iniziale associato all’attività recentemente scoperta non è attualmente chiaro, anche se il gruppo è noto per sfruttare attacchi di spear-phishing e ingegneria sociale per attivare la catena di infezione.

Il punto di partenza dell’attacco è un archivio ZIP che si presenta come un documento sulla storia militare coreana e che contiene due file: un documento del Hangul Word Processor e un eseguibile.

L’avvio dell’eseguibile comporta il recupero di uno script PowerShell da un server controllato dall’attaccante, che, a sua volta, esporta informazioni sulla vittima compromessa in un repository GitHub e scarica codice PowerShell aggiuntivo tramite un file di collegamento di Windows (LNK).

Zscaler ha affermato di aver trovato l’account GitHub, creato il 13 febbraio 2024, che ospitava brevemente l’estensione TRANSLATEXT con il nome “GoogleTranslate.crx”, sebbene il suo metodo di distribuzione sia attualmente sconosciuto.

Come si camuffa questa estensione malevola di Google Chrome

“Questi file erano presenti nel repository il 7 marzo 2024 e sono stati eliminati il giorno successivo, il che implica che Kimsuky intendeva minimizzare l’esposizione e utilizzare il malware per un breve periodo per mirare a individui specifici“, ha detto il ricercatore di sicurezza Seongsu Park.

TRANSLATEXT, che si maschera da Google Translate, incorpora codice JavaScript per aggirare le misure di sicurezza di servizi come Google, Kakao e Naver; sifonare indirizzi email, credenziali e cookie; catturare screenshot del browser; ed esfiltrare i dati rubati.

È anche progettato per recuperare comandi da un URL di Blogger Blogspot al fine di fare screenshot delle nuove schede aperte e cancellare tutti i cookie dal browser, tra le altre cose.

“Uno degli obiettivi primari del gruppo Kimsuky è condurre sorveglianza su personale accademico e governativo per raccogliere intelligence preziosa,” ha detto Park.