Degli installer trojanizzati del browser TOR, utilizzato per l’anonimato online, sono stati utilizzati da settembre del 2022 per colpire gli utenti in Russia ed Europa dell’Est con il malware clipper progettato per rubare criptovalute.

Tor: da “amico” a “nemico” in un istante?

“Gli injector per la clipboard […] possono rimanere in stallo per anni, senza alcuna attività di rete o altri segni di presenza fino al disastroso giorno in cui sostituiscono l’indirizzo del portafoglio cripto“, ha detto Vitaly Kamluk, direttore del team di ricerca e analisi globale (GReAT) per l’APAC presso Kaspersky.

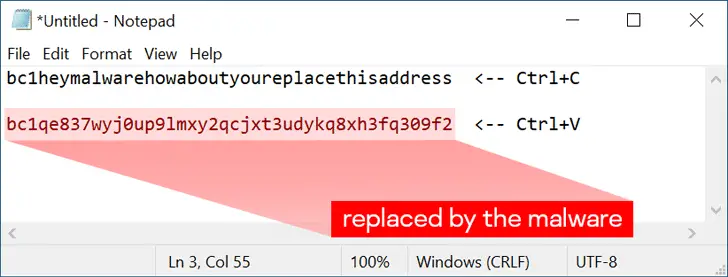

Un altro aspetto notevole del malware clipper è che le sue funzioni malevole non vengono attivate a meno che i dati della clipboard non soddisfino criteri specifici, rendendolo più evasivo.

Non è ben chiaro, a primo impatto, come vengono distribuiti gli installer, ma le prove indicano l’uso di download torrent o di qualche altra fonte di terze parti sconosciuta, poiché il sito web del Progetto Tor è stato oggetto di blocchi in Russia negli ultimi anni.

Indipendentemente dal metodo utilizzato, l’installer avvia l’eseguibile legittimo e contemporaneamente il payload clipper progettato per monitorare il contenuto della clipboard.

“Se la clipboard contiene del testo, ne scansiona il contenuto con un insieme di espressioni regolari integrate“, ha fatto notare Kamluk. “Se trova una corrispondenza, la sostituisce con un indirizzo scelto casualmente da una lista codificata“.

Ogni campione (di installer) è progettato per avere migliaia di possibili indirizzi di sostituzione selezionati casualmente; è inoltre dotato della capacità di disattivare il malware mediante una combinazione di tasti speciale (Ctrl+Alt+F10), un’opzione probabilmente aggiunta durante la fase di test.

La società di sicurezza informatica russa ha registrato circa 16.000 rilevamenti, di cui la maggior parte sono registrati in Russia e Ucraina, seguiti dagli Stati Uniti, Germania, Uzbekistan, Bielorussia, Cina, Paesi Bassi, Regno Unito e Francia; per farla breve, la minaccia è stata individuata in 52 paesi in tutto il mondo.

Si stima che il sistema abbia fruttato agli operatori quasi 400.000 dollari di profitti illeciti attraverso il furto di Bitcoin, Litecoin, Ether e Dogecoin. Non è noto l’importo di Monero sottratto a causa delle funzionalità di privacy integrate nel servizio.

Si sospetta che la campagna possa essere di portata maggiore a causa della possibilità che gli attori minacciosi possano utilizzare altri installatori di software e metodi di consegna finora non visti per colpire utenti incauti.

Per proteggersi da tali minacce, è sempre consigliabile scaricare il software solo da fonti affidabili e di fiducia.

In sintesi

È importante adottare precauzioni di sicurezza quando si scarica e si installa software da Internet, poiché gli attaccanti sono sempre alla ricerca di nuovi metodi per diffondere il malware.

In questo caso, i file trojanizzati, gli installatori del browser di anonimato TOR sono stati utilizzati come vettore per diffondere il malware clipper, che si propone di sottrarre criptovalute sostituendo gli indirizzi delle criptovalute degli utenti con indirizzi di portafoglio controllati dagli aggressori.

La scoperta dimostra che anche i software legittimi possono essere utilizzati come strumenti per diffondere malware, e che i criminali informatici cercano costantemente di sviluppare nuovi metodi per aggirare le misure di sicurezza.

Pertanto, è sempre consigliabile scaricare software solo da fonti attendibili e verificate, e di utilizzare soluzioni antivirus aggiornate per proteggere i propri dispositivi. Inoltre, gli utenti dovrebbero essere particolarmente attenti quando si tratta di criptovalute e utilizzare solo portafogli digitali affidabili e sicuri per proteggere i propri asset.