Degli utenti messicani sono stati presi di mira da vere e proprie “esche” (cioè di phishing) a tema fiscale almeno dal novembre 2023 per distribuire un malware Windows precedentemente non documentato chiamato TimbreStealer.

Cosa si sa di TimbreStealer e del suo funzionamento

Cisco Talos, che ha scoperto l’attività, ha descritto gli autori come abili e che, chiunque siano costoro, hanno in precedenza utilizzato tattiche, tecniche e procedure (TTPs) simili a quelle che si usano in genere per distribuire un trojan bancario, in special modo il malware bancario noto come Mispadu a settembre 2023.

Oltre a utilizzare sofisticate tecniche di offuscamento per eludere la rilevazione e garantire la persistenza, la campagna di phishing fa uso del geofencing per individuare gli utenti in Messico, restituendo un innocuo file PDF vuoto invece di quello dannoso se i siti di distribuzione sono contattati da altre posizioni.

Alcune delle manovre evasive degne di nota includono l’uso di loader personalizzati e chiamate dirette al sistema per eludere il monitoraggio API convenzionale, oltre all’utilizzo di Heaven’s Gate per eseguire codice a 64 bit all’interno di un processo a 32 bit, un approccio recentemente adottato anche da HijackLoader.

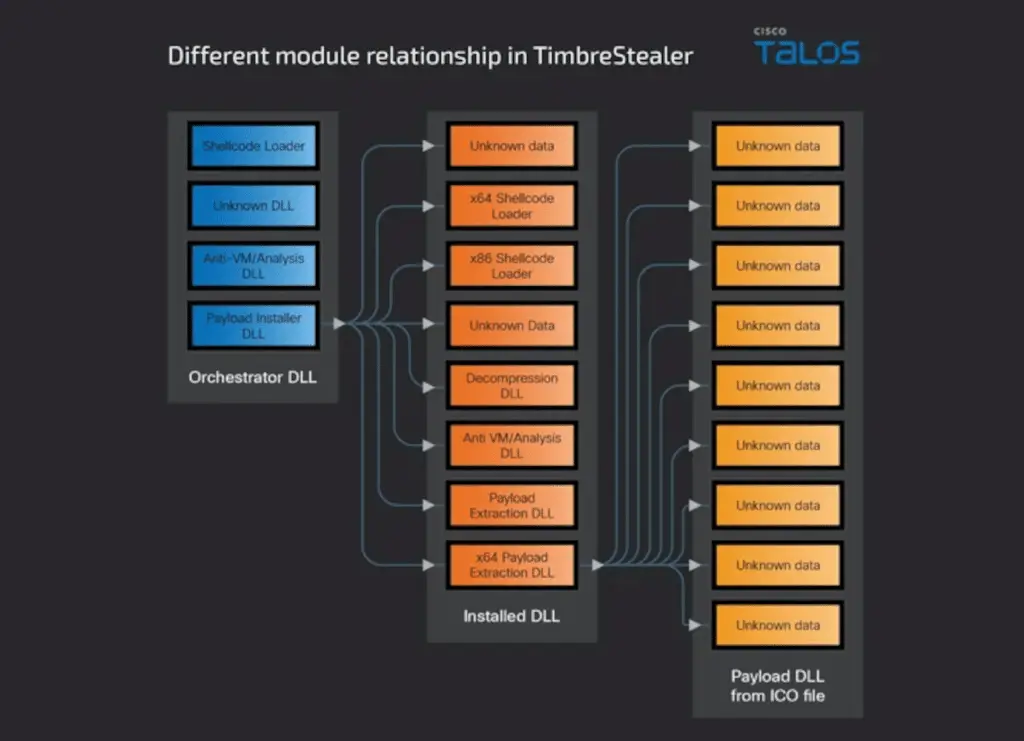

Il malware è dotato di diversi moduli integrati per la messa in scena, la decrittazione e la protezione del binario principale, mentre esegue anche una serie di controlli per determinare se si sta eseguendo in un ambiente sandbox, se la lingua di sistema non è il russo e se il fuso orario è all’interno di una regione dell’America Latina.

Il modulo orchestratore cerca anche file e chiavi di registro per verificare che la macchina non sia stata precedentemente infettata, prima di lanciare un componente installatore del payload che mostra un file esca benigno all’utente, attivando infine l’esecuzione del payload principale di TimbreStealer.

Il payload è progettato per raccogliere una vasta gamma di dati, tra cui informazioni di credenziali da diverse cartelle, metadati di sistema e gli URL visitati, cercare file con estensioni specifiche e verificare la presenza di software per il desktop remoto.

Cisco Talos ha dichiarato di aver identificato sovrapposizioni con una campagna di spam di Mispadu osservata a settembre 2023, anche se gli settori di destinazione di TimbreStealer sono vari e si concentrano sui settori manifatturiero e dei trasporti.

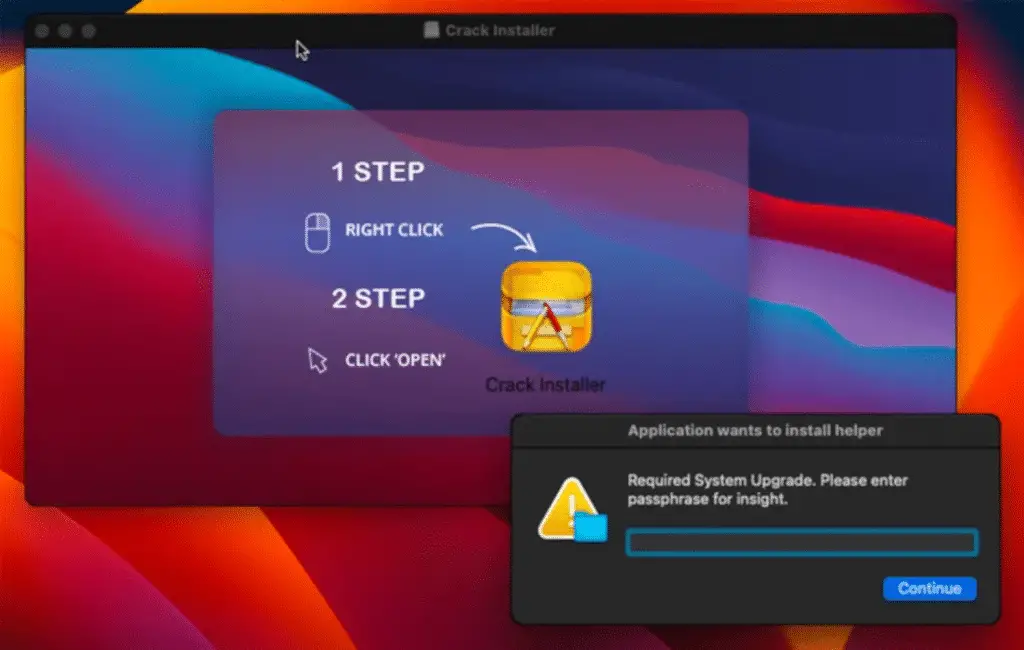

Non è solo Windows, tuttavia, ad essere colpito da questo malware “ruba soldi”, tanto che la è stato divulgato che l’attacco malware avviene in mezzo all’emergere di una nuova versione di un altro information stealer chiamato Atomic (noto anche come AMOS), capace di raccogliere dati dai sistemi Apple macOS come password dell’account utente locale, credenziali dai browser Mozilla Firefox e basati su Chromium (sostanzialmente, i browser più utilizzati), informazioni sul portafoglio cripto e file di interesse, utilizzando una combinazione insolita di codice Python e Apple Script.

“La nuova variante rilascia e utilizza uno script Python per rimanere furtiva“, ha dichiarato il ricercatore di Bitdefender Andrei Lapusneanu, facendo notare che il blocco Apple Script per raccogliere file sensibili dal computer della vittima mostra un “livello significativamente alto di somiglianza” con il backdoor RustDoor.

Segue anche l’emergere di nuove famiglie di malware stealer come XSSLite, rilasciato come parte di una competizione di sviluppo malware ospitata dal forum XSS, mentre ceppi esistenti come Agent Tesla e Pony (noto anche con i nomi di Fareit o Siplog) continuavano ad essere utilizzati per il furto di informazioni e la successiva vendita su mercati di log di stealer come Exodus.