Il minaccioso gruppo hacker noto come TA866 è riemerso dopo una pausa di nove mesi con una nuova campagna di phishing ad alto volume per diffondere famiglie di malware conosciute come WasabiSeed e Screenshotter.

Come funziona la campagna di phishing di TA866

La campagna, osservata all’inizio di questo mese e bloccata da Proofpoint l’11 gennaio 2024, coinvolgeva l’invio di migliaia di email che contenevano delle fatture che prendevano di mira il Nord America, contenenti file PDF ingannevoli.

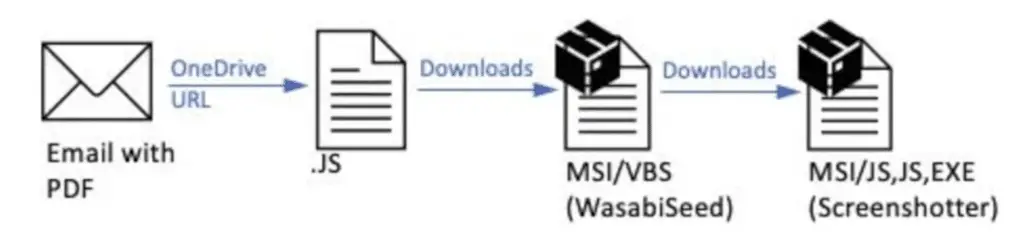

“Nei PDF erano presenti URL di OneDrive che, se cliccati, iniziavano una catena di infezione a più passaggi che portava infine al payload del malware, una variante del set di strumenti personalizzato WasabiSeed e Screenshotter“, ha dichiarato l’azienda di sicurezza aziendale Proofpoint riguardo l’attacco di TA866.

TA866 è stato documentato per la prima volta dall’azienda nel febbraio 2023, attribuendolo a una campagna denominata Screentime che distribuiva WasabiSeed, un dropper di script Visual Basic utilizzato per scaricare Screenshotter, capace di catturare screenshot del desktop della vittima a intervalli regolari e inviare quei dati a un dominio controllato da chi sta dietro a TA866.

Ci sono prove che suggeriscono che l’attacco organizzato potrebbe essere motivato finanziariamente, dato che Screenshotter funge da strumento di ricognizione per identificare bersagli di alto valore per la post-esplorazione e per rilasciare un bot basato su AutoHotKey (AHK) per infine scaricare l’information stealer Rhadamanthys.

Le successive scoperte della società di sicurezza informatica slovacca ESET nel giugno 2023 hanno rivelato sovrapposizioni tra Screentime e un altro insieme di intrusioni denominato Asylum Ambuscade, un gruppo di crimeware attivo almeno dal 2020 che si occupa anche di operazioni di spionaggio informatico.

La serie di attacchi più recente rimane praticamente invariata, tranne per il passaggio da allegati Publisher abilitati alle macro a PDF contenenti un link rogue di OneDrive, con la campagna che si basa su un servizio di spam fornito da TA571 per distribuire i PDF trappola.

“TA571 è un distributore di spam e questo il malintenzionato invia campagne di spam email ad alto volume per consegnare e installare vari malware per i loro clienti cybercriminali“, ha detto il ricercatore di Proofpoint Axel F.

Ciò include AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (noto anche come Qbot) e DarkGate, quest’ultimo consente agli attaccanti di eseguire varie operazioni come furto di informazioni, mining di criptovalute ed esecuzione di programmi arbitrari.

Splunk, che ha rilevato molteplici campagne che distribuiscono un loader progettato per avviare DarkGate su endpoint compromessi, ha dichiarato che i file PDF dannosi fungono da vettore per un programma di installazione MSI che esegue un archivio cabinet (CAB) per innescare l’esecuzione di DarkGate tramite uno script loader AutoIT.

“DarkGate è comparso per la prima volta nel 2017 e viene venduto solo a un piccolo numero di gruppi di attacco sotto forma di Malware-as-a-Service attraverso forum underground“, ha detto la società di sicurezza informatica sudcoreana S2W in un’analisi del malware di questa settimana, aggiungendo: “DarkGate continua ad aggiornarsi aggiungendo funzionalità e correggendo bug basandosi sui risultati delle analisi di ricercatori di sicurezza e venditori“, evidenziando gli sforzi continuati degli avversari per implementare tecniche anti-analisi per eludere la rilevazione.

La notizia della ripresa di TA866 arriva mentre Cofense ha rivelato che le email di phishing legate alla spedizione prendono di mira principalmente il settore manifatturiero per propagare malware come Agent Tesla e Formbook.

“Le email a tema spedizione aumentano durante le festività, sebbene solo leggermente“, ha dichiarato il ricercatore di sicurezza di Cofense Nathaniel Raymond. “In gran parte, le tendenze annuali suggeriscono che queste email seguono un particolare trend durante l’anno con varie quantità di volumi, con i volumi più significativi a giugno, ottobre e novembre.”

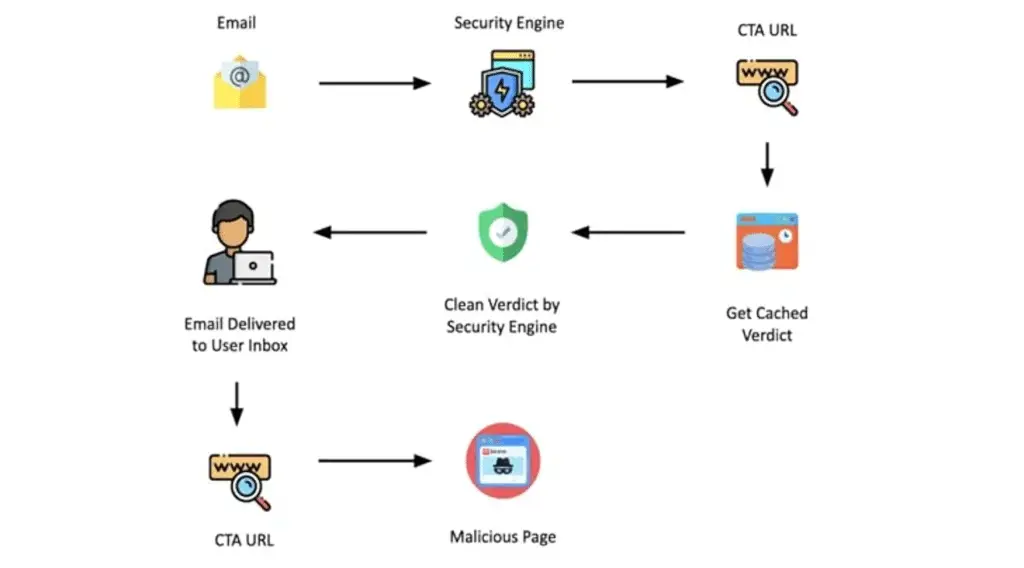

Lo sviluppo segue anche la scoperta di una nuova tattica di evasione che sfrutta il meccanismo di caching dei prodotti di sicurezza per eluderli incorporando un URL di Call To Action (CTA) che punta a un sito web fidato nel messaggio di phishing inviato all’individuo preso di mira.

“La loro strategia prevede di memorizzare una versione apparentemente benigna del vettore d’attacco e successivamente modificarlo per consegnare un payload malevolo“, ha dichiarato Trellix, affermando che tali attacchi hanno colpito in modo sproporzionato i settori dei servizi finanziari, della manifattura, del commercio al dettaglio e delle assicurazioni in Italia, negli Stati Uniti, in Francia, in Australia e in India.

Quando un URL del genere viene analizzato dal motore di sicurezza, viene contrassegnato come sicuro e il verdetto viene memorizzato nella sua cache per un periodo di tempo stabilito; ciò significa anche che se l’URL viene nuovamente incontrato durante quel periodo, l’URL non viene riesaminato e invece viene servito il risultato memorizzato; Trellix ha pertanto sottolineato che gli attaccanti approfittano di questa particolarità aspettando che i fornitori di sicurezza elaborino l’URL di CTA e memorizzino il loro verdetto, per poi modificare il collegamento per reindirizzarlo alla pagina di phishing prevista.

“Con il verdetto benigno, l’email arriva agevolmente nella casella di posta della vittima“, hanno dichiarato i ricercatori di sicurezza Sushant Kumar Arya, Daksh Kapur e Rohan Shah. “Ora, se il destinatario inconsapevole decide di aprire l’email e fare clic sul collegamento/pulsante all’interno dell’URL di CTA, verrà reindirizzato alla pagina malevola.”