Il colosso statunitense delle telecomunicazioni T-Mobile ha confermato di essere tra le aziende prese di mira da attori di minacce cinesi per ottenere accesso a informazioni preziose.

L’assalto informatico a T-Mobile da parte di Salt Typhoon

Gli aggressori di T-Mobile, identificati come Salt Typhoon, hanno violato l’azienda nell’ambito di una “campagna durata mesi” finalizzata a intercettare le comunicazioni cellulari di “obiettivi di intelligence di alto valore”, tuttavia non è chiaro quali informazioni siano state sottratte, sebbene l’attività malevola sia stata confermata.

Un portavoce di T-Mobile ha dichiarato al Wall Street Journal: “T-Mobile sta monitorando attentamente questo attacco che coinvolge l’intero settore. Al momento, i sistemi e i dati di T-Mobile non sono stati colpiti in modo significativo e non abbiamo evidenze di impatti sulle informazioni dei clienti. Continueremo a seguire la situazione da vicino, collaborando con i colleghi del settore e le autorità competenti.”

Con questa rivelazione, T-Mobile si aggiunge alla lista di grandi organizzazioni come AT&T, Verizon e Lumen Technologies, che sono state prese di mira come parte di una vasta campagna di spionaggio informatico.

I rapporti sull’attacco informatico a T-Mobile

I rapporti attuali non specificano quanto questi attacchi siano stati efficaci, se sia stato installato malware o che tipo di informazioni cercassero; l’accesso non autorizzato di Salt Typhoon ai dati cellulari degli americani era già stato rivelato dal giornale online Politico.

La scorsa settimana, il governo degli Stati Uniti ha riferito che la sua indagine sul bersagliamento delle infrastrutture di telecomunicazione commerciale ha rivelato un attacco “ampio e significativo” orchestrato dalla Repubblica Popolare Cinese (RPC).

“I malintenzionati affiliati alla RPC [Repubblica Popolare Cinese] hanno compromesso le reti di numerose aziende di telecomunicazioni per consentire il furto di dati delle chiamate dei clienti, la compromissione delle comunicazioni private di un numero limitato di individui coinvolti principalmente in attività governative o politiche, e la copia di alcune informazioni oggetto di richieste delle forze dell’ordine statunitensi in base a ordini giudiziari“, si legge in una dichiarazione della CISA.

Il governo ha anche avvertito che la portata e l’estensione di queste compromissioni potrebbero crescere man mano che l’indagine prosegue.

Cosa rivelano le analisi e gli obbiettivi di Salt Typhoon

Salt Typhoon, noto anche come Earth Estries, FamousSparrow, GhostEmperor e UNC2286, è attivo almeno dal 2020, secondo Trend Micro; nell’agosto 2023, il gruppo è stato collegato a una serie di

attacchi mirati contro settori governativi e tecnologici in Filippine, Taiwan, Malesia, Sudafrica, Germania e Stati Uniti.

Le analisi mostrano che questi criminali hanno sviluppato metodicamente i loro strumenti, combinando tecniche legittime e personalizzate per superare le difese e mantenere l’accesso ai loro obiettivi.

“Earth Estries mantiene la persistenza aggiornando continuamente i suoi strumenti e utilizza backdoor per movimenti laterali e furto di credenziali“, hanno spiegato i ricercatori di Trend Micro Ted Lee, Leon M Chang e Lenart Bermejo in un’analisi approfondita pubblicata di recente, i quali aggiungono che: “La raccolta e l’esfiltrazione dei dati vengono eseguite utilizzando TrillClient, mentre strumenti come cURL vengono impiegati per inviare informazioni a servizi di condivisione file anonimizzati, utilizzando proxy per nascondere il traffico delle backdoor.”

La società di sicurezza informatica ha rilevato due catene di attacco distinte utilizzate dal gruppo, indicando una vasta gamma di tattiche nel loro arsenale. L’accesso iniziale alle reti viene facilitato sfruttando vulnerabilità in servizi esterni o utility di gestione remota.

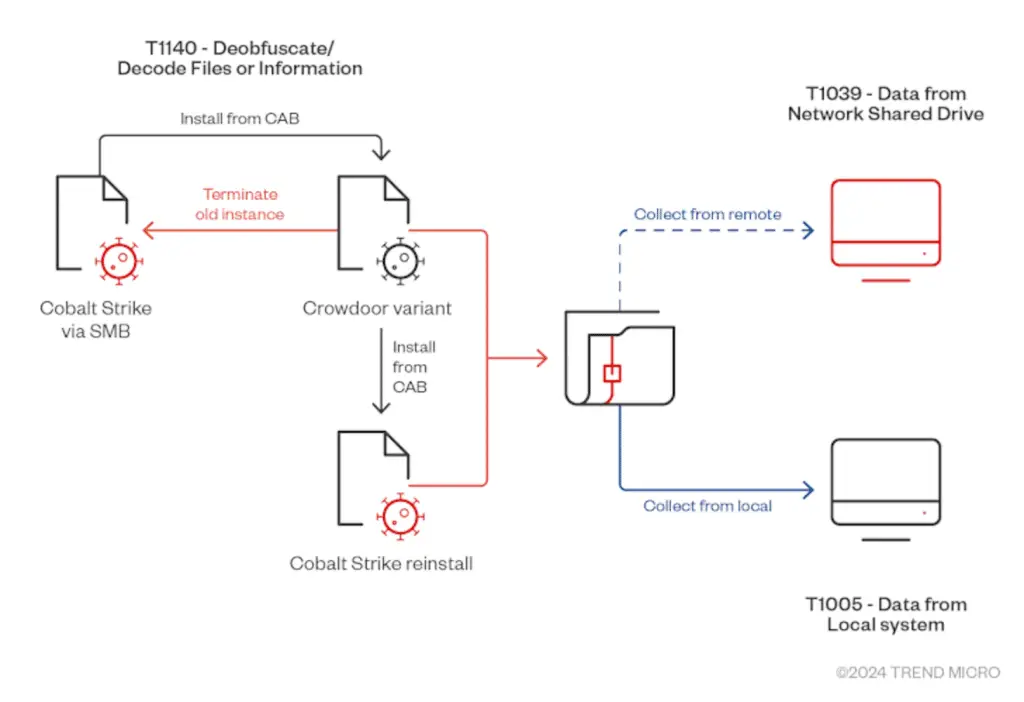

In una serie di attacchi, il gruppo ha sfruttato installazioni vulnerabili o mal configurate di QConvergeConsole per distribuire malware come Cobalt Strike, un infostealer personalizzato chiamato TrillClient, e backdoor come HemiGate e Crowdoor (una variante di SparrowDoor utilizzata in passato da un altro gruppo cinese noto come Tropic Trooper).

Altre tecniche includono l’uso di PSExec per installare lateralmente backdoor e strumenti, e TrillClient per raccogliere credenziali dagli utenti attraverso i profili dei browser e trasferirle a un account Gmail controllato dagli aggressori tramite SMTP.

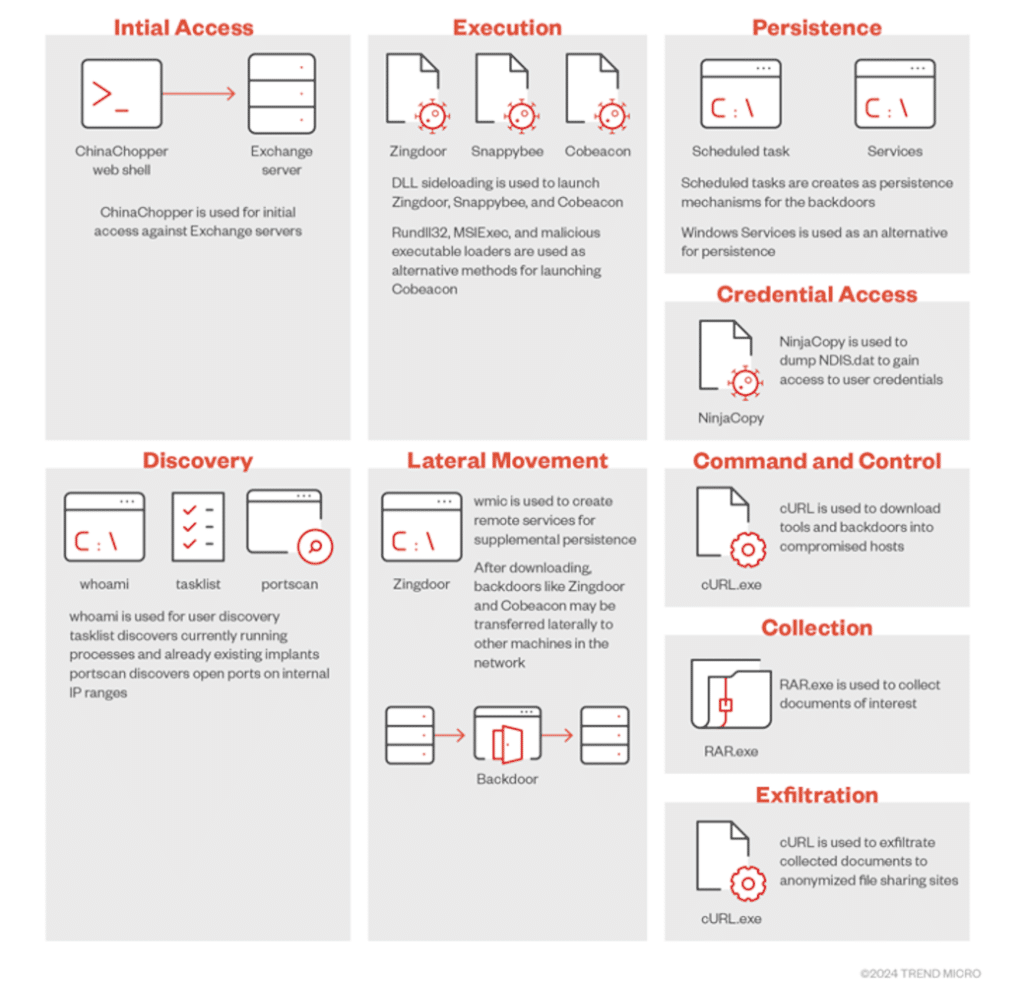

La seconda sequenza di infezione è molto più sofisticata, con gli hacker che sfruttano server Microsoft Exchange vulnerabili per installare la web shell China Chopper, utilizzata per distribuire strumenti come Cobalt Strike, Zingdoor e Snappybee (noto anche come Deed RAT), considerato un successore del malware ShadowPad.

Le conclusione di Trend Micro sul “data breach” nei confronti di T-Mobile

“La distribuzione di queste ulteriori backdoor e strumenti avviene tramite un server di comando e controllo (C2) o utilizzando cURL per scaricarli da server controllati dagli aggressori“, hanno affermato i ricercatori. “Queste installazioni vengono anche periodicamente sostituite e aggiornate.”

Per estrarre credenziali e mappare le reti, vengono usati programmi come NinjaCopy e PortScan, mentre la persistenza viene garantita attraverso attività pianificate.

In un caso, Salt Typhoon avrebbe persino riutilizzato un server proxy della vittima per inoltrare il traffico verso il server di comando e controllo, cercando di mascherare il traffico dannoso.

Trend Micro ha inoltre scoperto due ulteriori backdoor, Cryptmerlin (che esegue comandi impartiti da un server C2) e FuxosDoor, un’implementazione per i servizi Internet Information Services (IIS) installata su un server Exchange compromesso per eseguire comandi tramite cmd.exe.

“La nostra analisi delle tattiche, tecniche e procedure persistenti di Earth Estries in operazioni telematiche prolungate rivela un malintenzionato sofisticato e adattabile, che impiega strumenti e backdoor vari, dimostrando non solo capacità tecniche, ma anche un approccio strategico per mantenere accesso e controllo negli ambienti compromessi“, hanno concluso i ricercatori.