Sudo, una delle utility più fondamentali e diffuse nei sistemi Linux e Unix-like, è recentemente finita sotto i riflettori per la scoperta di due vulnerabilità che possono permettere a un utente locale non privilegiato di ottenere accesso root.

Le falle, identificate con gli identificativi CVE-2025-32462 e CVE-2025-32463, sono state analizzate e rese pubbliche dopo disclosure responsabile avvenuta il 1° aprile 2025.

CVE-2025-32462 – Privilegi su host non autorizzati (CVSS 2.8)

La prima vulnerabilità riguarda la gestione del file /etc/sudoers quando vengono definite regole per host specifici.

Le versioni precedenti alla 1.9.17p1 consentono, in determinati scenari, l’esecuzione di comandi su host non previsti, anche se il file sudoers nega esplicitamente tale possibilità; il problema è legato all’opzione -h (host), introdotta nel 2013, che consente di interrogare i privilegi “superuser do” relativi a host remoti; tuttavia, se usata in modo improprio, questa opzione può causare l’esecuzione locale di comandi destinati a un host remoto, compromettendo l’isolamento tra i sistemi.

Secondo Todd C. Miller, maintainer del progetto Sudo: “Il problema riguarda principalmente ambienti che utilizzano un file sudoers comune distribuito su più macchine. Anche le configurazioni LDAP-based, come quelle con SSSD, sono vulnerabili.”

CVE-2025-32463 – Escalation via chroot e nsswitch.conf (CVSS 9.3)

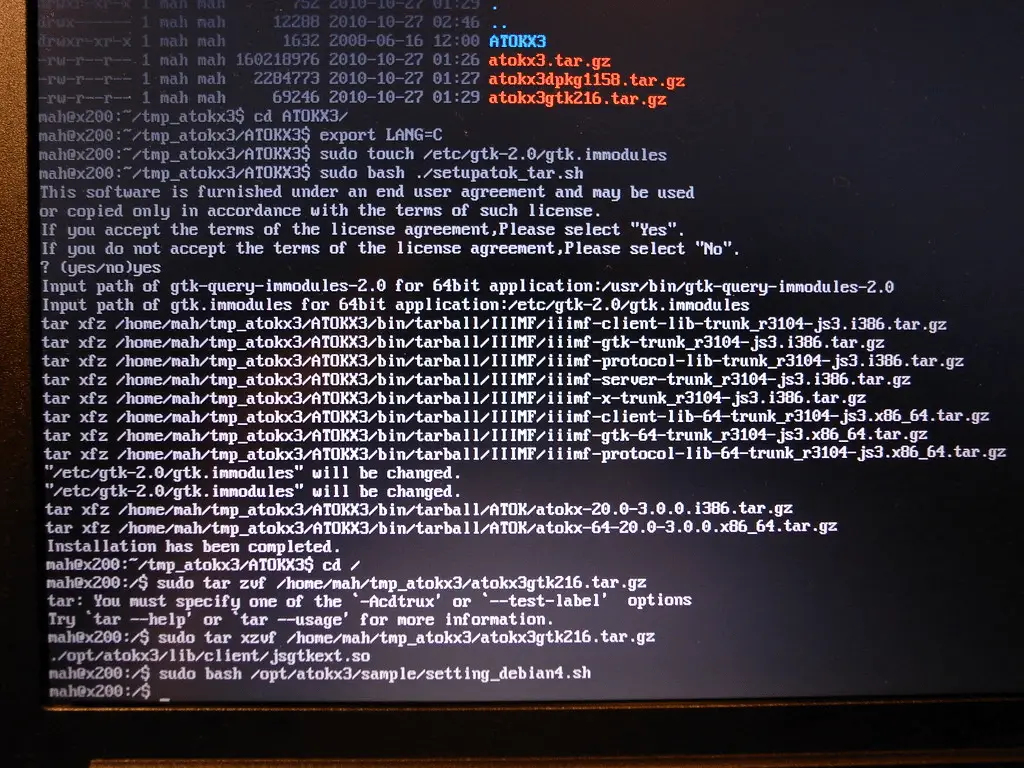

Molto più critica è la seconda vulnerabilità, che colpisce l’opzione -R (--chroot) di Sudo. In questo caso, un utente locale può sfruttare la gestione della configurazione /etc/nsswitch.conf all’interno di una directory root arbitraria per forzare il caricamento di librerie condivise malevoli.

La nota funzione da Super Utente (Superuser Do), infatti, tenterà di leggere la configurazione NSS dalla directory specificata con -R, anche se questa è controllata dall’utente stesso.

Come spiega il ricercatore Rich Mirch di Stratascale, autore della scoperta: “La vulnerabilità è presente nella configurazione predefinita di Sudo. Non è richiesto alcun privilegio o regola definita nel file sudoers per sfruttarla. Qualsiasi utente locale potrebbe guadagnare accesso root se il sistema utilizza una versione vulnerabile.”

Questo difetto riesce ad aggirare completamente le policy di sudoers, rendendo il rischio di compromissione elevatissimo, soprattutto in ambienti multiutente.

Sudo: Fix già disponibili e versioni impattate e distribuzioni coinvolte

Entrambe le vulnerabilità sono state corrette nella versione 1.9.17p1 di Sudo, rilasciata alla fine di giugno 2025. Le principali distribuzioni Linux hanno già pubblicato i relativi advisory di sicurezza.

Distribuzioni impattate da CVE-2025-32462:

- AlmaLinux 8/9, Alpine Linux, Amazon Linux, Debian, Gentoo, Oracle Linux, Red Hat, SUSE, Ubuntu

Distribuzioni impattate da CVE-2025-32463:

- Alpine Linux, Amazon Linux, Debian, Gentoo, Red Hat, SUSE, Ubuntu

È fortemente consigliato aggiornare immediatamente i pacchetti Sudo all’ultima versione disponibile nei repository ufficiali e nel caso in cui l’opzione chroot non sia utilizzata nel proprio ambiente, è comunque prudente disabilitarla, in attesa della sua rimozione definitiva, già annunciata dal maintainer Miller per le future versioni del tool.

Riflessioni finali

Le falle nell’utility più indispensabile di sempre nel mondo Linux dimostrano ancora una volta quanto sia delicato il bilanciamento tra flessibilità e sicurezza nei tool di amministrazione di sistema. L’uso di funzionalità avanzate come --chroot o la gestione multi-host deve essere accompagnato da rigorose misure di controllo e aggiornamento, soprattutto in ambienti enterprise o con infrastrutture condivise.

In un mondo dove la security-by-default è sempre più necessaria, anche i tool storici come Sudo devono evolversi, evitando configurazioni “legacy” potenzialmente pericolose e riducendo al minimo l’attacco locale.