Gli utenti di dispositivi Android in Corea del Sud sono diventati bersaglio di una nuova campagna di malware mobile, che introduce una minaccia inedita denominata SpyAgent.

SpyAgent: cos’è questo malware e cosa fa

Il malware SpyAgent “prende di mira le chiavi mnemoniche scansionando le immagini presenti sul dispositivo che potrebbero contenerle“, ha spiegato il ricercatore di McAfee Labs, SangRyol Ryu, in un’analisi, aggiungendo che l’estensione della minaccia si è ampliata fino a includere il Regno Unito.

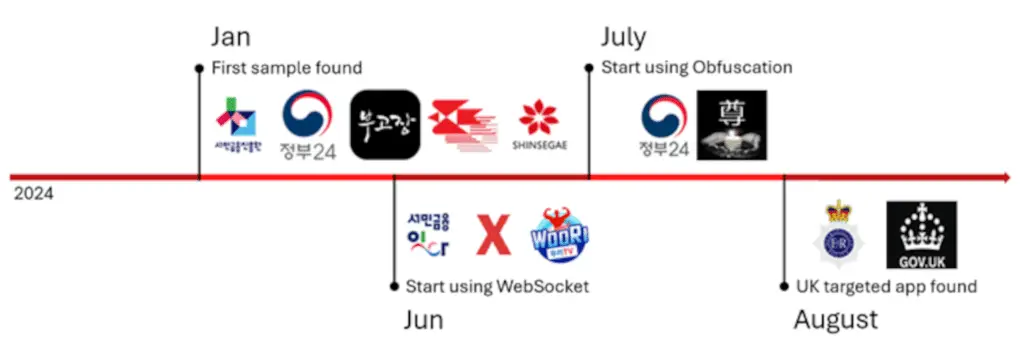

La campagna utilizza false applicazioni Android (tanto per cambiare…) mascherate da app apparentemente legittime di servizi bancari, strutture governative, piattaforme di streaming e utility, con l’intento di ingannare gli utenti affinché le installino; dall’inizio dell’anno sono state rilevate fino a 280 applicazioni fasulle (che in alcuni casi imitano quelle vere).

Il processo inizia con l’invio di messaggi SMS contenenti link ingannevoli che esortano gli utenti a scaricare le app sotto forma di file APK ospitati su siti fraudolenti e una volta installate, queste app richiedono permessi invasivi per raccogliere dati dai dispositivi.

I dati raccolti includono contatti, messaggi SMS, foto e altre informazioni del dispositivo, che vengono poi esfiltrate verso un server esterno controllato dai criminali informatici.

Malware SpyAgent e le sue caratteristiche peculiari

La caratteristica più notevole del malware è la sua capacità di sfruttare il riconoscimento ottico dei caratteri (OCR) per rubare le chiavi mnemoniche, che si riferiscono a una frase di recupero o seed phrase che consente agli utenti di riottenere l’accesso ai propri portafogli di criptovalute.

L’accesso non autorizzato a tali chiavi consentirebbe agli aggressori di prendere il controllo dei portafogli delle vittime e sottrarre tutti i fondi in essi conservati.

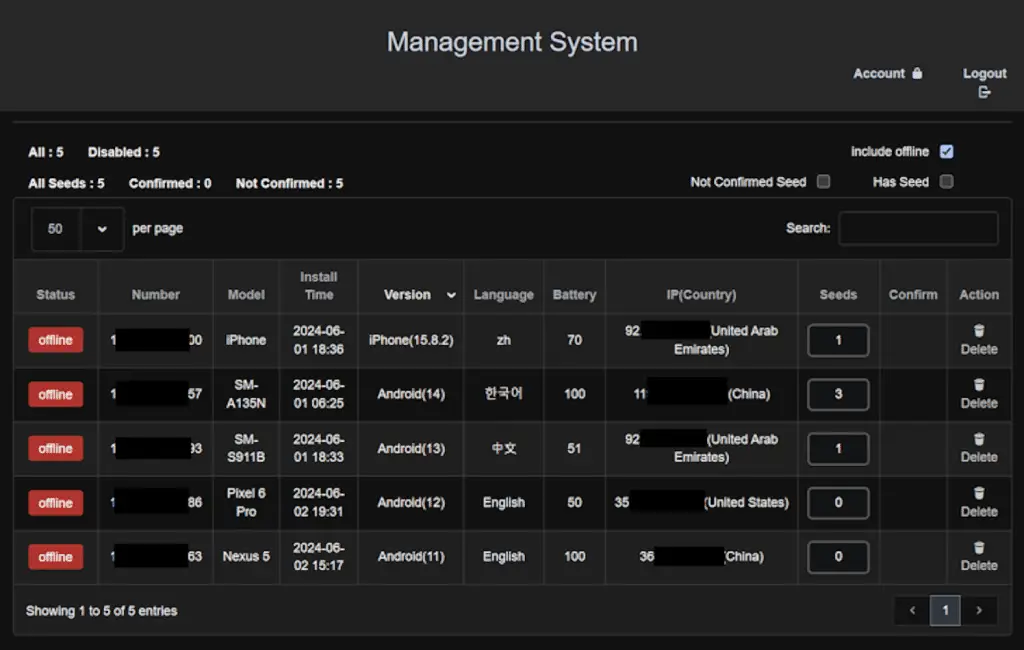

McAfee Labs ha riferito che l’infrastruttura di comando e controllo (C2) del malware presentava gravi vulnerabilità di sicurezza che permettevano non solo di accedere alla directory principale del sito senza autenticazione, ma anche di esporre i dati raccolti dalle vittime.

Il server ospita anche un pannello amministrativo che funge da centro di comando per controllare a distanza i dispositivi infetti e la presenza di un dispositivo Apple iPhone con iOS 15.8.2 e la lingua di sistema impostata su cinese semplificato (“zh”) all’interno del pannello suggerisce che anche gli utenti iOS potrebbero essere bersagliati.

SpyAgent Malware: la sua origine

“In origine, il malware comunicava con il server C2 tramite semplici richieste HTTP“, ha dichiarato Ryu. “Sebbene questo metodo fosse efficace, era anche relativamente facile da tracciare e bloccare da parte degli strumenti di sicurezza“.

Ryu ha poi aggiunto: “In un significativo cambiamento tattico, il malware ha ora adottato connessioni WebSocket per le sue comunicazioni. Questo aggiornamento consente interazioni bidirezionali più efficienti e in tempo reale con il server C2 e aiuta a evitare il rilevamento da parte dei tradizionali strumenti di monitoraggio della rete basati su HTTP.”

Lo sviluppo arriva poco più di un mese dopo che Group-IB ha rivelato un altro trojan di accesso remoto Android (RAT) denominato CraxsRAT, che ha preso di mira utenti bancari in Malesia almeno dal febbraio 2024, utilizzando siti web di phishing; è pertanto opportuno notare che le campagne CraxsRAT erano già state rilevate in precedenza con bersagli a Singapore, non oltre aprile 2023.

“CraxsRAT è una famigerata famiglia di malware Android Remote Administration Tools (RAT) che include funzionalità di controllo remoto del dispositivo e spyware, tra cui il keylogging, l’esecuzione di gesti, la registrazione di video, schermi e chiamate“, ha dichiarato l’azienda di Singapore, concludendo: “Le vittime che scaricano app contenenti il malware CraxsRAT Android vedranno le loro credenziali sottratte e i loro fondi prelevati illegittimamente.”