Un presunto gruppo di spionaggio informatico legato alla Cina, a è stato considerato come responsabile di un attacco prolungato contro un’organizzazione anonima situata nell’Asia orientale per un periodo di circa tre anni, con l’attaccante che ha stabilito una persistenza utilizzando vecchi dispositivi F5 BIG-IP e usandoli come un comando e controllo (C&C) interno per scopi di evasione della difesa.

In cosa consiste questa campagna di spionaggio informatico

La società di cybersecurity Sygnia, che ha risposto all’intrusione alla fine del 2023, sta monitorando l’attività sotto il nome di Velvet Ant, caratterizzandola come possedente robuste capacità di adattamento rapido e di pivotare le loro tattiche per contrastare gli sforzi di rimedio.

“Velvet Ant è un gruppo di criminali informatici molto sofisticato e innovativo“, ha detto la società israeliana in un rapporto tecnico condiviso con varie testate giornalistiche estere. “Hanno raccolto informazioni sensibili per un lungo periodo di tempo, concentrandosi su informazioni di clienti e finanziarie.”

Le catene di attacco coinvolgono l’uso di una backdoor conosciuta chiamata PlugX (bita abcge Korplug), un trojan (un cavallo di Troia, vero tramite per lo spionaggio informatico) modulare di accesso remoto (sostanzialmente un RAT, come avvenuto in altre occasioni) ampiamente utilizzato dagli operatori di spionaggio informatico con legami a interessi cinesi; PlugX è noto per fare grande affidamento su una tecnica chiamata DLL side-loading per infiltrarsi nei dispositivi.

Il tentativo di disabilitare i dispositivi

Sygnia ha detto di aver anche identificato tentativi da parte degli autori della campagna di spionaggio informatico di disabilitare il software di sicurezza degli endpoint prima di installare PlugX, con strumenti open-source come Impacket utilizzati per il movimento laterale.

È stata inoltre identificata, come parte degli sforzi di risposta all’incidente e di rimedio, una variante rielaborata di PlugX che utilizzava un server di file interno per il C&C, consentendo così al traffico malevolo di mescolarsi con l’attività di rete legittima.

“Ciò significava che il gruppo di criminali informatici ha distribuito due versioni di PlugX all’interno della rete“, ha osservato la società. “La prima versione, configurata con un server C&C esterno, è stata installata sugli endpoint con accesso diretto a internet, facilitando l’esfiltrazione di informazioni sensibili. La seconda versione non aveva una configurazione C&C ed è stata distribuita esclusivamente sui server legacy.“

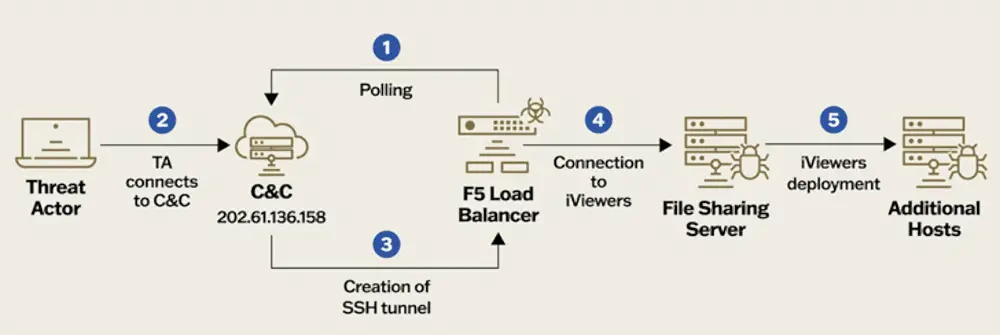

In particolare, è stato scoperto che la seconda variante ha abusato dei dispositivi F5 BIG-IP obsoleti come un canale segreto per comunicare con il server C&C esterno emettendo comandi tramite un tunnel SSH inverso, evidenziando ancora una volta come compromettere i dispositivi di edge può permettere ai criminali informatici di ottenere persistenza per lunghi periodi di tempo.

“È necessaria una sola cosa affinché si verifichi un incidente di sfruttamento di massa, e cioè un servizio edge vulnerabile, cioè un pezzo di software accessibile da internet“, ha detto WithSecure in un’analisi recente, aggiungendo: “Dispositivi come questi sono spesso destinati a rendere una rete più sicura, eppure di volta in volta sono state scoperte vulnerabilità in tali dispositivi e sfruttate dagli attaccanti, fornendo un punto d’appoggio perfetto in una rete target.”

L’analisi finale dei dispositivi F5

L’analisi forense successiva dei dispositivi F5 compromessi ha anche rivelato la presenza di uno strumento chiamato PMCD che interroga il server C&C del gruppo responsabile di spionaggio informatico ogni 60 minuti per cercare comandi da eseguire, oltre a ulteriori programmi per catturare pacchetti di rete e un’utilità di tunneling SOCKS chiamata EarthWorm utilizzata da altri gruppi di hacker come Gelsemium e Lucky Mouse.

Il vettore di accesso iniziale esatto (che sia spear-phishing o sfruttamento di falle di sicurezza note nei sistemi esposti a internet) tilizzato per violare l’ambiente bersagliato dallo spionaggio informatico non è attualmente noto.

Lo sviluppo di questa vicenda di spionaggio informatico segue l’emergere di nuovi cluster legati alla Cina tracciati come Unfading Sea Haze, Operation Diplomatic Specter e Operation Crimson Palace che sono stati osservati prendere di mira l’Asia con l’obiettivo di raccogliere informazioni sensibili.