I ricercatori di sicurezza informatica hanno scoperto delle vulnerabilità negli altoparlanti intelligenti Sonos che potrebbero essere sfruttate da criminali informatici per ascoltare clandestinamente gli utenti.

Quali sono le vulnerabilità degli altoparlanti Sonos

Le vulnerabilità “hanno portato a una rottura completa nella sicurezza del processo di avvio sicuro di Sonos in un’ampia gamma di dispositivi e alla possibilità di compromettere diversi dispositivi da remoto tramite un attacco over-the-air“, hanno dichiarato i ricercatori di sicurezza dell’NCC Group Alex Plaskett e Robert Herrera.

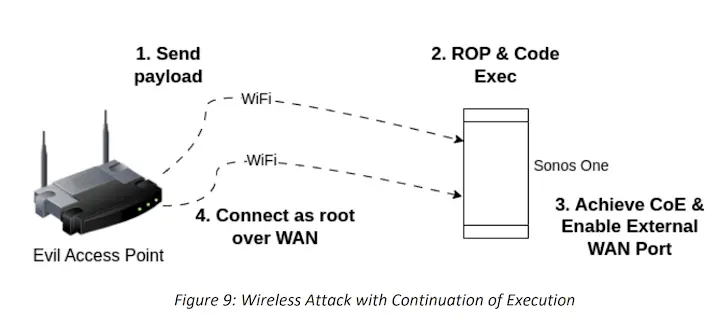

Lo sfruttamento riuscito di una di queste falle potrebbe permettere a un attaccante remoto di ottenere una cattura audio segreta dai dispositivi Sonos tramite un attacco over-the-air e riguardano tutte le versioni precedenti alla release 15.9 di Sonos S2 e alla release 11.12 di Sonos S1, che sono state distribuite rispettivamente a ottobre e novembre 2023.

Le scoperte sono state presentate al Black Hat USA 2024. Una descrizione dei due difetti di sicurezza è la seguente:

- CVE-2023-50809: Una vulnerabilità nello stack Wi-Fi di Sonos One Gen 2 non valida correttamente un elemento di informazione durante la negoziazione di un handshake a quattro vie WPA2, portando all’esecuzione di codice da remoto.

- CVE-2023-50810: Una vulnerabilità nel componente U-Boot del firmware di Sonos Era-100 che consentirebbe l’esecuzione persistente di codice arbitrario con privilegi del kernel Linux.

Problemi nei driver secondo MediaTek

L’NCC Group, che ha eseguito il reverse-engineering del processo di avvio per ottenere l’esecuzione di codice remoto sui dispositivi Sonos Era-100 e Sonos One, ha affermato che il CVE-2023-50809 è il risultato di una vulnerabilità di corruzione della memoria nel driver wireless del Sonos One, che è un chipset di terze parti prodotto da MediaTek.

“Nel driver wlan, c’è una possibile scrittura fuori dai limiti a causa di una validazione errata dell’input“, ha dichiarato MediaTek in un avviso per CVE-2024-20018. “Questo potrebbe portare a un’escalation di privilegi locali senza necessità di privilegi di esecuzione aggiuntivi. Non è necessaria l’interazione dell’utente per lo sfruttamento.”

L’accesso iniziale ottenuto in questo modo apre la strada a una serie di passaggi post-sfruttamento che includono l’ottenimento di una shell completa sul dispositivo per acquisire il controllo completo dell’altoparlante intelligente nel contesto di root, seguita dal dispiegamento di un nuovo impianto Rust in grado di catturare l’audio dal microfono a breve distanza fisica dall’altoparlante.

C’è una falla anche nel processo di avvio

L’altra falla, CVE-2023-50810, riguarda una catena di vulnerabilità identificate nel processo di avvio sicuro per violare i dispositivi Era-100, rendendo di fatto possibile aggirare i controlli di sicurezza per consentire l’esecuzione di codice non firmato nel contesto del kernel.

Questo potrebbe poi essere combinato con un difetto di escalation di privilegi N-day per facilitare l’esecuzione di codice a livello ARM EL3 e estrarre segreti crittografici supportati da hardware.

“Nel complesso, ci sono due importanti conclusioni da trarre da questa ricerca“, hanno detto i ricercatori. “La prima è che i componenti OEM devono essere dello stesso standard di sicurezza dei componenti interni. I fornitori dovrebbero anche eseguire una modellazione delle minacce di tutte le superfici di attacco esterne dei loro prodotti e garantire che tutti i vettori remoti siano stati soggetti a una validazione sufficiente.”

“Nel caso delle debolezze dell’avvio sicuro, è importante validare e testare la catena di avvio per garantire che queste debolezze non vengano introdotte. Dovrebbero essere considerati sia i vettori di attacco basati su hardware che su software.”

La divulgazione arriva mentre la società di sicurezza firmware Binarly ha rivelato che centinaia di prodotti UEFI di quasi una dozzina di fornitori sono suscettibili a un problema critico nella catena di fornitura del firmware noto come PKfail, che consente agli attaccanti di bypassare Secure Boot e installare malware.

In particolare, ha scoperto che centinaia di prodotti utilizzano una chiave di piattaforma di test generata da American Megatrends International (AMI), che probabilmente era inclusa nella loro implementazione di riferimento nella speranza che fosse sostituita con un’altra chiave generata in modo sicuro dagli enti a valle nella catena di fornitura.

Gli hardware più colpiti

“Il problema nasce dalla ‘chiave principale’ di Secure Boot, nota come Platform Key (PK) nella terminologia UEFI, che è non attendibile perché generata dai fornitori indipendenti di BIOS (IBV) e condivisa tra diversi fornitori,” ha detto, descrivendola come un problema trasversale che colpisce sia le architetture x86 che ARM.

“Questa chiave di piattaforma […] spesso non viene sostituita dai produttori di dispositivi o OEM, risultando in dispositivi che vengono spediti con chiavi non attendibili. Un attaccante con accesso alla parte privata della PK può facilmente bypassare Secure Boot manipolando il database KEK (Key Exchange Key), il database delle firme (db) e il database delle firme proibite (dbx).”

Di conseguenza, PKfail permette ai criminali informatici di eseguire codice arbitrario durante il processo di avvio, anche con Secure Boot abilitato, permettendo loro di firmare codice dannoso e distribuire un bootkit UEFI, come BlackLotus.

“Il primo firmware vulnerabile a PKfail è stato rilasciato nel maggio 2012, mentre l’ultimo è stato rilasciato a giugno 2024“, ha detto Binarly. “Nel complesso, questo rende questo problema della catena di fornitura uno dei più duraturi del suo genere, con una durata di oltre 12 anni.“