I ricercatori di sicurezza informatica hanno scoperto delle falle di progettazione in Windows Smart App Control e SmartScreen di Microsoft che potrebbero consentire a criminali informatici di ottenere l’accesso iniziale agli ambienti target senza generare alcun avviso.

Quali sono le falle di Smart App Control

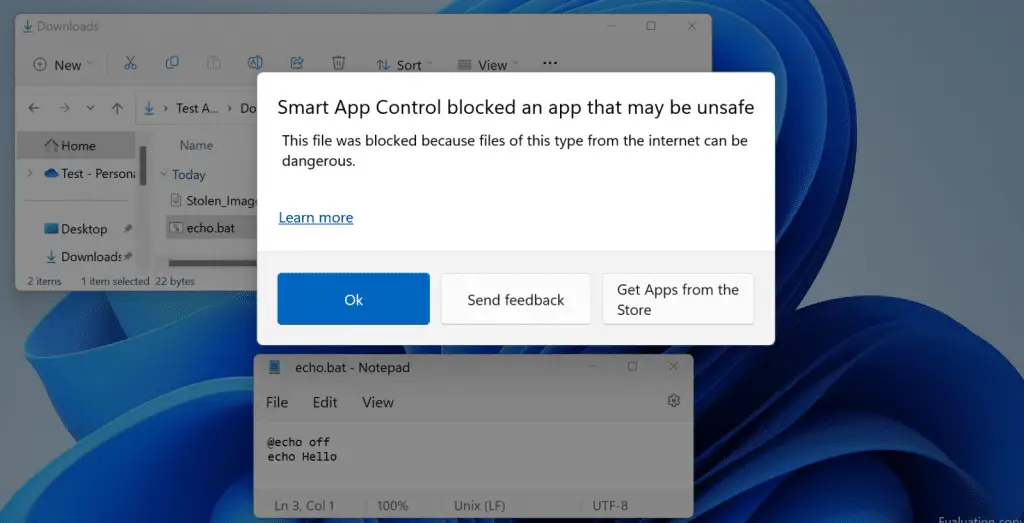

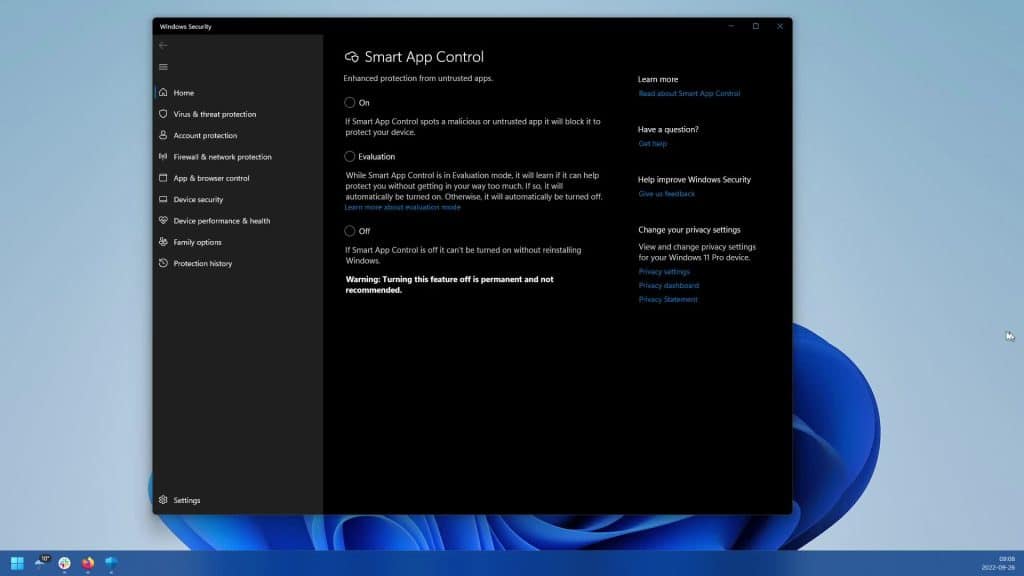

Smart App Control (SAC) è una funzionalità di sicurezza basata sul cloud introdotta da Microsoft in Windows 11 per bloccare applicazioni e vari altre tipologie di programmi dannosi, non affidabili e potenzialmente indesiderati dall’esecuzione sul sistema operativo; nei casi in cui il servizio Smart App Control non riesce a fare una previsione sull’app, verifica se è firmata o se ha una firma valida per poter essere eseguita.

SmartScreen, rilasciato insieme a Windows 10, è una funzionalità di sicurezza simile che determina se un sito o un’app scaricata è potenzialmente dannosa ed è utilizza anche un approccio basato sulla reputazione per la protezione degli URL e delle app.

“Microsoft Defender SmartScreen valuta gli URL dei siti web per determinare se sono noti per distribuire o ospitare contenuti non sicuri“, osserva Redmond nella sua documentazione, e ha aggiunto: “Fornisce anche controlli di reputazione per le app, verificando i programmi scaricati e la firma digitale utilizzata per firmare un file. Se un URL, un file, un’app o un certificato ha una reputazione consolidata, gli utenti non vedono alcun avviso. Se non c’è reputazione, l’elemento è contrassegnato come un rischio maggiore e presenta un avviso all’utente.”

Le peculiarità di Smart App Control e Defender SmartScreen

Vale anche la pena menzionare che quando Smart App Control è abilitato, sostituisce e disabilita Defender SmartScreen.

“Smart App Control e SmartScreen hanno una serie di debolezze fondamentali di progettazione che possono consentire un accesso iniziale senza avvisi di sicurezza e con un’interazione minima da parte dell’utente“, ha detto Elastic Security Labs in un rapporto.

Uno dei modi più semplici per bypassare queste protezioni è far firmare l’app con un certificato Extended Validation (EV) legittimo, una tecnica già sfruttata dai criminali informatici per distribuire malware, come recentemente dimostrato nel caso di HotPage.

Alcuni degli altri metodi che possono essere utilizzati per l’evasione della rilevazione sono elencati di seguito:

- Hijacking della reputazione, che implica l’identificazione e il riutilizzo di app con una buona reputazione per bypassare il sistema (ad esempio, JamPlus o un noto interprete AutoHotkey)

- Seeding della reputazione, che implica l’uso di un binario apparentemente innocuo controllato dall’attaccante per innescare il comportamento dannoso a causa di una vulnerabilità in un’applicazione o dopo un certo tempo trascorso.

- Tampering della reputazione, che implica la modifica di alcune sezioni di un binario legittimo (ad esempio, la calcolatrice) per iniettare shellcode senza perdere la sua reputazione complessiva

- Stomping di LNK, che implica lo sfruttamento di un bug nel modo in cui i file di collegamento di Windows (LNK) vengono gestiti per rimuovere l’etichetta di mark-of-the-web (MotW) e aggirare le protezioni SAC a causa del fatto che SAC blocca i file con l’etichetta.

“Questo comporta la creazione di file LNK con percorsi target non standard o strutture interne“, hanno detto i ricercatori. “Quando cliccati, questi file LNK vengono modificati da explorer.exe con la formattazione canonica. Questa modifica porta alla rimozione dell’etichetta MotW prima che vengano eseguiti i controlli di sicurezza.”

“I sistemi di protezione basati sulla reputazione sono un potente strato per bloccare il malware di base“, ha detto la compagnia. “Tuttavia, come qualsiasi tecnica di protezione, hanno debolezze che possono essere bypassate con un po’ di attenzione. I team di sicurezza dovrebbero scrutinare attentamente i download nel loro stack di rilevazione e non fare affidamento esclusivamente sulle funzionalità di sicurezza native del sistema operativo per la protezione in quest’area.”