Una nuova ondata di attacchi informatici, scoperta da Check Point Research, ha svelato come il gruppo Silver Fox stia sfruttando un driver vulnerabile firmato da Microsoft per bypassare le difese antivirus e distribuire malware avanzato come ValleyRAT.

Da segnalare che il gruppo Silver Fox aveva già combinato un po’ chaos alcuni mesi fa.

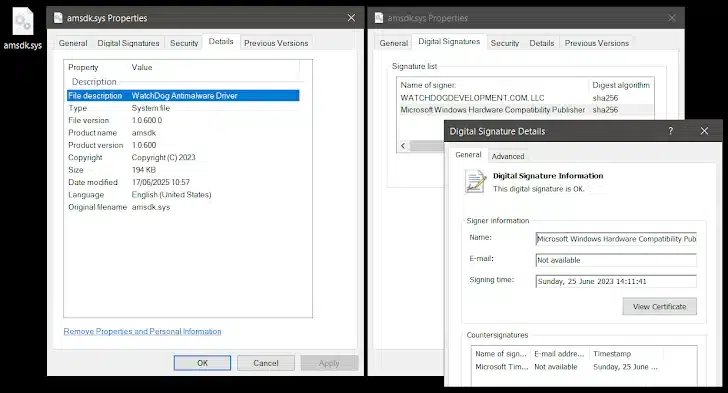

La tecnica usata è quella del BYOVD (Bring Your Own Vulnerable Driver), in cui un driver legittimo ma vulnerabile viene impiegato per ottenere privilegi elevati ed eludere le protezioni del sistema. In questo caso, il driver incriminato è “amsdk.sys”, parte del software WatchDog Anti-malware, e costruito sullo Zemana Anti-Malware SDK.

Firma valida, ma nessun controllo

Il driver era firmato regolarmente da Microsoft, non presente nelle blocklist ufficiali, né rilevato da strumenti comunitari come LOLDrivers. Questo lo ha reso il candidato perfetto per attacchi invisibili.

La strategia è duplice:

- Su Windows 7, Silver Fox usa un vecchio driver Zemana (zam.exe);

- Su Windows 10 e 11, sfrutta amsdk.sys di WatchDog, che passava inosservato.

Tra le vulnerabilità:

- Terminazione arbitraria di processi (inclusi antivirus),

- Escalation locale dei privilegi per ottenere il controllo completo sul sistema.

Il tutto per aprire la strada all’infezione senza attivare le difese antivirus.

Malware modulare, invisibile e letale

L’obiettivo finale è ValleyRAT (alias Winos 4.0), un trojan ad accesso remoto capace di:

- comunicare con server C2,

- scaricare moduli aggiuntivi,

- scattare screenshot,

- controllare il PC della vittima da remoto.

Il tutto avviene tramite un loader tutto-in-uno, che integra:

- funzionalità anti-analisi,

- due driver vulnerabili,

- un downloader per la DLL di ValleyRAT,

- logiche per disabilitare l’antivirus.

Se rileva che gira in una VM o sandbox, l’esecuzione viene interrotta e compare un finto errore di sistema.

WatchDog corre ai ripari, ma Silver Fox reagisce

Dopo la segnalazione, WatchDog ha rilasciato una patch (v1.1.100) che corregge l’escalation dei privilegi ma non il problema della terminazione dei processi.

Silver Fox, però, ha già reagito, modificando un solo byte nel driver per aggirare le blocklist basate su hash senza invalidare la firma Microsoft e questa è una mossa tanto elegante quanto pericolosa.

“Questo dimostra quanto sia rischioso il fenomeno dei driver vulnerabili firmati, un vero punto cieco per molte soluzioni di sicurezza“, spiega Check Point.

Chi è Silver Fox?

Conosciuto anche come SwimSnake, UTG-Q-1000, Valley Thief e Void Arachne, il gruppo è attivo dal 2022 e prende di mira soprattutto utenti cinesi usando:

- falsi siti clone di Google Chrome, Telegram, DeepSeek,

- versioni truccate di software noti (Youdao, WPS Office, Sogou AI, ecc.),

- tecniche di phishing avanzate.

Secondo Antiy Labs, il gruppo aggiorna costantemente i suoi strumenti di evasione ed è suddiviso in quattro sotto-gruppi:

- Finance Group

- News and Romance Group

- Design and Manufacturing Group

- Black Watering Hole Group

Il sottogruppo Finance e i furti bancari

Il più attivo è il Finance Group, che prende di mira:

- personale finanziario,

- manager di aziende e istituzioni.

Usa campagne di phishing a tema fiscale o aziendale, spesso veicolate via:

- email,

- social network,

- link cloud legittimi (come Alibaba Cloud OSS o Youdao Notes) per ospitare malware.

Una volta infettato il dispositivo, il gruppo prende il controllo dei social della vittima, e invia QR code malevoli in chat WeChat per raccogliere dati bancari e svuotare i conti.

Conclusione

La campagna orchestrata da Silver Fox è un esempio di come driver vulnerabili ma firmati possano essere armi perfette nelle mani dei cybercriminali. La capacità di manipolare le firme digitali senza comprometterle rappresenta una minaccia reale e in continua evoluzione.

Per gli utenti e le aziende, è fondamentale aggiornare i software di sicurezza e monitorare i driver installati, anche quelli apparentemente legittimi; e chissà, forse una bella passata di un buon antivirus male non fa.