Il gruppo hacker legato al Pakistan noto come SideCopy si è visto sfruttare la recente vulnerabilità di sicurezza di WinRAR nelle sue attività, che vanno contro le entità governative indiane al fine di diffondere vari trojan per l’accesso remoto, come AllaKore RAT, Ares RAT e DRat.

Come SideCopy ha sfruttato la falla di WinRar contro il governo indiano

L’azienda di sicurezza aziendale SEQRITE ha descritto la campagna come multi-piattaforma, con attacchi progettati anche per infiltrare sistemi Linux con una versione compatibile di Ares RAT.

SideCopy, attivo almeno dal 2019, è noto per i suoi attacchi alle entità governative indiane e afghane; si sospetta che sia una sottogruppo di Transparent Tribe, noto anche come APT36.

“Entrambi SideCopy e APT36 condividono infrastrutture e codici [malevoli] per colpire [a livello informatico] aggressivamente l’India“, ha dichiarato il ricercatore di SEQRITE, Sathwik Ram Prakki, in un rapporto pubblicato lunedì 6 Novembre 2023.

In precedenza, il gruppo era stato collegato a una campagna di phishing che sfruttava esche legate all’Organizzazione per la Ricerca e lo Sviluppo della Difesa dell’India (DRDO) per diffondere malware che rubava informazioni.

Da quel momento, SideCopy è stato anche coinvolto in una serie di attacchi di phishing mirati al settore della difesa indiana, con allegati di archivio ZIP per diffondere Action RAT e un nuovo trojan basato su .NET che supporta 18 comandi diversi.

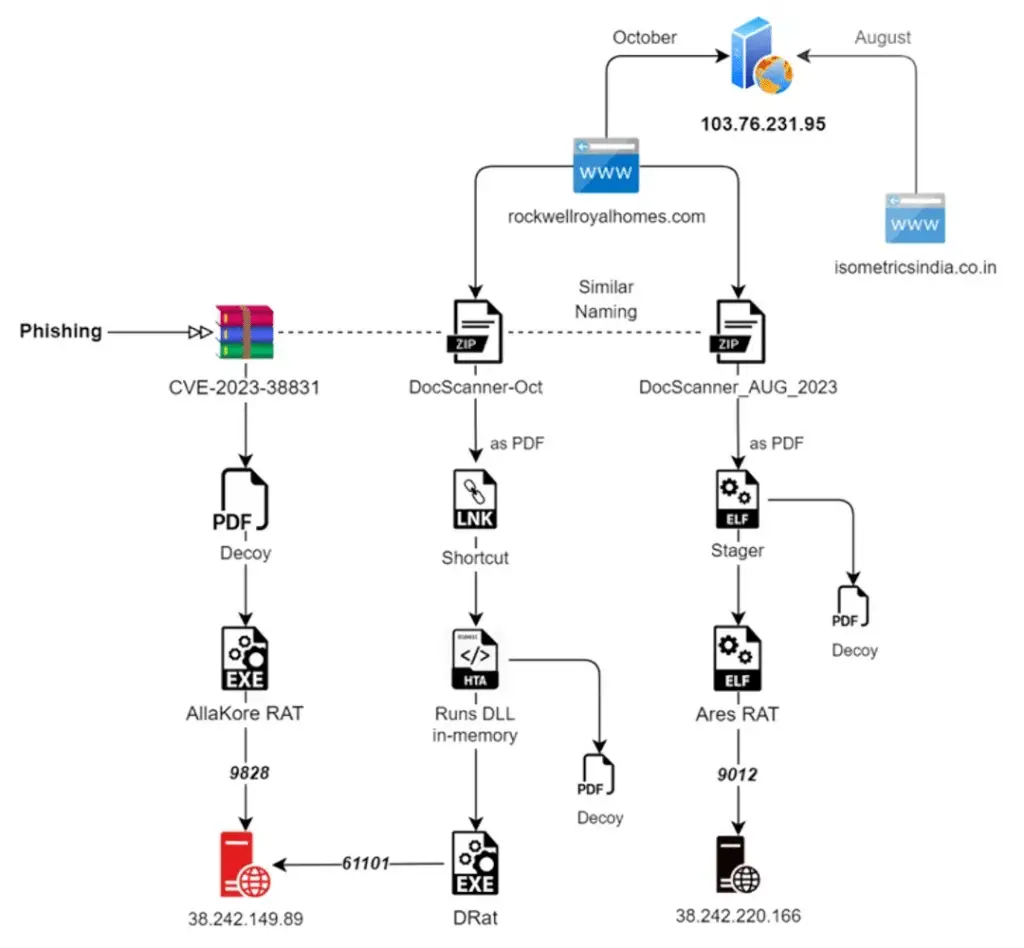

Le nuove campagne di phishing rilevate da SEQRITE coinvolgono due catene di attacco differenti, ognuna mirante a sistemi operativi Linux e Windows.

La prima, la catena di attacco che attacca i sistemi operativi su base Linux, si basa su un file binario ELF basato su Golang che apre la strada a una versione Linux di Ares RAT (tra l’altro scaricabile addirittura da GitHub, implicando che questo RAT è tra le altre cose, open source, quindi modificabile da chiunque sia in grado di programmare in linguaggio GO) in grado di elencare file, catturare schermate, scaricare e caricare file, tra le altre cose.

La seconda campagna, quella che invece attacca i sistemi operativi Windows, sfrutta la vulnerabilità CVE-2023-38831, una falla di sicurezza nel tool di archiviazione WinRAR, per innescare l’esecuzione di codice dannoso, portando alla diffusione di AllaKore RAT, Ares RAT e due nuovi trojan chiamati DRat e Key RAT.

“[AllaKore RAT] ha la capacità di rubare informazioni di sistema, registrare le tastate, catturare schermate, caricare e scaricare file, e ottenere l’accesso remoto alla macchina della vittima per inviare comandi e caricare dati rubati al C2 [Comando e controllo]”, ha affermato Ram Prakki.

DRat è in grado di interpretare fino a 13 comandi dal server C2 per raccogliere dati di sistema, scaricare ed eseguire payload aggiuntivi e svolgere altre operazioni sui file.

Il mirare a sistemi Linux non è casuale ed è probabilmente motivato dalla decisione dell’India di sostituire Microsoft Windows con una versione Linux chiamata Maya OS nei settori governativi e della difesa.

“Espandendo il suo arsenale con una vulnerabilità zero-day, SideCopy mira costantemente alle organizzazioni di difesa indiane con vari trojan per l’accesso remoto“, ha dichiarato Ram Prakki, aggiungendo. “APT36 sta espandendo costantemente il suo arsenale Linux, dove si osserva la condivisione dei suoi attacchi Linux con SideCopy per distribuire un RAT Python open-source chiamato Ares.”

Conclusione

Sebbene WinRAR non esiste su Linux (a meno che non lo fai andare con qualche “giochetto” tipo WINE o Proton), l’aumento della popolarità dei sisteim operativi su base Linux sta piano piano interessando anche i malintenzionati che mirano alle entità governative che hanno deciso di sostituire la finestra col pinguino; e purtroppo bisognerà aspettarsi di tutto se un giorno, per assurdo, i sistemi Linux dovessero essere installati in pari macchine quanto lo è Windows.