L’azienda rumena di sicurezza informatica Bitdefender ha rilasciato un decryptor gratuito per aiutare le vittime a recuperare i dati crittografati dal ransomware ShrinkLocker.

ShrinkLocker, cos’è e quali danni combina

Il decrittatore è il risultato di un’analisi approfondita del funzionamento interno di ShrinkLocker, che ha permesso ai ricercatori di individuare una “specifica finestra di opportunità per il recupero dei dati subito dopo la rimozione delle protezioni dai dischi crittografati con BitLocker.”

ShrinkLocker è stato documentato per la prima volta nel maggio 2024 da Kaspersky, che ha scoperto l’uso da parte del malware dell’utility BitLocker di Microsoft per crittografare i file, come parte di attacchi di estorsione mirati in Messico, Indonesia e Giordania.

Bitdefender, che ha investigato su un incidente di ShrinkLocker rivolto a una società sanitaria non specificata del Medio Oriente, ha affermato che l’attacco potrebbe essere stato originato da un dispositivo di un fornitore, evidenziando ancora una volta come i criminali informatici stiano sempre più abusando dei rapporti di fiducia per infiltrarsi nelle catene di fornitura.

La fase successiva di ShrinkLocker

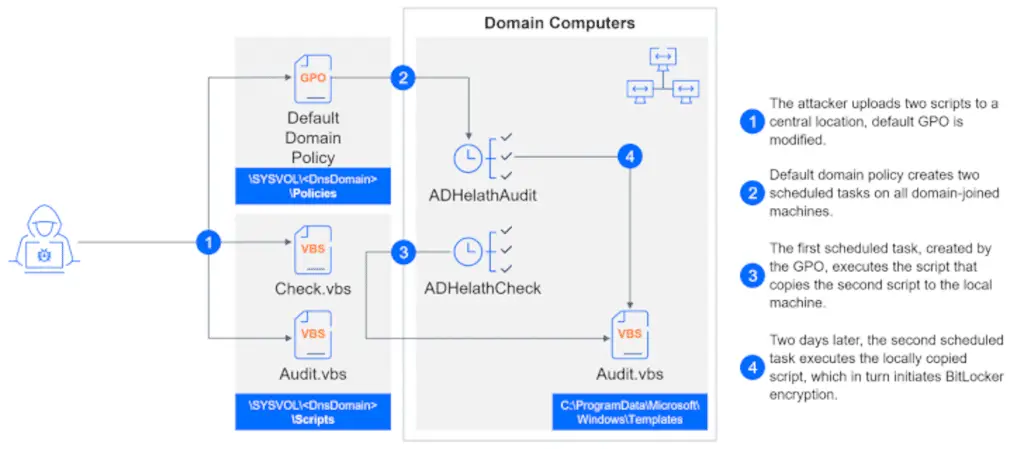

Nella fase successiva, il criminale informatico si è spostato lateralmente su un controller di dominio Active Directory utilizzando credenziali legittime di un account compromesso, e ha poi creato due attività pianificate per attivare il processo del ransomware.

Mentre la prima attività eseguiva uno script Visual Basic (“Check.vbs”) che copiava il programma ransomware su ogni dispositivo collegato al dominio, la seconda attività (programmata per due giorni dopo) eseguiva localmente il ransomware (“Audit.vbs”).

L’attacco, secondo Bitdefender, è riuscito a crittografare sistemi con Windows 10, Windows 11, Windows Server 2016 e Windows Server 2019 e si ritiene che la variante di ShrinkLocker usata sia una versione modificata di quella originale.

Come ShrinkLocker sfrutta Bitlocker di Windows

Descritta come semplice ma efficace, questa variante del ransomware si distingue per il fatto di essere scritta in VBScript, un linguaggio di scripting che Microsoft ha annunciato che terminerà il suo supporto a partire dalla seconda metà del 2024; invece di implementare un proprio algoritmo di crittografia, il malware sfrutta BitLocker per raggiungere i suoi obiettivi.

Lo script è progettato per raccogliere informazioni sulla configurazione del sistema e sul sistema operativo; successivamente, verifica se BitLocker sia già installato su un server Windows e, se non lo è, lo installa tramite un comando PowerShell, per poi eseguire un “riavvio forzato” usando Win32Shutdown.

Tuttavia, Bitdefender ha osservato un bug che causa un errore di “Privilegio Non Detenuto” a seguito di questa richiesta, facendo sì che lo script VB si blocchi in un ciclo infinito a causa del tentativo di riavvio fallito.

“Anche se il server viene riavviato manualmente (ad esempio da un amministratore ignaro), lo script non ha un meccanismo per riprendere l’esecuzione dopo il riavvio, il che significa che l’attacco può essere interrotto o prevenuto“, ha dichiarato Martin Zugec, direttore delle soluzioni tecniche di Bitdefender.

Com’è progettato ShrinkLocker

Il ransomware è progettato per generare una password casuale derivata da informazioni specifiche del sistema, come traffico di rete, memoria di sistema e utilizzo del disco, utilizzandola per crittografare le unità del sistema.

Questa password unica viene poi caricata su un server controllato dall’attaccante. Dopo il riavvio, all’utente viene richiesto di inserire la password per sbloccare l’unità crittografata e la schermata di BitLocker è inoltre configurata per visualizzare l’indirizzo email di contatto del malintenzionato per avviare il pagamento in cambio della password.

Non è tutto: lo script esegue diverse modifiche nel Registro di sistema per limitare l’accesso al sistema, disabilitando le connessioni RDP remote e disattivando i login locali basati su password; come parte delle operazioni di pulizia, disabilita anche le regole del firewall di Windows e cancella i file di audit.

Le considerazioni finali di BitDefender

Bitdefender ha inoltre evidenziato che il nome ShrinkLocker è fuorviante, poiché la funzionalità omonima è limitata ai sistemi Windows legacy e non riduce effettivamente le partizioni sui sistemi operativi attuali.

“Utilizzando una combinazione di Oggetti Criterio di Gruppo (GPO) e attività pianificate, può crittografare più sistemi all’interno di una rete in appena 10 minuti per dispositivo“, ha osservato Zugec. “Di conseguenza, è possibile ottenere una compromissione completa di un dominio con pochissimo sforzo.”

Zugec ha detto poi che “Un monitoraggio proattivo di specifici log eventi di Windows può aiutare le organizzazioni a identificare e rispondere a potenziali attacchi BitLocker, anche nelle fasi iniziali, come quando gli attaccanti testano le loro capacità di crittografia.“

Le considerazioni finali dell’esperto di sicurezza informatica di Bitdefender alla fine sono: “Configurando BitLocker per memorizzare le informazioni di ripristino nei Servizi di dominio Active Directory (AD DS) e imponendo la politica “Non abilitare BitLocker finché le informazioni di ripristino non vengono archiviate in AD DS per le unità del sistema operativo,” le organizzazioni possono ridurre significativamente il rischio di attacchi basati su BitLocker.“