L’Agenzia per la Sicurezza Cibernetica e dell’Infrastruttura degli Stati Uniti (CISA) ha aggiunto una vulnerabilità critica di sicurezza che colpisce Microsoft SharePoint Server al suo catalogo di Vulnerabilità Conosciute e Sfruttate (KEV), citando prove di sfruttamento attivo.

Giusto non molto tempo fa, Microsoft aveva rilasciato il Patch Tuesday di Gennaio 2024, ebbene a quanto pare le problematiche non sono ancora finite.

Qual è il problema relativo a Microsoft SharePoint

Il problema, identificato come CVE-2023-29357 (punteggio CVSS: 9,8), è una falla di escalation dei privilegi che potrebbe essere sfruttata da un attaccante per ottenere privilegi di amministratore, pertanto Microsoft ha rilasciato patch per il bug come parte degli aggiornamenti del Patch Tuesday di giugno 2023.

“Un attaccante che ha ottenuto l’accesso a token di autenticazione JWT contraffatti può usarli per eseguire un attacco di rete che elude l’autenticazione e consente loro di ottenere l’accesso ai privilegi di un utente autenticato“, ha dichiarato Redmond. “L’attaccante non ha bisogno di privilegi e l’utente non deve compiere alcuna azione.”

Il non aver bisogno dei privilegi di amministratore è di per sé gravissimo, vorrebbe dire che sostanzialmente chiunque può entrare con un “trucchetto”.

Il ricercatore di sicurezza Nguyễn Tiến Giang (Jang) di StarLabs SG ha dimostrato uno sfruttamento della falla al contest di hacking Pwn2Own Vancouver, guadagnando un premio di $100.000.

La catena di esecuzione remota pre-autenticata combina l’elusione dell’autenticazione (CVE-2023-29357) con un bug di iniezione di codice (CVE-2023-24955, punteggio CVSS: 7,2), quest’ultimo è stato corretto da Microsoft a maggio 2023.

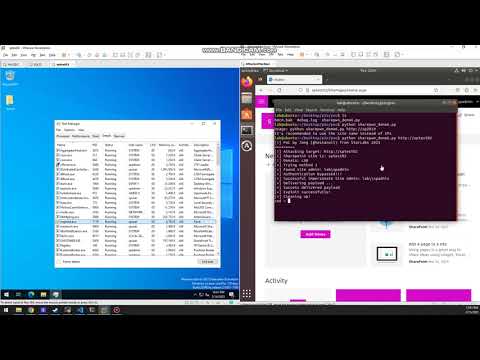

Lo sfruttamento in questione di SharePoint, lo puoi vedere tramite un video qui sotto.

“Il processo di scoperta e creazione della catena di sfruttamento ha richiesto quasi un anno di sforzi meticolosi e ricerca per completare l’intera catena di sfruttamento“, ha reso noto Tiến Giang in un rapporto tecnico pubblicato ancora a settembre 2023.

Al momento sono sconosciuti ulteriori dettagli sull’utilizzo del CVE-2023-29357 nel mondo reale e sull’identità dei criminali informatici che potrebbero sfruttarlo; tuttavia, si raccomanda alle agenzie federali di applicare le patch entro il 31 gennaio 2024, per proteggersi dalla minaccia attiva.

Casi simili a SharePoint avvenuti in passato

In passato, sono stati registrati diversi casi simili (a questo di SharePoint) di vulnerabilità critiche che hanno colpito piattaforme software ampiamente utilizzate

Un esempio significativo è rappresentato dall’attacco a Microsoft Exchange Server nel 2021, in cui quattro vulnerabilità separate sono state sfruttate in un attacco orchestrato da qualche criminale informatico; questo episodio ha evidenziato l’importanza della rapida applicazione delle patch di sicurezza per mitigare rischi potenziali.

Un altro caso simile avviene nel 2017, il ransomware WannaCry ha sfruttato una vulnerabilità di Windows per diffondersi su scala globale, colpendo organizzazioni e istituzioni in tutto il mondo.

Questi casi passati sottolineano la necessità di una gestione proattiva delle vulnerabilità e dell’implementazione tempestiva di misure di sicurezza per proteggere le infrastrutture digitali da minacce sempre più sofisticate.

Sottovalutare gli aggiornamenti di sistema

Sebbene sia vero che spesso gli aggiornamenti possano dare problemi, sono comunque il frutto del lavoro di programmatori e il caso SharePoint non è da meno, cioè non è che uno si sveglia una mattina e dice “toh, creo aggiornamenti di Windows”, ci sono delle problematiche (che magari non vedi, o non ci fai caso o non ti capitano proprio) e chi sta dietro il tutto risolve.

Voglio dire se un ladro ruba la chiave della tua porta d’ingresso, cosa fai? Cambi serratura; il concetto è simile.