Un malware precedentemente sconosciuto, chiamato SambaSpy, sta prendendo di mira esclusivamente utenti in Italia attraverso una campagna di phishing orchestrata da un presunto criminale informatico di lingua portoghese brasiliana.

SambaSpy, ecco come agisce

“I criminali informatici solitamente cercano di colpire un ampio numero di vittime per massimizzare i loro profitti, ma questi attaccanti si concentrano su un solo paese“, ha dichiarato Kaspersky in una nuova analisi. “È probabile che gli attaccanti stiano facendo dei test sugli utenti italiani prima di espandere l’operazione ad altri paesi.”

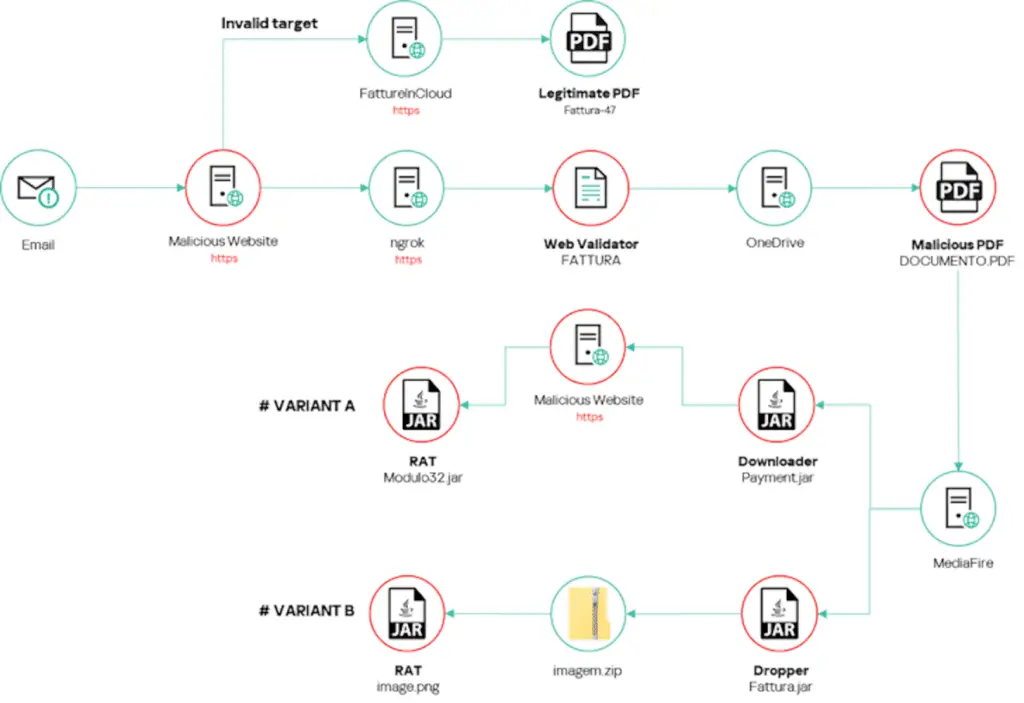

Il punto di partenza dell’attacco con SambaSpy è un’email di phishing che include un allegato HTML o un link incorporato che avvia il processo di infezione. Se l’allegato HTML viene aperto, viene utilizzato un archivio ZIP contenente un downloader o dropper intermedio per distribuire e lanciare il payload del RAT (Remote Access Trojan) multifunzionale.

Il downloader di SambaSpy, da parte sua, è responsabile di recuperare il malware da un server remoto. Il dropper, invece, fa lo stesso ma estrae il payload dall’archivio anziché recuperarlo da una posizione esterna.

La seconda catena di infezione con il link trappola è molto più elaborata, poiché cliccando su di esso l’utente viene reindirizzato a una fattura legittima ospitata su FattureInCloud, se non è il bersaglio previsto.

SambaSpy ha anche una sorta di “piano B”

In uno scenario alternativo, cliccando sullo stesso URL la vittima viene indirizzata a un server web malevolo che fornisce una pagina HTML con codice JavaScript contenente commenti scritti in portoghese brasiliano.

“Reindirizza gli utenti a un URL OneDrive malevolo solo se stanno usando Edge, Firefox o Chrome con la lingua impostata su italiano“, ha detto il fornitore di sicurezza informatica russo. “Se gli utenti non superano questi controlli, rimangono sulla pagina.”

Gli utenti che soddisfano questi requisiti ricevono un documento PDF ospitato su Microsoft OneDrive che li istruisce a cliccare su un link per visualizzare il documento, dopo di che vengono indirizzati a un file JAR malevolo ospitato su MediaFire, contenente il downloader o il dropper, come in precedenza.

SambaSpy, un trojan di accesso remoto completamente sviluppato in Java, è una sorta di coltellino svizzero, capace di gestire il file system, i processi, il desktop remoto, il caricamento/scaricamento di file, il controllo della webcam, la registrazione dei tasti e del contenuto degli appunti, la cattura di schermate e l’accesso alla shell remota.

SambaSpy può caricare plugin aggiuntivi sui browser

È inoltre dotato della capacità di caricare plugin aggiuntivi in tempo reale lanciando un file sul disco precedentemente scaricato dal RAT, permettendogli di aumentare le sue funzionalità secondo necessità. Inoltre, è progettato per rubare credenziali dai browser web come Chrome, Edge, Opera, Brave, Iridium e Vivaldi.

Le prove infrastrutturali suggeriscono che il criminale informatico dietro la campagna stia anche puntando a Brasile e Spagna, indicando un’espansione operativa.

“Ci sono varie connessioni con il Brasile, come artefatti linguistici nel codice e domini che prendono di mira utenti brasiliani,” ha affermato Kaspersky. “Questo è in linea con il fatto che gli attaccanti dell’America Latina spesso prendono di mira paesi europei con lingue strettamente correlate, vale a dire Italia, Spagna e Portogallo.”

Oltre SambaSpy: nuove campagne BBTok e mekotio mirano all’America Latina

SambaSpy non è l’unico problema. Lo sviluppo avviene a poche settimane dall’avvertimento di Trend Micro su un aumento delle campagne che distribuiscono trojan bancari come BBTok, Grandoreiro e Mekotio, mirate alla regione dell’America Latina tramite truffe di phishing che utilizzano transazioni aziendali e transazioni legate alla giustizia come esca.

Mekotio “impiega una nuova tecnica in cui lo script PowerShell del trojan è ora offuscato, migliorando la sua capacità di eludere il rilevamento“, ha dichiarato l’azienda, evidenziando l’uso di link di phishing da parte di BBTok per scaricare file ZIP o ISO contenenti file LNK che fungono da punto di innesco per le infezioni.

Il file LNK viene utilizzato per avanzare al passaggio successivo lanciando il binario legittimo MSBuild.exe, che è presente all’interno del file ISO e successivamente carica un file XML malevolo nascosto anch’esso all’interno dell’archivio ISO, che poi utilizza rundll32.exe per lanciare il payload DLL di BBTok.

“Utilizzando l’utilità legittima di Windows MSBuild.exe, gli attaccanti possono eseguire il loro codice malevolo eludendo il rilevamento“, ha osservato Trend Micro.

Le catene di attacco associate a Mekotio iniziano con un URL malevolo nell’email di phishing che, quando cliccato, dirige l’utente a un sito web falso che consegna un archivio ZIP, contenente un file batch progettato per eseguire uno script PowerShell.

Lo script PowerShell agisce come downloader di seconda fase per lanciare il trojan attraverso uno script AutoHotKey, ma solo dopo aver effettuato una ricognizione dell’ambiente della vittima per confermare che si trovi effettivamente in uno dei paesi presi di mira.

“Truffe di phishing più sofisticate mirate agli utenti dell’America Latina per rubare credenziali bancarie sensibili e svolgere transazioni bancarie non autorizzate sottolineano l’urgenza di misure di sicurezza informatica migliorate contro metodi sempre più avanzati impiegati dai criminali informatici,” hanno affermato i ricercatori di Trend Micro, concludendo: “Questi trojan sono diventati sempre più abili nell’eludere il rilevamento e nel rubare informazioni sensibili, mentre le bande criminali dietro di loro diventano più audaci nel prendere di mira gruppi più grandi per ottenere maggiori profitti.“