Organizzazioni governative indiane e il settore della difesa dell’india sono stati presi di mira da una campagna di phishing progettata per diffondere malware basato su Rust per la raccolta di informazioni, un’operazione che prende il nome di RusticWeb.

Cosa si sa dell’operazione RusticWeb

L’attività, rilevata per la prima volta nell’ottobre 2023, è stata denominata Operazione RusticWeb dalla società di sicurezza aziendale SEQRITE.

“I nuovi payload basati su Rust e comandi PowerShell criptati sono stati utilizzati per esfiltrare documenti confidenziali su un motore di servizi basato sul web, anziché su un server di controllo dedicato (C2) [comando-e-controllo]“, ha dichiarato il ricercatore di sicurezza Sathwik Ram Prakki.

Sono emerse sovrapposizioni tattiche tra questo cluster e quelli ampiamente monitorati con i nomi di Transparent Tribe e SideCopy, entrambi ritenuti collegati al Pakistan.

SideCopy è anche un elemento subordinato sospettato all’interno di Transparent Tribe; il mese scorso (novembre 2023, quindi), SEQRITE ha rilasciato informazione dettagliate su molteplici campagne intraprese dal gruppo minaccioso che mirava agli organismi governativi indiani per consegnare numerosi trojan come AllaKore RAT, Ares RAT e DRat.

Altre catene di attacchi recenti documentate da ThreatMon hanno utilizzato file PowerPoint contraffatti di Microsoft e archivi RAR appositamente creati suscettibili alla vulnerabilità CVE denominata CVE-2023-38831 per la distribuzione di malware (RusticWeb, appunto), consentendo un accesso e controllo remoto senza limiti (ovverosia con privilegi di amministratore).

“La catena di infezione del gruppo APT SideCopy coinvolge diverse fasi, ognuna attentamente orchestrata per garantire una compromissione riuscita“, ha reso noto ThreatMon all’inizio di quest’anno.

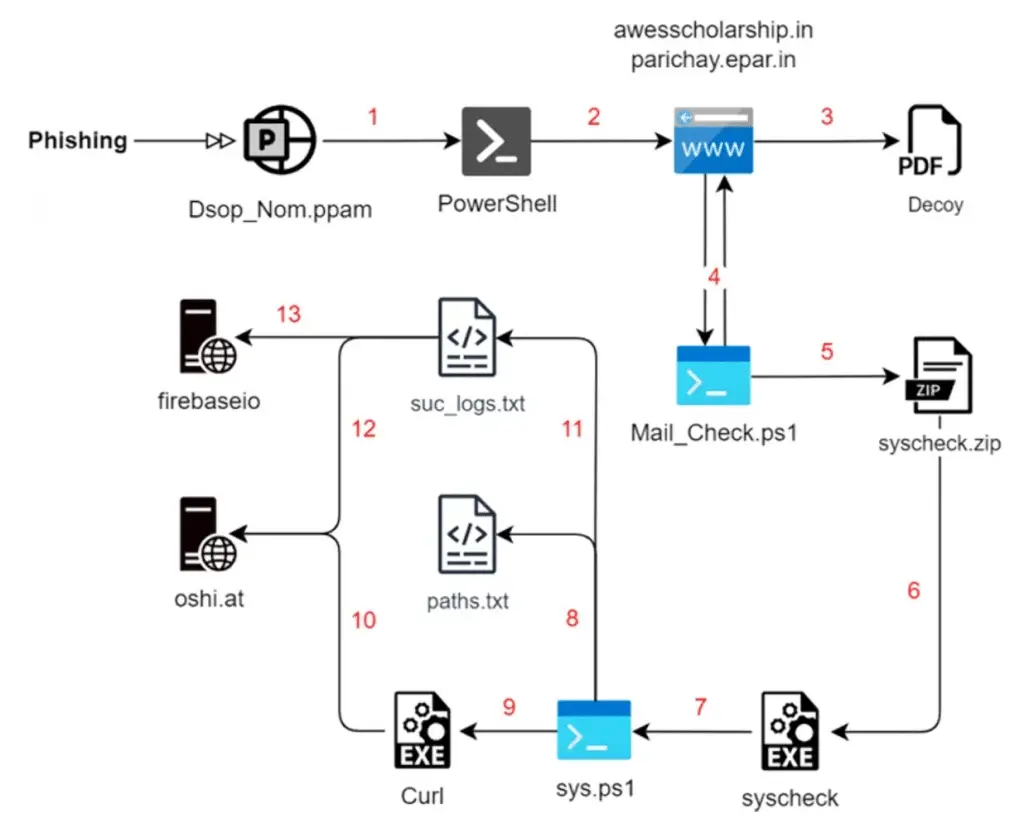

L’ultimo insieme di attacchi inizia con una email di phishing, sfruttando tecniche di ingegneria sociale per ingannare le vittime e far interagire con file PDF dannosi che diffondono payload basati su Rust per enumerare il sistema di file in background mentre mostra il file esca alla vittima.

Oltre ad accumulare file di interesse, il malware è in grado di raccogliere informazioni di sistema e trasmetterle al server C2, ma manca delle funzionalità di altri malware avanzati disponibili nell’underground criminale online.

Una seconda catena di infezione identificata da SEQRITE a dicembre utilizza un processo simile a più fasi, ma sostituisce il malware creato con linguaggio di programmazione Rust con uno script PowerShell che gestisce le fasi di enumerazione ed esfiltrazione dei dati sensibili.

Ma in una svolta interessante, il payload dell’ultima fase viene lanciato tramite un eseguibile Rust chiamato “Cisco AnyConnect Web Helper”; le informazioni raccolte vengono infine caricate sul dominio oshi[.]at, un motore di condivisione file pubblico anonimo chiamato OshiUpload.

“L’Operazione RusticWeb potrebbe essere collegata a una minaccia APT in quanto condivide somiglianze con vari gruppi legati al Pakistan“, ha detto Ram Prakki.

La divulgazione arriva quasi due mesi dopo che Cyble ha scoperto un’applicazione Android malevola utilizzata dal team di hacker DoNot che mira a individui e organizzazioni nella regione del Kashmir in India.

Si ritiene che l’attore di stato-nazione, noto anche con i nomi APT-C-35, Origami Elephant e SECTOR02, sia di origine indiana e abbia una storia di utilizzo di malware Android per infettare dispositivi appartenenti a person residenti in Kashmir e nel Pakistan.

La variante esaminata da Cyble è una versione trojanizzata di un progetto GitHub open source chiamato “QuranApp: Read and Explore” che è dotato di una vasta gamma di funzionalità di spyware per registrare audio e chiamate VoIP, catturare screenshot, raccogliere dati da varie app, scaricare file APK aggiuntivi e tracciare la posizione della vittima.

“Gli sforzi instancabili del gruppo DoNot nel perfezionare i loro strumenti e tecniche sottolineano la minaccia continua che rappresentano, in particolare nel loro mirare a individui nella sensibile regione del Kashmir in India“, ha alla fine dichiarato Cyble.