I ricercatori di sicurezza informatica continuano a mettere in guardia contro i tentativi di attori malevoli nordcoreani di prendere di mira potenziali vittime su LinkedIn per distribuire un malware chiamato RustDoor.

Hacker nordcoreani e il ritorno di RustDoor

L’ultimo avviso proviene da Jamf Threat Labs, che ha rilevato un tentativo di attacco in cui un utente è stato contattato sul social network professionale con la pretesa di essere un reclutatore per uno scambio decentralizzato di criptovalute legittimo (DEX) chiamato STON.fi.

Questa attività informatica malevola fa parte di una campagna su più fronti messa in atto da attori di minacce sostenuti dalla Repubblica Popolare Democratica di Corea (DPRK) per infiltrarsi nelle reti di interesse con il pretesto di condurre colloqui o compiti di codifica.

I settori finanziario e delle criptovalute sono tra i principali obiettivi degli avversari sponsorizzati dallo stato, che cercano di generare entrate illecite e raggiungere un insieme in continua evoluzione di obiettivi basati sugli interessi del regime.

Questi attacchi si manifestano sotto forma di “campagne di ingegneria sociale altamente personalizzate e difficili da rilevare” rivolte ai dipendenti di imprese di finanza decentralizzata (“DeFi”), criptovalute e settori simili, come evidenziato di recente in un avviso dell’FBI (Federal Bureau of Investigation) statunitense.

Malware RustDoor e l’ingegneria sociale

Uno degli indicatori notevoli delle attività di ingegneria sociale nordcoreane riguarda le richieste di eseguire codice o scaricare applicazioni su dispositivi di proprietà aziendale o dispositivi che hanno accesso alla rete interna di un’azienda.

Un altro aspetto degno di nota è che tali attacchi includono anche “richieste di condurre un ‘test pre-assunzione’ o un esercizio di debug che comporta l’esecuzione di pacchetti Node.js, pacchetti PyPI, script o repository GitHub non standard o sconosciuti.”

Episodi che includono tali tattiche sono stati ampiamente documentati nelle ultime settimane, evidenziando una continua evoluzione degli strumenti utilizzati (tra i quali lo stesso RustDoor) in queste campagne contro gli obiettivi.

L’ultima catena di attacco rilevata da Jamf prevede di ingannare la vittima inducendola a scaricare un progetto Visual Studio truccato come parte di una presunta sfida di codifica, che incorpora al suo interno comandi bash per scaricare due diversi payload di seconda fase (“VisualStudioHelper” e “zsh_env”) con funzionalità identiche.

RustDoor non è che la fase 2 si un progetto più grande

Questo malware di seconda fase è RustDoor, che l’azienda sta tracciando con il nome Thiefbucket. Al momento della stesura, nessuno dei motori anti-malware ha segnalato il file di test di codifica compresso come malevolo. È stato caricato sulla piattaforma VirusTotal il 7 agosto 2024.

“I file di configurazione incorporati nei due campioni di malware mostrano che VisualStudioHelper persisterà tramite cron mentre zsh_env persisterà tramite il file zshrc“, hanno affermato i ricercatori Jaron Bradley e Ferdous Saljooki.

RustDoor, un backdoor per macOS, è stato documentato per la prima volta da Bitdefender nel febbraio 2024 in relazione a una campagna malware che prendeva di mira le aziende di criptovalute. Un’analisi successiva da parte di S2W ha scoperto una variante in Golang chiamata GateDoor, progettata per infettare macchine Windows.

Le scoperte di Jamf sono significative, non solo perché rappresentano la prima volta che il malware è stato formalmente attribuito ad attori di minacce nordcoreani, ma anche per il fatto che il malware è scritto in Objective-C.

VisualStudioHelper è progettato anche per agire come un ladro di informazioni raccogliendo file specificati nella configurazione, ma solo dopo aver indotto l’utente a inserire la propria password di sistema, fingendo che provenga dall’app Visual Studio per evitare di sollevare sospetti.

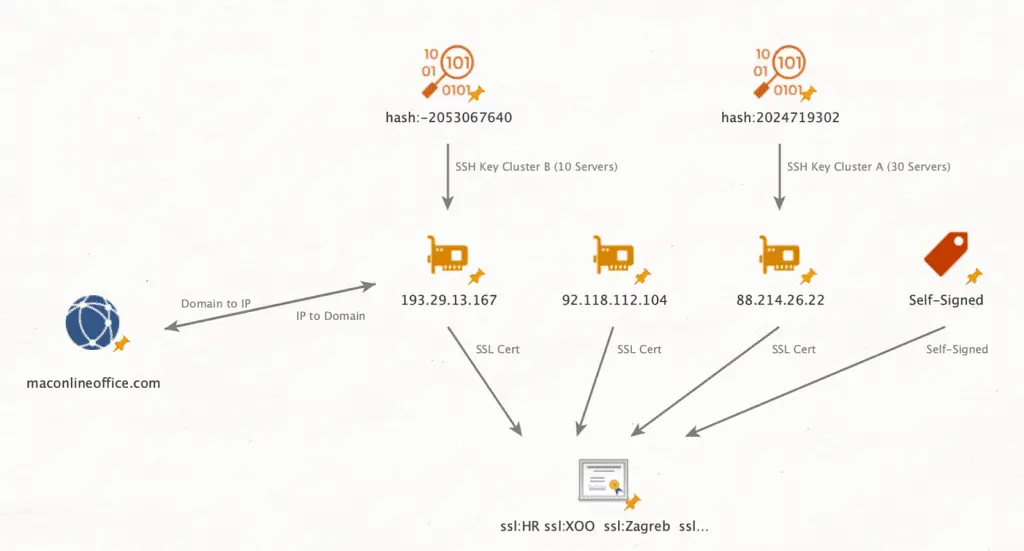

Entrambi i payload, tuttavia, operano come backdoor e utilizzano due server diversi per le comunicazioni di comando e controllo (C2).

“I criminali informatici continuano a rimanere vigili nel trovare nuovi modi per colpire coloro che lavorano nell’industria delle criptovalute,” hanno affermato i ricercatori. “È importante formare i propri dipendenti, inclusi gli sviluppatori, a essere cauti nel fidarsi di chi si connette sui social media e chiede agli utenti di eseguire software di qualsiasi tipo.”

I ricercatori hanno poi così consluso: “Questi schemi di ingegneria sociale realizzati dalla DPRK provengono da persone esperte in inglese che iniziano la conversazione dopo aver studiato bene il proprio obiettivo.”