I ricercatori di sicurezza informatica stanno avvertendo riguardo a campagne di email malevole che sfruttano un toolkit di phishing-as-a-service (PhaaS) chiamato Rockstar 2FA, progettato per rubare le credenziali degli account Microsoft 365.

Rockstar 2FA: come funziona questo PhaaS

“Questa campagna impiega un attacco AitM [adversary-in-the-middle], consentendo agli aggressori di intercettare le credenziali degli utenti e i cookie di sessione. Ciò significa che anche gli utenti con autenticazione multi-fattore (MFA) abilitata possono essere vulnerabili“, hanno dichiarato Diana Solomon e John Kevin Adriano, ricercatori di Trustwave riguardo Rockstar 2FA.

Rockstar 2FA è considerato una versione aggiornata del kit di phishing DadSec (noto anche come Phoenix); Microsoft sta monitorando gli sviluppatori e i distributori della piattaforma PhaaS DadSec sotto il nome in codice Storm-1575.

Come i suoi predecessori, il kit di phishing viene pubblicizzato tramite servizi come ICQ, Telegram e Mail.ru con un modello di abbonamento a $200 per due settimane (o $350 per un mese), permettendo a cybercriminali con poche o nessuna competenza tecnica di condurre campagne su larga scala.

Le caratteristiche di Rockstar 2FA

Tra le caratteristiche principali promosse da Rockstar 2FA ci sono:

- Aggiramento dell’autenticazione a due fattori (2FA),

- Raccolta dei cookie 2FA,

- Protezione antibot,

- Temi per pagine di login che imitano servizi popolari,

- Link completamente non rilevabili (FUD, Fully Undetectable),

- Integrazione con bot di Telegram.

Il toolkit afferma inoltre di avere un “pannello amministrativo moderno e facile da usare“, che consente ai clienti di monitorare lo stato delle loro campagne di phishing, generare URL e allegati, e persino personalizzare i temi applicati ai link creati.

Quali sono le campagne che sfruttano Rockstar 2FA

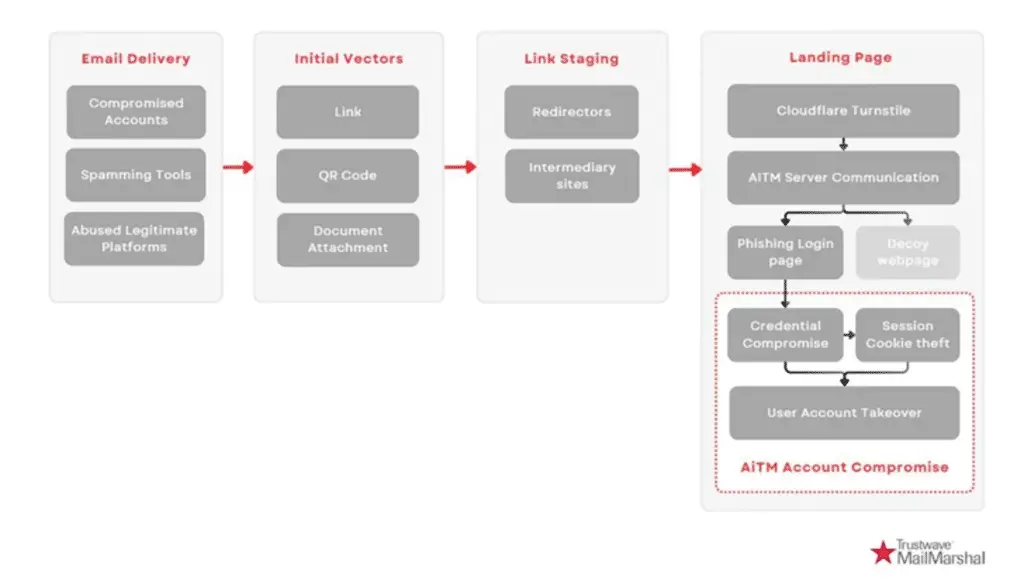

Le campagne email individuate da Trustwave utilizzano diversi vettori di accesso iniziale, come URL, codici QR e allegati di documenti, che sono incorporati nei messaggi inviati da account compromessi o strumenti di spam. Le email sfruttano vari modelli di esca, da notifiche di condivisione file a richieste di firme elettroniche.

Oltre a utilizzare reindirizzamenti di link legittimi (ad esempio URL abbreviati, reindirizzamenti aperti, servizi di protezione URL o servizi di riscrittura URL) come meccanismo per aggirare il rilevamento antispam, il kit integra controlli antibot tramite Cloudflare Turnstile per scoraggiare l’analisi automatica delle pagine di phishing AitM.

Trustwave ha osservato che la piattaforma sfrutta servizi legittimi come Atlassian Confluence, Google Docs Viewer, LiveAgent e Microsoft OneDrive, OneNote e Dynamics 365 Customer Voice per ospitare i link di phishing, evidenziando come i criminali informatici stiano approfittando della fiducia associata a queste piattaforme.

“Il design della pagina di phishing assomiglia molto alla pagina di accesso del marchio imitato, nonostante numerose offuscazioni applicate al codice HTML“, hanno spiegato i ricercatori. “Tutti i dati forniti dall’utente sulla pagina di phishing vengono immediatamente inviati al server AiTM. Le credenziali esfiltrate vengono quindi utilizzate per recuperare il cookie di sessione del profilo preso di mira.”

L’analisi di Malwarebytes

La divulgazione arriva mentre Malwarebytes ha descritto una campagna di phishing chiamata Beluga, che utilizza allegati .HTM per indurre i destinatari delle email a inserire le loro credenziali Microsoft OneDrive su un modulo di login falso, con successiva esfiltrazione dei dati a un bot di Telegram.

Sono stati inoltre scoperti link di phishing e annunci ingannevoli di giochi di scommesse sui social media, utilizzati per promuovere app adware come MobiDash e app finanziarie fraudolente che rubano dati personali e denaro promettendo guadagni rapidi.

“I giochi di scommesse pubblicizzati vengono presentati come opportunità legittime per vincere denaro, ma sono progettati con cura per indurre gli utenti a depositare fondi, che potrebbero non rivedere mai più“, ha dichiarato Mahmoud Mosaad, analista di Group-IB CERT, il quale ha concluso dicendo: “Attraverso queste app e siti fraudolenti, gli scammer rubano informazioni personali e finanziarie dagli utenti durante il processo di registrazione. Le vittime possono subire perdite finanziarie significative, con alcuni che segnalano perdite superiori a 10.000 dollari.”