Arriva una nuova minaccia informatica che colpisce la Corea del Sud, si tratta di un rootkit open-source chiamato Reptile per attaccare sistemi Linux in Corea del Sud.

Come agisce il rootkit Reptile

“A differenza di altri malware rootkit che di solito forniscono solo capacità di occultamento, Reptile va oltre offrendo una shell inversa, consentendo ai criminali informatici di prendere facilmente il controllo dei sistemi,” ha dichiarato il Centro di Risposta d’Emergenza per la Sicurezza di AhnLab (AhnLab Security Emergency Response Center, ASEC) in un rapporto pubblicato questa settimana.

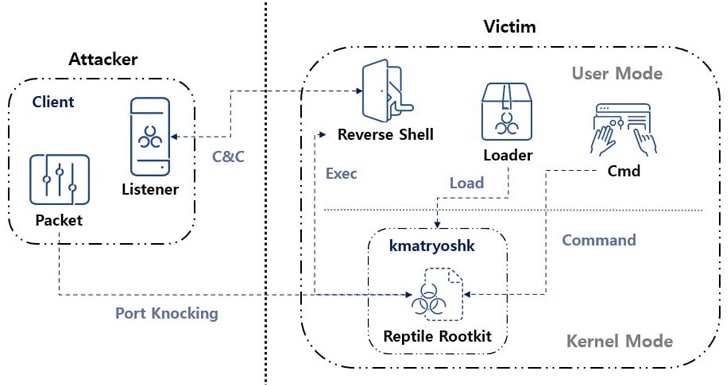

“Port knocking è un metodo in cui il malware apre una porta specifica su un sistema infetto e va in standby. Quando il criminale [informatico] invia un pacchetto magico al sistema, il pacchetto ricevuto viene utilizzato come base per stabilire una connessione con il server C&C. [Comando e controllo]”

Un rootkit, per farla breve, non è che un programma software maligno progettato per fornire accesso privilegiato di livello “root” a una macchina, occultandone la presenza; almeno quattro diverse campagne hanno sfruttato Reptile dal 2022.

Il primo utilizzo del rootkit è stato registrato da Trend Micro nel maggio 2022 in connessione con un gruppo di criminali informatici noto come Earth Berberoka (conosciuto anche come GamblingPuppet), che è stato scoperto utilizzare il malware per nascondere connessioni e processi legati a un trojan Python multi-piattaforma conosciuto come Pupy RAT, in attacchi mirati a siti di gioco d’azzardo in Cina.

Successivamente, nel marzo 2023, Mandiant, di proprietà di Google, ha dettagliato una serie di attacchi perpetrati da un hacker malintenzionato presumibilmente legato alla Cina, soprannominato UNC3886, che ha utilizzato vulnerabilità zero-day nelle apparecchiature Fortinet per distribuire diversi impianti personalizzati e anche Reptile.

Nello stesso mese, ExaTrack ha rivelato l’utilizzo di un malware per i sistemi operativi Linux chiamato Mélofée, basato su Reptile, da parte di un gruppo di hacker cinese; nel giugno 2023, invece, Microsoft ha scoperto un’operazione di cryptojacking che utilizzava un backdoor di script shell per scaricare Reptile al fine di occultare i suoi processi figli, file o il loro contenuto.

Un’analisi più approfondita di Reptile rivela l’uso di un loader, che utilizza uno strumento chiamato kmatryoshka per decrittare e caricare il modulo kernel del rootkit in memoria, dopodiché apre una porta specifica e attende che l’attaccante trasmetta un pacchetto magico all’host tramite protocolli come TCP, UDP o ICMP.

“I dati ricevuti tramite il pacchetto magico contengono l’indirizzo del server C&C“, ha detto ASEC. “Basandosi su questo, una shell inversa si connette al server C&C.”

Vale la pena notare che l’uso di pacchetti magici per attivare l’attività maligna è stato osservato in precedenza in un altro rootkit chiamato Syslogk, documentato da Avast l’anno scorso.

La società sudcoreana di sicurezza informatica ha dichiarato di aver rilevato anche un caso di attacco nel paese che coinvolgeva l’uso di Reptile, mostrando alcune somiglianze tattiche con Mélofée.

“Reptile è un malware rootkit a livello kernel di Linux che fornisce una funzione di occultamento per file, directory, processi e comunicazioni di rete“, ha dichiarato ASEC. “Tuttavia, Reptile stesso fornisce anche una shell inversa, rendendo i sistemi con Reptile installato suscettibili di essere dirottati da criminali informatici.”

I malware per Linux continueranno

La popolarità degli OS basati su Kernel Linux è dovuta sia a gente “stanca” di Windows, sia perché ad alcune persone risulta più comodo di quest’ultimo; con le restrizioni di Windows 11 (che sì, sono aggirabili, ma non è detto ciò durerà in eterno) è molto probabile che in un prossimo futuro aumenteranno i Personal Computer con un sistema operativo Linux installato, con il conseguente aumento di queste minacce informatiche.

Come su Windows, non conta il sistema operativo, il primo antivirus dev’essere l’utente.

In conclusione, per rendere l’idea di quanto non sia poi così difficile attivare Reptile su Linux, ti mostro un piccolo video di un utente che lo testa (visto che è scaricabile da Github).

Curiosità

Come puoi notare dal video e dal link Github di questo rootkit, il nome stesso si ispira all’omonimo personaggio della serie di videogiochi Mortal Kombat (Reptile, per l’appunto), tra l’altro esiste pure un ransomware che si chiama proprio Mortal Kombat, in riferimento all’omonimo videogioco.