I criminali informatici che stanno dietro il malware di criptomining noto come RedTail hanno aggiunto una vulnerabilità di sicurezza recentemente divulgata che impatta i firewall di Palo Alto Networks al loro arsenale di exploit.

L’aggiunta della vulnerabilità PAN-OS al loro toolkit è stata accompagnata da aggiornamenti al malware, che ora incorpora nuove tecniche di anti-analisi, secondo i risultati dell’azienda di infrastrutture web e sicurezza Akamai.

Cosa dicono gli esperti di sicurezza informatica sul malware RedTail

“Gli attaccanti hanno fatto un passo avanti impiegando pool di criptomining privati per un maggiore controllo sui risultati del mining nonostante i maggiori costi operativi e finanziari“, hanno dichiarato i ricercatori di sicurezza Ryan Barnett, Stiv Kupchik e Maxim Zavodchik in un loro rapporto tecnico condiviso su diverse testate di sicurezza informatica.

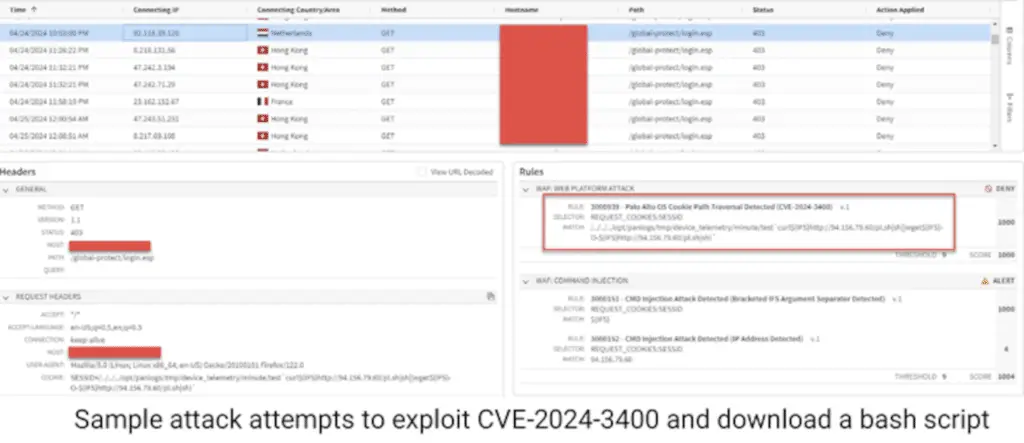

La sequenza di infezione scoperta da Akamai sfrutta una vulnerabilità ora risolta in PAN-OS tracciata come CVE-2024-3400 (punteggio CVSS: 10.0, cioè punteggio massimo raggiungibile di vulnerabilità) che potrebbe consentire a un attaccante non autenticato di eseguire codice arbitrario con privilegi di root sul firewall.

Il malware di crypto-mining funzione in base all’architettura della CPU

Un’esecuzione riuscita è seguita dall’esecuzione di comandi progettati per recuperare ed eseguire uno script shell bash da un dominio esterno che, a sua volta, è responsabile del download del payload RedTail basato sull’architettura della CPU.

Altri meccanismi di propagazione per RedTail coinvolgono lo sfruttamento di vulnerabilità di sicurezza conosciute nei router TP-Link (CVE-2023-1389), ThinkPHP (CVE-2018-20062), Ivanti Connect Secure (CVE-2023-46805 e CVE-2024-21887) e VMWare Workspace ONE Access e Identity Manager (CVE-2022-22954).

La prima volta che RedTail è stato “beccato”

RedTail è stato documentato per la prima volta dal ricercatore di sicurezza Patryk Machowiak nel gennaio 2024 in relazione a una campagna che sfruttava la vulnerabilità Log4Shell (CVE-2021-44228) per distribuire il malware su sistemi basati su Unix.

Successivamente, nel marzo 2024, Barracuda Networks ha divulgato dettagli sugli attacchi informatici che sfruttavano falle in SonicWall (CVE-2019-7481) e Visual Tools DVR (CVE-2021-42071) per installare varianti della botnet Mirai, nonché carenze in ThinkPHP per distribuire RedTail.

L’ultima versione del miner rilevata in aprile include aggiornamenti significativi in quanto comprende una configurazione di mining crittografata utilizzata per lanciare il miner XMRig incorporato.

Un altro cambiamento notevole è l’assenza di un portafoglio di criptovalute, indicando che i criminali informatici creatori del malware potrebbero essere passati a un pool di mining privato o a un proxy di pool per trarre benefici finanziari.

Le curiose tecniche di attacco utilizzate da questo malware

“La configurazione mostra anche che i criminali informatici stanno cercando di ottimizzare l’operazione di mining il più possibile, indicando una profonda comprensione del criptomining“, hanno detto i ricercatori, che hanno successivamente aggiunto: “A differenza della precedente variante di RedTail riportata all’inizio del 2024, questo malware impiega tecniche avanzate di evasione e persistenza. Si biforca più volte per ostacolare l’analisi tramite il debugging del suo processo e uccide qualsiasi istanza di [GNU Debugger] che trova.”

Akamai ha descritto RedTail come avente un alto livello di sofisticazione, un aspetto non comunemente osservato tra le famiglie di malware di criptominer in circolazione.

“Gli investimenti necessari per gestire un’operazione di criptomining privato sono significativi, includendo personale, infrastruttura e offuscamento“, hanno concluso i ricercatori. “Questa sofisticazione potrebbe essere indicativa di un gruppo di attacco sponsorizzato da uno stato o nazione.“

Casi analoghi a RedTail avvenuti in passato

Ci sono stati numerosi casi analoghi in passato di malware per il mining di criptovalute che sfruttano vulnerabilità di sicurezza; di seguito eccone alcuni:

- LemonDuck e LemonCat: Questi malware, attivi dal 2019, sfruttano vulnerabilità su dispositivi Windows e Linux per minare criptovalute come Monero; LemonDuck e LemonCat utilizzano strutture simili per diffondersi, spesso attraverso exploit di vulnerabilità note e strumenti di furto di credenziali come Mimikatz

- Panda Group: Questo gruppo di criminali informatici è noto per utilizzare strumenti di accesso remoto (RAT) e malware per il mining di criptovalute; hanno sfruttato vulnerabilità in applicazioni web e server come WebLogic e Apache Struts per diffondere il loro malware. Panda è stato coinvolto in diverse campagne di mining, aggiornando costantemente la loro infrastruttura e gli exploit utilizzati.

- Attacchi su piattaforme cloud: Ricercatori di Trend Micro hanno osservato attacchi mirati a piattaforme cloud per il mining di criptovalute; i criminali informatici hanno infatti sfruttano vulnerabilità nei servizi cloud per compromettere un gran numero di macchine connesse, utilizzando la scalabilità del cloud per rendere il mining basato su CPU (anziché su scheda grafica) redditizio

- Monero Mining attraverso GitHub e Netlify: Attacchi osservati nel 2021 hanno sfruttato vulnerabilità in software come Atlassian Confluence, F5 BIG-IP, VMware vCenter e Apache HTTP Server; gli attaccanti hanno utilizzato GitHub e Netlify come repository per gli strumenti di mining, ospitando script dannosi per scaricare e eseguire il malware sui sistemi compromessi.

Questi esempi dimostrano come i criminali informatici continuino a evolversi, sfruttando nuove vulnerabilità e aggiornando i loro strumenti per mantenere le operazioni di mining di criptovalute redditizie.