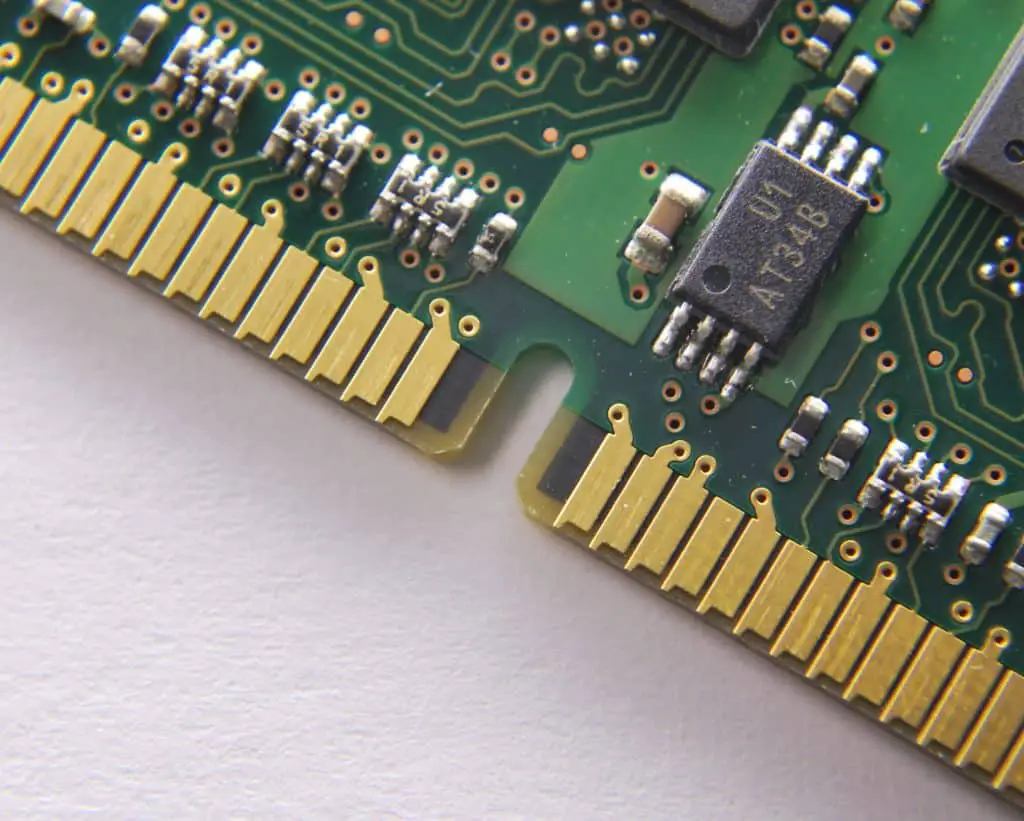

Un nuovo attacco side-channel sfrutta i segnali radio emessi dalla memoria ad accesso casuale (RAM) di un dispositivo come meccanismo di esfiltrazione dei dati, rappresentando una minaccia per le reti isolate (air-gapped); la tecnica è stata denominata RAMBO dal Dr. Mordechai Guri, responsabile del Laboratorio di Ricerca in Cyber Offensiva presso il Dipartimento di Ingegneria dei Sistemi Informativi e Software dell’Università Ben Gurion del Negev in Israele (l’equivalente israeliano della CISA per capirci).

RAMBO: cos’è di preciso e quali sono i suoi effetti

“Utilizzando segnali radio generati via software, un malware può codificare informazioni sensibili come file, immagini, registrazioni di tasti, dati biometrici e chiavi di cifratura“, ha dichiarato il Dr. Guri in un nuovo studio di ricerca, aggiungendo che “Con l’hardware di una radio definita via software (SDR) e una semplice antenna commerciale, un attaccante può intercettare segnali radio grezzi trasmessi da una certa distanza. Questi segnali possono poi essere decodificati e tradotti nuovamente in informazioni binarie.“

Nel corso degli anni, il Dr. Guri ha sviluppato vari meccanismi per estrarre dati riservati da reti offline, sfruttando cavi Serial ATA (SATAn), giroscopi MEMS (GAIROSCOPE), LED delle schede di rete (ETHERLED) e il consumo dinamico di energia (COVID-bit).

Alcuni altri approcci non convenzionali ideati dal ricercatore includono la fuoriuscita di dati da reti isolate tramite segnali acustici nascosti generati dalle ventole delle unità di elaborazione grafica (GPU-FAN), onde (ultra)soniche prodotte dai buzzer integrati nelle schede madri (EL-GRILLO), e persino i pannelli di visualizzazione delle stampanti e i LED di stato (PrinterLeak).

L’anno scorso, il Dr. Guri ha anche dimostrato AirKeyLogger, un attacco hardwareless di keylogging a radiofrequenza che sfrutta le emissioni radio dalla fonte di alimentazione di un computer per esfiltrare in tempo reale i dati relativi alla pressione dei tasti a un attaccante remoto.

“Per far fuoriuscire dati riservati, le frequenze di lavoro del processore vengono manipolate per generare un pattern di emissioni elettromagnetiche dall’unità di alimentazione, modulato in base alla pressione dei tasti,” ha osservato il Dr. Guri nello studio. “Le informazioni sui tasti premuti possono essere ricevute a distanze di diversi metri tramite un ricevitore RF o uno smartphone con una semplice antenna.“

Attacco hacker RAMBO: bisogna agire di persona e non da remoto

Come sempre con attacchi di questo tipo, è necessario che la rete isolata sia stata precedentemente compromessa con altri mezzi, come un insider malintenzionato, chiavette USB infette o un attacco alla catena di distribuzione, permettendo così al malware di attivare il canale di esfiltrazione dei dati nascosto.

RAMBO non fa eccezione: il malware viene utilizzato per manipolare la RAM in modo che possa generare segnali radio a frequenze di clock, che vengono poi codificati utilizzando la codifica Manchester e trasmessi in modo da essere ricevuti a distanza.

I dati codificati possono includere sequenze di tasti, documenti e informazioni biometriche. Un attaccante dall’altra parte può poi sfruttare l’SDR per ricevere i segnali elettromagnetici, demodularli e decodificare i dati, recuperando così le informazioni esfiltrate.

RAMBO e l’elettromagnetismo

“Il malware utilizza le emissioni elettromagnetiche della RAM per modulare le informazioni e trasmetterle all’esterno,” ha dichiarato il Dr. Guri. “Un attaccante remoto con un ricevitore radio e un’antenna può ricevere le informazioni, demodularle e decodificarle nella loro rappresentazione binaria o testuale originale.”

La tecnica potrebbe essere utilizzata per far fuoriuscire dati da computer isolati dotati di processori Intel i7 a 3,6 GHz e 16 GB di RAM a una velocità di 1.000 bit al secondo; i tasti premuti possono essere esfiltrati in tempo reale a 16 bit per tasto.

Riguardo l’attacco RAMBO il DR. Guri sostiene: “Una chiave di cifratura RSA a 4096 bit può essere esfiltrata in 41,96 secondi a bassa velocità e in 4,096 secondi ad alta velocità,” ha spiegato il Dr. Guri. “Informazioni biometriche, piccoli file (.jpg) e documenti di piccole dimensioni (.txt e .docx) richiedono 400 secondi a bassa velocità e pochi secondi alle velocità più elevate.”

Successivamente il ricercatore afferma che: “Questo indica che il canale nascosto RAMBO può essere utilizzato per far fuoriuscire informazioni relativamente brevi in un periodo di tempo limitato.“

Le contromisure per bloccare l’attacco includono l’applicazione di restrizioni “red-black” per il trasferimento di informazioni, l’uso di un sistema di rilevamento delle intrusioni (IDS), il monitoraggio dell’accesso alla memoria a livello di hypervisor, l’uso di disturbatori radio per bloccare le comunicazioni wireless e l’uso di una gabbia di Faraday.

Origine del nome RAMBO

Il nome RAMBO è un acronimo che sta per “Radio Access Memory Broadcast Over”; è stato scelto dal Dr. Mordechai Guri per evocare l’immagine di un attacco potente e inaspettato, simile al personaggio di John Rambo nei film d’azione e questo nome sottolinea la capacità del malware di sfruttare le emissioni radio della RAM per trasmettere dati sensibili, rendendo l’attacco particolarmente insidioso e difficile da rilevare.

Il parallelismo con il malware RAMBO sta nel fatto che anche questo attacco agisce in modo invisibile, superando le barriere di sicurezza e “combattendo” contro le difese delle reti isolate per estrarre informazioni sensibili.