In un ulteriore segno che i criminali informatici sono sempre alla ricerca di nuovi modi per ingannare gli utenti e far loro scaricare malware, è emerso che la piattaforma di domande e risposte (Q&A) nota come Stack Exchange è stata abusata per indirizzare sviluppatori ignari verso falsi pacchetti Python capaci di prosciugare i loro portafogli di criptovalute.

Falsi pacchetti Python: ecco cosa si sa a riguardo

“All’installazione [dei falsi pacchetti python], questo codice si eseguirebbe automaticamente, avviando una serie di eventi progettati per compromettere e controllare i sistemi della vittima, esfiltrando anche i loro dati e prosciugando i portafogli di criptovalute“, hanno affermato i ricercatori di Checkmarx Yehuda Gelb e Tzachi Zornstain in un rapporto.

La campagna, iniziata il 25 giugno 2024, ha preso di mira specificamente gli utenti di criptovalute coinvolti con Raydium e Solana. La lista dei pacchetti fraudolenti scoperti come parte dell’attività è elencata di seguito:

- raydium (762 download)

- raydium-sdk (137 download)

- sol-instruct (115 download)

- sol-structs (292 download)

- spl-types (776 download)

I pacchetti sono stati collettivamente scaricati 2.082 volte e non sono più disponibili per il download dal repository Python Package Index (PyPI).

Il funzionamento di questo malware

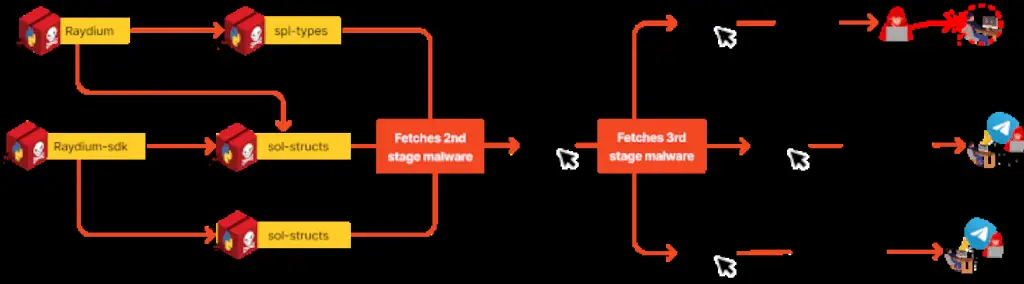

Il malware nascosto nel pacchetto Python fungeva da ladro di informazioni completo, raccogliendo una vasta gamma di dati, tra cui password dei browser web, cookie, dettagli delle carte di credito, portafogli di criptovalute e informazioni associate ad app di messaggistica come Telegram, Signal e Session.

Inoltre, era dotato di funzionalità per catturare schermate del sistema e cercare file contenenti codici di recupero GitHub e chiavi BitLocker; le informazioni raccolte venivano poi compresse ed esfiltrate a due diversi bot di Telegram gestiti dagli hacker.

Separatamente, un componente backdoor presente nel malware garantiva all’attaccante un accesso remoto persistente alle macchine delle vittime, abilitando potenziali exploit futuri e compromessi a lungo termine.

La catena di attacco si estendeva su più fasi, con il pacchetto “raydium” che elencava “spl-types” come dipendenza, nel tentativo di nascondere il comportamento dannoso e dare agli utenti l’impressione che fosse legittimo.

Il lato curioso di questo pacchetto Python fasullo

Un aspetto notevole della campagna è l’uso di Stack Exchange come vettore per promuovere l’adozione, pubblicando risposte apparentemente utili che facevano riferimento al pacchetto in questione per rispondere a domande degli sviluppatori relative all’esecuzione di transazioni di swap in Raydium usando Python.

“Scegliendo un thread con alta visibilità — raccogliendo migliaia di visualizzazioni — l’attaccante ha massimizzato il proprio potenziale di raggiungimento“, hanno detto i ricercatori, aggiungendo che è stato fatto per “dare credibilità a questo pacchetto e assicurarsi una sua ampia adozione.”

Sebbene la risposta non esista più su Stack Exchange, gli esperti di sicurezza informatica hanno trovato riferimenti a “raydium” in un’altra domanda senza risposta pubblicata sul sito di Q&A datata 9 luglio 2024: “Ho faticato per notti per ottenere uno swap sulla rete solana funzionante in python 3.10.2 installato solana, solders e Raydium ma non riesco a farlo funzionare“, ha detto un utente.

Riferimenti a “raydium-sdk” sono emersi anche in un post intitolato “How to Buy and Sell Tokens on Raydium using Python: A Step-by-Step Solana Guide” (“Come comprare e vendere tokens di Raydium usando Python: una guida passo-passo di Solana“) che è stato condiviso da un utente chiamato SolanaScribe sulla piattaforma di pubblicazione sociale Medium il 29 giugno 2024.

Non è attualmente chiaro quando i pacchetti siano stati rimossi da PyPI, poiché altri due utenti hanno risposto al post su Medium cercando aiuto dall’autore per installare “raydium-sdk” appena sei giorni fa; Checkmarx ha detto a che il post non è opera del criminale informatico responsabile del falso pacchetto Python.

Questa non è la prima volta che criminali informatici hanno ricorso a un tale metodo di distribuzione del malware; a maggio, Sonatype ha rivelato come un pacchetto chiamato pytoileur è stato promosso tramite un altro servizio di Q&A chiamato Stack Overflow per facilitare il furto di criptovalute.

Se non altro, lo sviluppo è la prova che gli attaccanti stanno sfruttando la fiducia in queste piattaforme guidate dalla comunità per diffondere malware, portando ad attacchi su larga scala alla catena di approvvigionamento.

“Un singolo sviluppatore compromesso può introdurre inavvertitamente vulnerabilità nell’intero ecosistema software di un’azienda, potenzialmente influenzando l’intera rete aziendale“, hanno detto i ricercatori. “Questo attacco serve come campanello d’allarme per individui e organizzazioni per rivedere le loro strategie di sicurezza.”

Lo sviluppo arriva mentre Fortinet FortiGuard Labs ha dettagliato un pacchetto PyPI dannoso chiamato zlibxjson che conteneva funzionalità per rubare informazioni sensibili, come token Discord, cookie salvati in Google Chrome, Mozilla Firefox, Brave e Opera, e password memorizzate dai browser; la libreria ha attirato un totale di 602 download prima di essere rimossa da PyPI.

“Queste azioni possono portare ad accessi non autorizzati agli account utente e all’esfiltrazione di dati personali, classificando chiaramente il software come dannoso“, ha detto la ricercatrice di sicurezza Jenna Wang.